特定企業や組織が持つ情報に狙いを絞った標的型攻撃。以前は、軍事機密や国家機密といった特に重要な情報を持つ企業や組織が狙われていたが、最近は一般企業も攻撃の対象になっている。これまでに標的型攻撃メールを受け取った経験を持つ人も多いのではないだろうか。

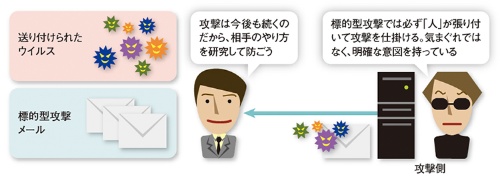

標的型攻撃のメールが自社に送られてきたとき、どのように対処すればよいのか。ウイルスが付いたメールは即刻削除すべきと考えているかもしれない(図1)。しかし、標的型攻撃の場合にはそれは勘違いだ。ウイルスやメールは取っておくべきなのである。

メールは断続的に送られてくる

標的型攻撃は攻撃者との“戦い”と捉え、従来とはマインドを変える必要がある──。情報処理推進機構(IPA)の松坂 志氏(技術本部 セキュリティセンター 情報セキュリティ技術ラボラトリー 主幹)はこう指摘する。ウイルスを消したから一件落着と考えるのはもはや誤り。松坂氏は「戦いという認識がある人は、メールが1通でも来たら攻撃対象になっていると考え、すぐ警戒態勢に入る」という。

標的型攻撃メールを受け取ったら、メールは消さずに保持する(図2)。そして、過去に届いたことがあるか、ある場合は宛先が同じ人か、送信元はどこか、などを調べる。次に説明するように長期戦になることが見込まれるので、今後の戦いを考えるヒントとして入手したメールを役立てるのだ。

標的型攻撃は、対象となる企業や組織ごとに「人」が張り付いて攻撃を行う。ウイルスを機械的にバラまいているわけではなく、人が何らかの目的を持って攻撃を仕掛けている。さらに、攻撃は長期にわたって執拗(しつよう)に続くので、一度メールが送られてきたら、今後も続けて送られてくる可能性が極めて高い。

内閣サイバーセキュリティセンター(NISC)が公表した報告書(日本年金機構における個人情報流出事案に関する原因究明調査結果)からも、標的型攻撃の様子が分かる。2015年5月に発生した日本年金機構への標的型攻撃では、不審なメールが5月8日から20日の間に複数の職員に対して断続的に届いていた。8日のメールでPCがウイルスに感染した後、そのPCのLANケーブルを抜いて隔離。いったんは、不正な通信が止まった。だが、その後も攻撃は続き、多数の職員宛てに不審メールが相次ぎ届いた。これにより、複数のPCがウイルスに感染し、再び侵入を許してしまった。

この調査報告書では、攻撃に利用されたメールの「宛先メールアドレス」「文中のリンク」「ウイルス(不正プログラム)のタイプ」「接続先のドメイン名」「添付ファイル」などの情報の分析結果から、複数のメールが同一の攻撃者によって送信されたものと考えられるとしている。