ウイルスに感染して不正な通信が発覚した場合、通信相手である攻撃サーバーについて調べたり、攻撃の経過や影響範囲を把握したりするために、ログを分析する。ログの分析は、インシデントの報告書を作成するためにも必要不可欠だ。多くのシステム管理者は「ログならきちんと取っている」と言うだろう。

ところが、ログを取っているからと安心するのは勘違いだ。実は、セキュリティベンダーに聞くと、セキュリティインシデントの調査に必要なログが記録できているケースは非常に少ないという。ありがちなのは、ログをアーカイブしておらず、3カ月など短期間のログしか手元にないパターン。特に標的型攻撃は侵入後、長期間かけて情報を盗み出すことが多いので、短期間のログしかないと、情報漏えいの実態を解明できない。

最低でも1年間のログをためておく

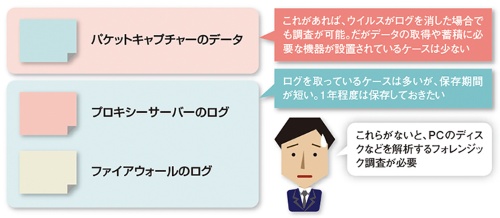

調査に必要なログとはどのようなものか(図1)。重要性が高いのは、プロキシーサーバーやファイアウォールのログだ。これらによって、外部との通信履歴が分かる。特に、端末と攻撃サーバーとの間は、HTTPやHTTPSといったWebアクセスのプロトコルが使われるため、プロキシーサーバーのログから攻撃サーバーのIPアドレスが判明することが多い。

さらに、可能ならばパケットキャプチャーのデータをとっておくとよい。「ウイルスがログを削除することがある。そうしたときでもパケットキャプチャーのデータがあれば、確実に調査できる」(ネットエージェント 技術部 サービスグループの岩崎 剛氏)ためだ。ただし、データサイズが大きくアーカイブにコストがかかるため、導入が進んでいないのが実態だ。