多くの企業や組織がサイバー攻撃の活発化や巧妙化を認識し、対策に取り組んでいる。しかし、被害発生が一向に収まる気配を見せないことから、近年は事後対応策の重要性が声高に叫ばれている。この事後対応策は、事前対策と依存関係にある。つまり、事後対応策が有効に働くには、事前対策が正しく講じられていることが前提になるのだ。そこで、ここでは事前対策として欠かすことのできない「境界防御機器」にまつわる、よくある勘違いを取り上げる。

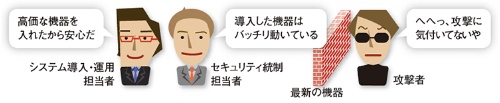

最もありがちなのが、「最新機器を入れたから対策は万全」という勘違いだ(図1)。具体的には、システムの導入・運用担当者を中心に「高価な最新の境界防御機器を導入したから、攻撃を防げている」との誤った認識を持ちがちである。また、システム企画部門などのセキュリティ統制担当者らは「導入した機器は確実に働いているので、自社のセキュリティは大丈夫」という誤解をしがちだ。

企業のセキュリティ対策でこうした過ちが起こるのは、主に次の二つの理由による。

広範な機能ゆえ手薄な所が見えない

一つは、境界防御機器によっては守備範囲(有効範囲)が広く、効果のムラ(濃淡)が分かりにくいこと。最近は、幅広い防御ができる機器が多数登場している。例えば、次世代FW(Firewall)は従来のFWが持つ機能に加えて、アプリケーション単位でアクセスの許可/不許可を設定しておき、不要な通信をブロックする機能も搭載する。また、次世代IPS(Intrusion Prevention/Protection System、侵入防止システム)は従来のIPSの機能に加えて、アプリケーションやユーザー単位で通信内容を確認し、不正な振る舞いの通信をブロックする機能も備える。

このような豊富な機能を持つ機器のベンダーは総じて、さまざまな脅威に対応できることを声高に宣伝している。価格も高価なことから、ユーザーはそのような境界防御機器を導入すれば、あたかもすべての攻撃を防げるかのように感じてしまうのである。

しかし実際は、それぞれの機器に備わる防御の仕組みには差異があることから、各製品とも得意/不得意な領域を持っている。例えば、振る舞いによってマルウエアを検知する機器において、サンドボックス(保護された領域)内で実際の挙動を確認し高度な攻撃を検知する製品もあれば、特定の挙動を監視するだけの製品(サブ機能として実装されている際に多い形態)も存在する。

そして、対策が脆弱だったり、防御が手薄だったりする領域に対して、攻撃者は存在を隠しながら気付かれないように攻撃を仕掛けてくる。

設定や運用の重要性理解が抜ける

もう一つは、境界防御機器の導入検討時にその有効性が頭に刷り込まれ、設定や運用の重要性に対する理解が抜け落ちたり、設定や運用の調査がおざなりになったりするケースがあること。境界防御機器が効果を発揮するには、適切に設定されていることに加え、搭載ソフトウエアを適宜更新するなど正しく運用されている必要がある。

例えば、IPSには不正な通信を検知した際、通信を即時遮断する「ブロックモード」と、運用担当者などに通知するだけの「モニターモード」がある。前者はIPS特有の機能、後者はIDS(Intrusion Detection System、侵入検知システム)と同じ機能だ。IDSではなくIPSを導入したと聞くと、前者の機能が有効になっているはずだと感じる。しかし、テスト段階で誤検知が多発したなどさまざまな理由からモニターモードに設定され、機器が持つ機能をフル活用していないケースを筆者はこれまでにいくつも目にしてきた。

また、アプリケーションレイヤーの攻撃を防御するために導入が進んでいるWAF(Web Application Firewall)の場合、シグネチャーを更新しないと新種の攻撃を防げない。それなのに、シグネチャーが長期間更新されていないことが珍しくない。そして、攻撃者はこのような設定や運用の穴を狙って、攻撃を仕掛けてくるのである。

ここまで、「高価な最新機器を導入したから自社のセキュリティは大丈夫」との勘違いが起こる背景について示した。以下では、この状況を打開するにはどうすればよいのか説明する。