発生したセキュリティインシデントに関する情報開示は必要最小限にとどめるべき――。こう思っている人は多い。しかし、「詳しい情報は出さないほうがよい」と考えるのは勘違いだ。

情報共有の枠組みを活用

最近は誰もが攻撃を受けるようになり、備えとして攻撃手口などの情報収集の重要性が高まっている。とりわけ、同じ業界内での攻撃の発生状況については第一に押さえておきたい。業界ごとに、送り付けられるウイルスの種類や攻撃パターンに高い類似性があるからだ。例えば、金融機関であればもっぱら口座を狙ったウイルスが送りつけられ、公共インフラであればシステム制御を狙う攻撃が数多く発生している。

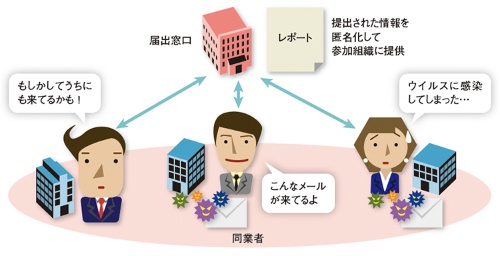

情報を入手するには、業界団体やコミュニティーなどに参加し、自らも情報を提供する必要がある(図1)。情報共有の枠組みの例として、情報処理推進機構(IPA)の「サイバー情報共有イニシアティブ(J-CSIP)」を紹介する。

J-CSIPは2011年10月、IPAを中心(ハブ)として、重要インフラを担う組織間で情報共有をするために発足。現在は、重要インフラ機器製造業者や電力業界、ガス業界など産業分野ごとに六つのグループがある。参加する各組織はIPAと秘密保持契約(NDA)を結ぶ。その上で、組織やグループ企業が検知した攻撃情報をIPAに報告。IPAは提供元や機密情報などに関わる部分を匿名化し、分析情報を加えて参加組織に提供する。

参加組織は年々増え、発足当時は9組織だったのが2015年9月時点では61組織となった。同年4月~6月にIPAへ提供された情報の件数は104件、参加組織への情報共有は27件である。「参加組織からは、情報を提供したかったが、報告する先がなかったという話を聞く。情報を提供すると得られるものも多い」とIPAは説明する。

J-CSIP以外にも、各種業界団体が情報共有の仕組みを用意している。こうした仕組みの活用は行政によっても推奨されており、金融庁は7月に公開した「金融分野におけるサイバーセキュリティ強化に向けた取組方針」で、「金融機関同士の情報共有の枠組みの実効性向上」を方針の一つに掲げている。

情報の窓口となるCSIRT

攻撃が発覚するのは、多くの場合、外部からの通報がきっかけだ。攻撃サーバーの通信を監視し、被害組織に通報を行っているJPCERT/CCは、不正な通信があることを連絡したくてもその組織に窓口がなく、スムーズに伝達できないケースが多いという。従って情報を共有するには、まず情報を受け付ける窓口を用意する必要がある。

そこで重要な役目を果たすのが、CSIRT(Computer Security Incident Response Team)と呼ばれる仕組みだ。情報を受け付ける窓口となるほか、攻撃の有無を監視し、問題が発生した場合に調査や復旧などを担当する。CSIRTを設置する組織は増えているが、単に名前だけでなく実効性があることが重要だ。