東陽テクニカは2017年3月7日、情報システムのセキュリティ対策レベルをテストするツールなど2種のソリューションに関する説明会を開催した。いずれも同社が販売代理店を務める米Spirent Communicationsの製品である。

1つめは、対象のシステムに擬似サイバー攻撃をかけるソフト「Spirent CyberFlood」で、国内では2016年7月から販売している。主なユーザーは金融業だが、IoT関連、医療業界などでも使われているという。

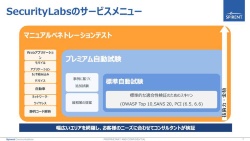

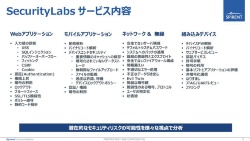

もう1つは、ホワイトハッカーが対象システムへの侵入を試みてその結果をレポートするコンサルティングサービス「Spirent SecurityLabs」。日本では2017年4月以降に提供を開始する予定だ。単純なWebアプリケーションの場合、打ち合わせからレポートの提出まで1週間程度から可能という。

説明会で、米Spirent Communicationsのアプリケーション&セキュリティ事業部ジェネラルマネージャ、ジョン・ウェインシェンク氏は、上記の製品とサービスを提供する背景として「多くの企業でセキュリティ人材が不足しており、システムは脆弱性を抱えている」と指摘した。

負荷テストツールでセキュリティテストも

米Spirent Communicationsは元々、アプリケーションがどれだけの負荷に耐えられるかを調べる負荷テストツールのベンダーだった。現在はセキュリティ分野に進出、負荷テストツールでセキュリティ要件のテストもできるようにした。「負荷テストだけではセキュリティが脆弱なシステムになるし、セキュリティテストだけではレスポンスが悪化してユーザー体験が損なわれる。両方を実施することが大切だ」(ウェインシェンク氏)。

同社の看板商品「Spirent CyberFlood」は、多数のユーザーを模した大量のトラフィックを発生させられる。構成によっては、1億8000万人以上のユーザーによる同時接続、毎秒290万以上のHTTPコネクション、毎秒170万以上のHTTPSリクエスト、最大78.5Gビット/秒のHTTPスループットを生成できる。発生させるリクエストの構成は、対象のシステムに合わせて変更できる。

様々な攻撃シナリオで情報システムの脆弱性をテスト

セキュリティテストは、サブスクリプション形式でテスト内容を追加できる。発見された脆弱性を突く攻撃を含んだテストシナリオのほか、マルウエア検体も用意しており、擬似的なマルウエア攻撃が可能だ。

テストの際には、安全なトラフィックと、サイバー攻撃のトラフィックを混在させて、対象システムを攻撃する。これにより、システム本体やその前段に置いたファイアウォール、UTM(統合脅威管理)製品が期待通りに動いているかどうかが分かる。

セキュリティ機器からの戻りパケットや、複数のセキュリティ機器を通過した後のパケットを調べることで、Spirent CyberFloodだけでも、対象システムがセキュリティ要件を満たしているか確認できるという。システムやセキュリティ機器のログと合わせて分析すれば、より詳しくセキュリティの状況を把握できる。

ホワイトハッカーが実際に侵入を試みる

もう1つのSpirent SecurityLabsは、「ホワイトハッカー」のチームが対象システムへの侵入を試みるコンサルティングサービスである。「経験豊富なホワイトハッカーを雇っている」(ウェインシェンク氏)という。

テストの際には、米国在住のセキュリティコンサルタントが、ツールなどを用いてリモートから脆弱性を検査し、検査結果を分析した上で改善点を提案する。オンサイトでなければできないテストの場合は、米国からコンサルタントを呼び寄せて実施する。

同サービスは「プロジェクトの計画」「評価と診断」「レポート」の3ステップからなる。「プロジェクトの計画」では、コンサルタントが対象システムの特性などを見極めた上で、評価に使うガイドラインを作成する。

「評価と診断」では、独自のテストツールと人手による侵入テスト技術を駆使し、不正アクセス、機能の悪用、セキュリティリスクの発生につながる脆弱性を特定する。

「レポート」では、経営者向けの要約版、管理者向けに対策の費用対効果などを記したレポート、エンジニア向けに攻撃や対策方法を詳細に記したレポート、の3種類のレポートを提供する。