やり取り型攻撃とは、標的型攻撃の一手法。メールなどでのやり取りを経て担当者の油断を誘い、攻撃の精度を高めようとする。IPA(情報処理推進機構)は2014年5月、同時に複数の組織を狙う攻撃者の実態を解説するレポートを公開した。分析に当たったIPAの専門家に手口と防御策を解説してもらう。

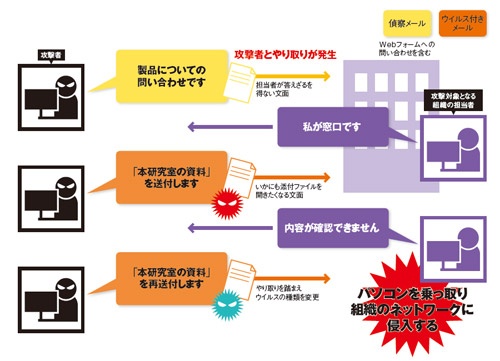

やり取り型攻撃とは、攻撃者がターゲットとする組織の担当者と、メールなどでのやり取りを経てからウイルスを送り付ける攻撃手法である(図1)。その目的は、ウイルスファイルを担当者に開かせて、パソコンを乗っ取ること。ここから組織のネットワークへ侵入し、諜報活動を行う。

担当者の心理的なハードルを引き下げるために問い合わせなどを装い、メッセージをやり取りする。ウイルスファイルを一方的にメールで送り付けるのではなく、担当者の警戒を緩めてからウイルスを実行させようとする。

短期間での目標達成狙う

攻撃者はその存在を気取られぬようにして、情報収集からウイルスに感染させるまでを短期間で終わらせようとする。複数の組織を並行して連続的に攻撃する場合が多い。

攻撃者はまず窓口に「偵察メール」を送り、探りを入れてくる。窓口が分からない場合、Webフォームに問い合わせ文を入力する例もある。

日本国内で検出された初めてのやり取り型メールは、2011年に四国地方整備局に届いた。メール本文は「○○さん今事務室にいますか?」という、いかにも知り合いを装った文面だった。それ以外にも「資料をご覧ください」など添付したファイル(実はウイルス)を開きたくなる文面が送られた例もある。攻撃者はやり取りするメールの内容から担当者の心理を読み、「TPOをわきまえた」攻撃を仕掛ける。

実は2014年8月時点では、やり取り型攻撃の兆候となる偵察メールは沈静化しており、ほとんど検出されていない。ただし、やり取り型攻撃は前触れもなく突然やってくる。いつ攻撃が再開されるか予測が付かないからこそ、しっかりとした対策が必要だ。