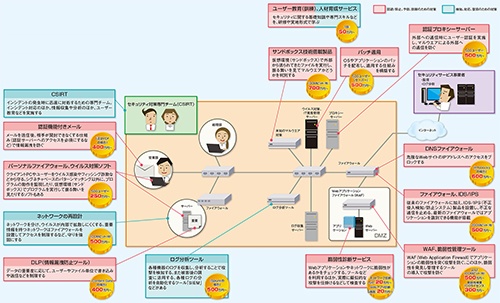

脅威の増大とともにその対策領域は拡大している。標的型攻撃の対策だけでも多岐にわたる。事故後の対策としてCSIRTやログ分析が注目を集めている。

CSIRT

事故があったら迅速対処

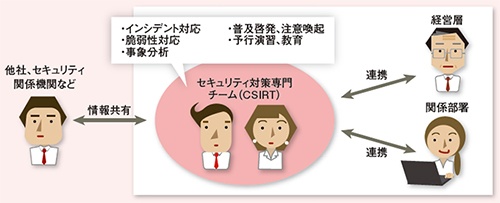

「もはや攻撃は防げない」。この前提に立ったとき、いかに早く攻撃を検知し、すぐ対処できるかが重要になる。そのための対策の一つが、事故(インシデント)対応のための専門チームである「CSIRT(シーサート/Computer Security Incident Response Team)」だ。CSIRTを立ち上げて、事前に事故対応のフローを検討しておけば、迅速に対処できる。

CSIRTは、事故発生時に事象を分析し、優先順位を付けて対処する。関係者に連絡を取りつつ、最終的にはシステムを復旧させ、その報告を行う。こうした事故対応のほか、脆弱性対応や注意喚起、教育などセキュリティ全般を幅広く取り扱う(図1)。社内の対応だけでなく、「外部向けの対応者」にもなる。これにより「他社と情報を共有したり、通報をスムーズに受け付けたりできる」(JPCERTコーディネーションセンター 早期警戒グループリーダーの満永拓邦氏)。

CSIRTの実現方法は、専門部署を作るだけでなく、複数の部署にまたがる仮想的なチームを作るなど、企業によって異なる。「スムーズな対応を実現するには、システム管理部門だけでなく、営業や広報など異なる部門の人で構成することが重要」と満永氏は指摘する。

ログ分析ツール

各種ログを相関分析して攻撃を検知

攻撃をいち早く検知するために欠かせないのが、機器やシステムのログだ。ログの分析には、ある程度の知識やノウハウが必要な上、時間も掛かる。こうしたログ分析を自動化する機器が「SIEM(Security Information and Event Management)」である。

SIEMは、各種機器のログを相関分析して、怪しいアクセスをリアルタイムに検知し、管理者に知らせる。以前は統合ログ管理などと呼ばれ、内部統制の目的で利用されていたものが、攻撃の検知に応用されるようになった。

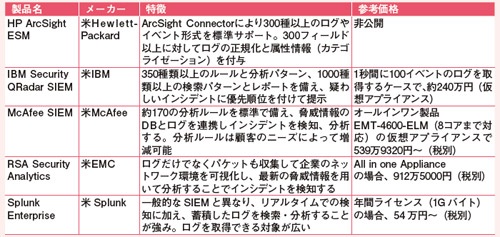

攻撃を検知するには、攻撃パターンに基づく分析ルールを設定する必要がある。標準でルールを備える製品があるが、それだけでは十分でなく、カスタマイズしたルールが必要となる(表1)。

ログをリアルタイムに分析して攻撃を検知するだけでなく、何か起きた際に蓄積されたログを検索し、分析するという使い方もある。その代表例がSplunkだ。ビッグデータ解析向けのツールであり、厳密にはSIEMとは異なるが、セキュリティ用途で活用するケースが出てきている。

SIEMは、脅威の可視化や運用の効率化に有効だが、使いこなすにはスキルが必要だ。また価格が高いため、現在は主に大規模な企業で導入が進んでいる。