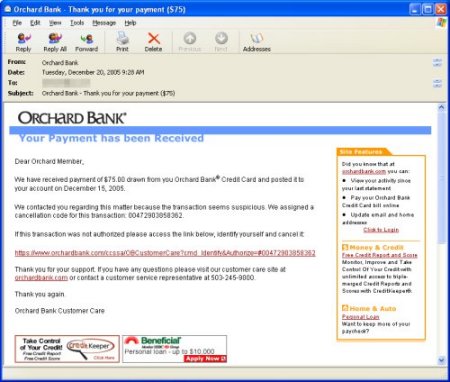

Orchard Bankのフィッシングメール。”Orchard Bank - Thank you for your payment ($75)”と題されたメールは,不審な取引に関する通知になっている。リンク先にアクセスし,取引をキャンセルするよう誘導している。メール中のリンクをクリックすると,下の偽サイトが現れる。

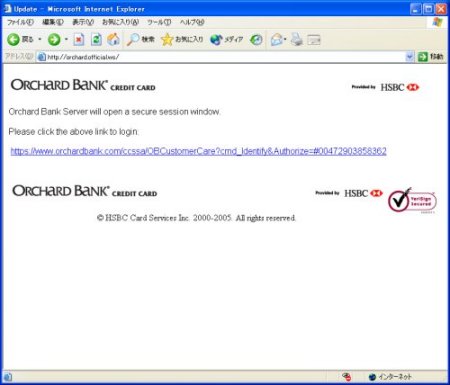

http://orchard.official.ws/という紛らわしいURLの偽サイトにはIDやパスワード,クレジットカード番号などの入力欄はない。ロゴとリンクだけのシンプルなものだ。偽サイトであることを隠すためか,15秒後に本物のサイトにリダイレクトするようになっている。

redirTime = "15000";

redirURL = "https://www.orchardbank.com/ccssa/OBCustomerCare?cmd_Redirect=Privacy";

function redirTimer() { self.setTimeout("self.location.href = redirURL;",redirTime); }

このような,リンクのみのシンプルなページにアクセスさせる手口は,PayPalのアドレスバーを偽装(テーブルやイメージを使ってアドレスバーを模造)したフィッシングでも使われている(詳細は「アドレスバー偽装(星澤裕二のSecurity Watch, 11/7)」参照)。

どちらもページ中のリンクをクリックすると,個人情報を入力させるポップアップ・ウィンドウが現れる。リンクのみの前のページは,ポップアップ・ブロックの警告を回避するために用意されているのだ。ポップアップ・ブロック機能が何をブロックするかは,マイクロソフトの「Windows XP Service Pack 2 への対応に向けた Web サイトの最適化」に,

Internet Explorer で、何がポップアップ ウィンドウと見なされていますか?

createPopup() を除くスクリプトから自動的に開かれるウィンドウは、Internet Explorer によりブロックされます。影響を受ける一般的な関数には、window.open()、showModelessDialog()、showModalDialog()、および showHelp() などがあります (注意 : ポップアップ ブロックの制限が原因で、検索ウィンドウの自動的なターゲティングもブロックされます)。

ユーザー アクション (ページ要素のクリックなど) の直接的な結果として開かれるポップアップ ウィンドウはブロックされません。ポップアップのブロック処理は、イントラネットまたは信頼済みサイトのゾーンには既定では適用されません。

Windows XP Service Pack 2 への対応に向けた Web サイトの最適化

とある。つまり,ユーザの意図に反して自動的に現れるウィンドウはブロックするが,Orchard BankやPayPalのフィッシングのように,ユーザがうっかりリンクをクリックし,その結果表示されるウィンドウはブロックしないということだ。

フィッシャーがポップアップ・ウィンドウを利用する理由のひとつは,アドレスバーやステータスバーを非表示にするためだ。Orchard Bankのフィッシングのポップアップでは,メニューバー,標準ボタン,アドレスバー,ステータスバーをすべて非表示にしている。

function OrchardWindow(){

myleft=10;

mytop=20;

settings='top=' + mytop + ',left=' + myleft + ',width=799,

height=600,location=no,directories=no,menubar=no,toolbar=no,

status=no,scrollbars=no,resizable=no,fullscreen=no'

OrchardWindow=window.open('onlinesecureloginaccess.htm',

'OrchardWindow', settings);

OrchardWindow.focus();}

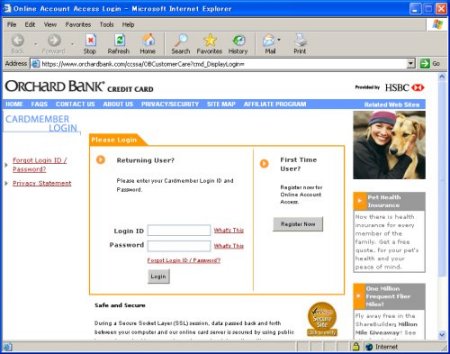

では,実際にリンクをクリックしてみよう。ポップアップ・ウィンドウの見え方は,XP SP2とそれ以前のバージョンで多少異なる。下はSP1で表示したところ。

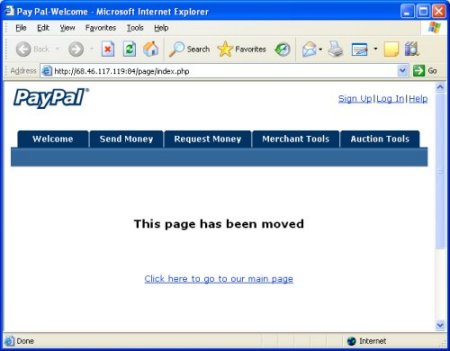

window.openの属性指定で標準ボタンやメニューバーなどは表示されないはず。しかしなぜかそれらは表示されている(日本語版のWindowsを使用しているのに,英語表記になっていて,相当怪しいが)。実は,メニューバー,標準ボタン,アドレスバー,ステータスバーはすべて画像である。メニュー項目は選択できないし,ボタンは効かない。アドレスバーにURLを打ち込むこともできないし,ステータスバーに表示されている鍵マークをダブルクリックしても証明書は表示されない。セキュリティ意識の高いユーザは引っ掛からないと思うが,“うっかり”ということはあるのかも知れない。

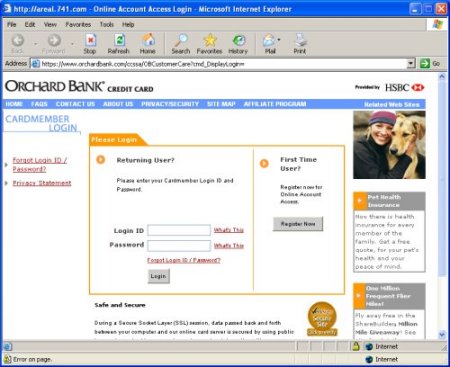

次にSP2でフィッシングサイトにアクセスしてみる。SP2ではステータスバーは必ず表示される。また,アドレスバーを隠している場合は,タイトルバーにホスト名が表示される。

本物のステータスバーと画像で偽装したステータスバーを表示。本物のステータスバーに鍵マークがない。

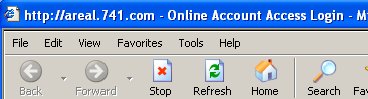

“Online Account Access Login”というページタイトルの前に実際に接続しているホスト名”areal.741.com”を表示。