アドレスバーに表示されるURLを確認することはフィッシング詐欺対策として有効である。しかし、万全な対策というわけではない。アドレスバーが偽装されている可能性があるからだ。アドレスバーの偽装には二通りある。ひとつは、ブラウザのセキュリティホールを利用したもの。もうひとつは、JavaScriptなどを使って偽装する方法だ。デンマークSecuniaのWebサイトには、下表のようにアドレスバーの偽装を可能にするセキュリティホールが複数公開されている。パッチをあてるなどセキュリティホールへの対処をしていないブラウザを使用している場合、アドレスバーに表示されるURLは信用できないものとなる。

| 対象ソフトウェア | 公開日 | 管理番号 | URL |

|---|---|---|---|

| IE | 2004-08-16 | SA12304 | http://secunia.com/advisories/12304/ |

| Mozilla, Firefox | 2004-07-30 | SA12188 | http://secunia.com/advisories/12188/ |

| Opera | 2004-07-27 | SA12162 | http://secunia.com/advisories/12162/ |

| Opera | 2004-07-08 | SA12028 | http://secunia.com/advisories/12028/ |

| Opera | 2004-06-22 | SA11901 | http://secunia.com/advisories/11901/ |

| Mozilla, Firefox | 2004-06-14 | SA11856 | http://secunia.com/advisories/11856/ |

| IE | 2004-06-11 | SA11830 | http://secunia.com/advisories/11830/ |

| Opera | 2004-06-03 | SA11762 | http://secunia.com/advisories/11762/ |

| Opera | 2004-05-13 | SA11532 | http://secunia.com/advisories/11532/ |

| IE | 2003-12-09 | SA10395 | http://secunia.com/advisories/10395/ |

最新のパッチを適用していればそれで十分というわけでもない。JavaScriptなどを使えば、最新のパッチをあてていてもアドレスバーの偽装ができてしまう。これまでに発見されているアドレスバーの偽装方法は二種類。

ひとつめは、本物のアドレスバーの上にポップアップを表示するというもの。昨年11月と今年4月に国内で発生したVISAカードのフィッシング事件でも使われた手口だ。

VISAカードの暗証番号を入力させようとする日本語フィッシングメール出現 (INTERNET Watch, 2004/11/9)

VISAをかたる日本語フィッシングが再び,偽サイトではURLを偽装 (IT Pro, 2005/4/18)

しかし、この手口は、Windows XP SP2で対処されているため、あまり効果(?)は期待できない。SP2では、クロムレス・ポップアップウィンドウを表示領域外に表示しようとしても、強制的に表示領域内に表示されるように座標変換が行われる。これにより、ポップアップウィンドウはアドレスバー上ではなく、アドレスバーの下に表示されるので、偽装を見抜くことができる。

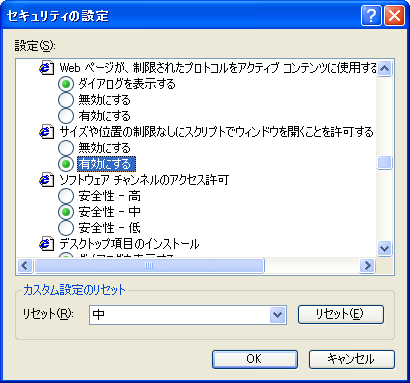

しかし、星澤裕二メモ - IE7のURL display protectionにも書いたが、セキュリティレベルを「中低」以下にするか、「サイズや位置の制限なしにスクリプトでウィンドウを開くことを許可する」を”有効にする”にしてしまうと、XP SP1と同様に、アドレスバーを上書きすることができてしまうので注意が必要だ。セキュリティの設定を「中」以下に変更させようとするWebサイトも存在する。より低いレベルを選択してしまうユーザがいるかも知れない。

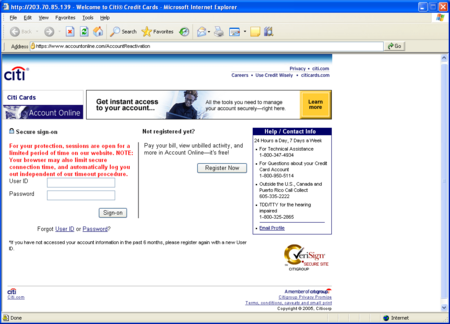

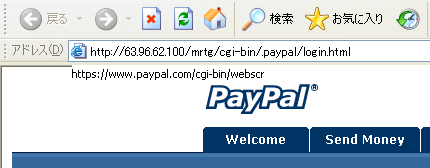

もうひとつの方法は、ブラウザのアドレスバーを消し、独自のアドレスバーを表示させる方法だ。標準のアドレスバーを非表示にした上で、テーブル、イメージ、JavaScriptを使って偽のアドレスバーを表示させている(下のCITIBANKのフィッシングでは、アドレスバーの中に鍵マークまである)。

偽のアドレスバーの下はフレームになっていて、アドレスバーにアドレスを入力し、Enterキーを押すか、「Go」ボタンをクリックすると、指定したサイトのコンテンツを表示する。標準のアドレスバーと同じように機能するのである。