2011年5月27日、SANS Internet Storm Centerのブログに投稿された、Managing CVE-0を紹介します。この投稿がユニークな点は、「すべての利用者には、任意のコード実行を許してしまう脆弱性が存在する」と指摘し、それをソフトウエアに存在する脆弱性と同様に扱っていることです。脆弱なユーザーの数を減らすための注意喚起や教育などの施策展開に活用してみてはいかがでしょうか。

利用者に存在する脆弱性(CVE-0)(2011/05/27)

【脆弱性の概要】

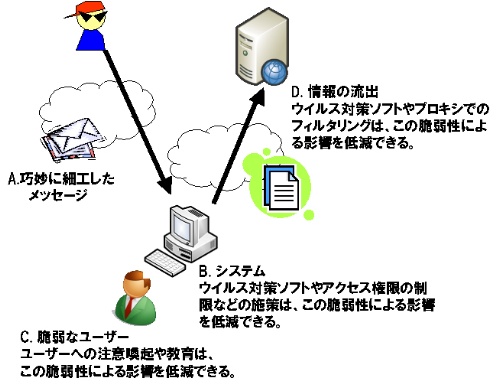

すべての利用者には、任意のコード実行を許してしまう脆弱性が存在します。攻撃者は、巧妙に細工したメッセージを脆弱な利用者に送付することで、この脆弱性を悪用することができ、結果として、利用者のシステム上で任意のコードを実行できます。

【脆弱性の攻撃手法】

巧妙に細工したメッセージを脆弱な利用者に送付することで、脆弱性を容易に攻撃することが可能です(図1)。

【CVSS基本評価値/現状評価値/環境評価値】

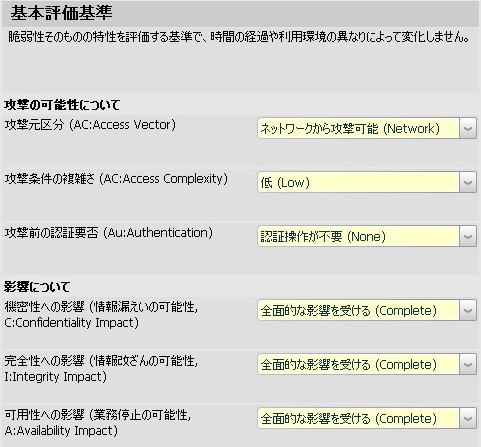

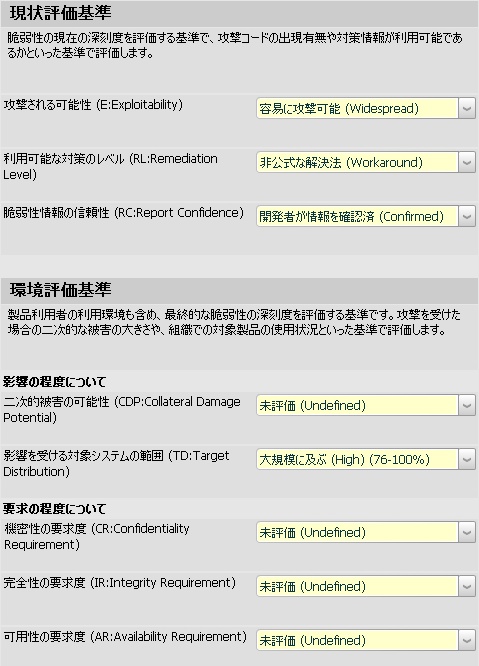

この脆弱性の深刻度をCVSS(Common Vulnerability Scoring System、共通脆弱性評価システム)で示すと、脆弱性そのものの特性(基本評価)は、攻撃元区分=「ネットワーク」、攻撃条件の複雑さ=「低」、攻撃前の認証要否=「不要」、機密性/完全性/可用性への影響=「全面的」で、基本値=10.0です。また、脆弱性の現在の状況(現状評価)は、攻撃される可能性=「容易に攻撃可能」、利用可能な対策のレベル=「非公式」、脆弱性情報の信頼性=「確認済み」で、現状値=9.5です。利用環境も考慮した場合(環境評価)、影響を受ける対象システムの範囲=「大規模(対象システムが広範囲に存在し、利用環境の76~100%にリスクがある)」となります。2次的被害の可能性、対象システムのセキュリティ要求度については、ここでは評価できませんので未評価とした場合、環境値=9.5です(図2)。この深刻度に関するいずれの評価値も、「レベルIII(危険)」に入ります。

【脆弱性を悪用した侵害活動の状況】

2011年5月末時点で、報告された脆弱性の悪用につながる侵害活動は流布しています。

-YouTubeの管理者を装った迷惑メールが大量発生、セキュリティベンダー各社が警告

-シマンテック、「踏み石偽URL短縮」や「ドメイン名塩漬け」など最新のスパム手口を報告

-「偽サイトが本物に見える」、スマートフォンではURLの確認を慎重に

-フィッシングの標的は金融機関からSNSに、8割以上を占める

-「ウイルス」、「詐欺」、「デマ」――震災便乗の悪質メールに注意

-Macユーザーを狙う「偽ソフト」出現、勝手にインストールされる恐れ

【脆弱性の対策】

現時点でパッチは存在しません。ただし、次のような施策を展開することで、この脆弱性による影響を低減できます。

―システムにおいて、ウイルス対策ソフトやアクセス権限の制限などの施策を導入します。また、インストールされているソフトウエアの脆弱性が報告された時点で、パッチの適用や暫定対策を実施します(図1のB)。―脆弱なユーザーの数を減らすための注意喚起や教育などの施策を展開します(図1のC)。

―プロキシーなどの中継装置において、ウイルス対策ソフトやフィルタリングなどの施策を導入します(図1のD)。

[参考情報]

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)』とは |

HIRTは,日立グループのCSIRT連絡窓口であり,脆弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)