10月11日までに明らかになったぜい弱性情報のうち,気になるものを紹介します。それぞれ,ベンダーなどの情報を参考に対処してください。

■VMware Fusionのセキュリティ・アップデート(2009/10/01)

米ヴイエムウェアからVMware Fusionに関する2件のぜい弱性問題を解決するセキュリティ・アップデートがリリースされました。VMware Fusionは,Intelプロセッサが搭載されたMac上でWindowsアプリケーションやデバイスを利用するためのプログラムです。

CVE-2009-3281:vmx86のカーネル拡張機能に存在するファイル・アクセス権限の問題です。ホストOS側の一般ユーザーによって悪用された場合には,任意のコード実行やアクセス権限昇格につながる可能性があります。

CVE-2009-3282:vmx86のカーネル拡張機能に存在する整数オーバーフローのぜい弱性です。ホストOS側の一般ユーザーによって悪用された場合には,サービス不能につながる可能性があります。

[参考情報]

■Sambaに複数のぜい弱性(2009/10/01)

Windows OS互換のファイル・サーバー/プリンタ・サーバー機能を提供するSambaに3件のぜい弱性が報告されています。対策版であるSamba 3.0.37,3.2.15,3.3.8,3.4.2へのアップデート,あるいはセキュリティ修正プログラムの適用を検討してください。なお3.3系については,10月15日にバグ対策を施した3.3.9がリリースされました。

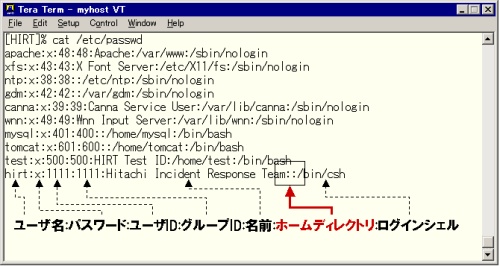

CVE-2009-2813:/etc/passwdファイルの設定不備により,意図しないファイル共有状態が発生してしまうという問題で,バージョン3.0.11以降が影響を受けます。この問題は,図1のように/etc/passwdファイルのホーム・ディレクトリが空に設定されている場合,そのユーザーのホーム・ディレクトリを共有すると,ファイル・システム全体を共有してしまうということになります。2009年9月,Mac OS Xのセキュリティ・アップデート2009-005では,Mac OS X v10.5.8,Mac OS X Server v10.5.8が影響を受けることを報告しています。

CVE-2009-2906:smbdに対するリモートからのサービス不能(DoS: denial of service)攻撃につながるぜい弱性で,すべてのバージョンが影響を受けます。smbdが予期しないOplock Break Notificationに対する応答を受信した場合,そのパケット処理を無限に繰り返すため処理が終了しないという問題です。Oplock(Opportunistic Lock)は,クライアントがファイルをロックし,他のユーザーによるファイル変更を回避するための機構。ファイルをロックし,その情報をローカルにキャッシュします。Oplock Break Notificationは,このOplockへの割り込みが発生したことをサーバーからクライアントに通知するためメッセージです。

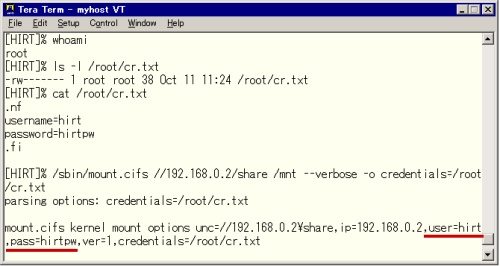

CVE-2009-2948:CIFS(common internet file system)を使ってマウント処理するmount.cifsコマンドがsetuidプログラムとしてインストールされている場合,権限を持っていない一般ユーザーが--verboseオプションを使用すると,mount.cifsで参照するパスワード・ファイルの一部を見ることができてしまうというぜい弱性です。すべてのバージョンが影響を受けます。

mount.cifsコマンドは,図2に示すように,--verboseオプションを使用するとcredentialsパラメータで指定されたファイル(-o credentials=/root/cr.txt)のアカウント(user=hirt)とパスワード(pass=hirtpw)を表示する機能を備えています。この問題は,mount.cifsコマンドの実行権限と,credentialsパラメータで指定されたファイルへのアクセス権限の整合性チェックの不備が起因となっています。

[参考情報]

- Samba:CVE-2009-2813: Misconfigured /etc/passwd file may share folders unexpectedly

- Samba:CVE-2009-2906: Remote DoS against smbd on authenticated connections

- Samba:CVE-2009-2948: Information disclosure by setuid mount.cifs

Cyber Security Bulletin SB09-278(2009/10/05)

9月28日の週に報告されたぜい弱性の中からWget,PHPで開発されたWebサイト用プログラムに関するぜい弱性を取り上げます(Vulnerability Summary for the Week of September 28, 2009)。

■X.509証明書ドメイン名処理のぜい弱性(2009/09/29)

ドメイン名にNULL文字(”\x00”と表記)を含むX.509証明書の取り扱いに関するぜい弱性が複数報告されています。この問題は,SSLクライアントとSSLサーバー証明書を発行する認証局で,証明書に記載されたドメイン名の取り扱いが異なることに起因しています。

CVE-2009-3455:アップルSafari

CVE-2009-3456:Google Chrome

CVE-2009-3475:Internet2 Shibboleth Service Provider software

CVE-2009-3490:Gnu Wget

CVE-2009-3454:マイクロソフト Internet Explorer(CVE-2009-2510に変更)

CVE-2009-3477:RIM BlackBerry Device Software(Blackberry Browser)

ぜい弱なSSLクライアント実装では,ドメイン名を先頭から読み始め,NULL文字が出現したところで処理を終了してしまうため,証明書に記載されたドメイン名とSSLクライアントが検証したドメイン名とが異なってしまうことになります。これまで,Mozilla FirefoxとThunderbird(CVE-2009-2408),メール受信プログラムfetchmail(CVE-2009-2666),WebDAVクライアント・ライブラリneon(CVE-2009-2474)において,この問題が報告されています。

[参考情報]■PHPで開発された複数のWebサイト用プログラムにぜい弱性

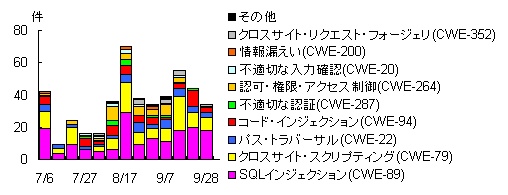

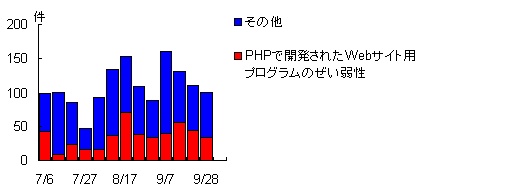

9月28日の週に報告されたPHPで開発されたWebサイト用プログラムのぜい弱性は計34件(2009年分34件)です。SQLインジェクション(CWE-89),クロスサイト・スクリプティング(CWE-79),パス・トラバーサル(CWE-22)のぜい弱性が上位を占めています(図3)。7月~9月までの3カ月間について見ると,登録件数は週平均108件で,このうちPHPで開発されたWebサイト用プログラムのぜい弱性がで30%(週平均登録件数35件)を占めています(図4)。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。