8月23日までに明らかになったぜい弱性情報のうち,気になるものを紹介します。それぞれ,ベンダーなどの情報を参考に対処してください。

米シスコCisco IOS XRのBGP処理にサービス不能のぜい弱性(2009/08/18)

Cisco IOS XRのBGP(border gateway protocol)処理にぜい弱性が確認されました。無効な属性を持つBGPアップデート・メッセージを受信したときにBGPセッションをリセットする(CVE-2009-2055),長いBGPアップデート・メッセージ送信しようとするときにBGPプロセスが異常終了する(CVE-2009-1154),経路情報に多数のAS(autonomous system)を追加する設定を入れることによりBGPプロセスが異常終了する(CVE-2009-2056)といったものです。

この問題は,7月下旬に報告された4バイトAS番号に関連するぜい弱性(1000以上のASパスを受信した場合に再起動する(CVE-2009-1168),無効なBGPアップデートを受信した場合に再起動する(CVE-2009-2049))とは異なるものです。

[参考情報]

■Thunderbird 2.0.0.23リリース(2009/08/21)

Thunderbird 2.0.0.23では,SSLで保護された通信の情報漏えいに関するぜい弱性1件(CVE-2009-2408)を解決しています。なおFirefoxについては,8月上旬にリリースしたバージョン3.5.2ならびに3.0.13で,このぜい弱性への対応が完了しています。

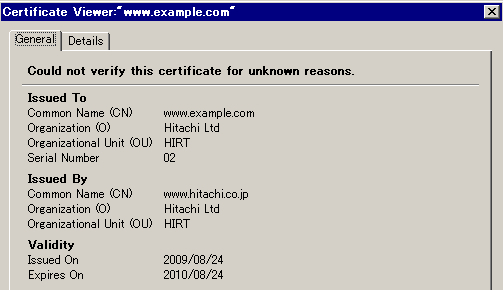

この問題は,SSLクライアントとSSLサーバー証明書を発行する認証局で,証明書に記載されたドメイン名の取り扱いが異なることに起因しています。具体的には,ドメイン名にNULL文字(”\x00”と表記)を含む証明書の取り扱いに関する問題です。

例えばwww.example.com\x00.ssl.hitachi.co.jpというドメイン名を考えた場合,認証局では「www.example.com\x00.ssl.hitachi.co.jp」に対してSSLサーバー証明書を発行することになります。しかし,ぜい弱なSSLクライアント実装ではドメイン名を先頭から読み始め,NULL文字が出現したところで処理を終了してしまうため,証明書に記載されたドメイン名(www.example.com\x00.ssl.hitachi.co.jp,写真1)と,SSLクライアントが検証したドメイン名(www.example.com,写真2)とが異なってしまいます。

[参考情報]

- Thunderbird 2.0セキュリティアドバイザリ

- "Vulnerabilities Allow Attacker to Impersonate Any Website", Threat Level blog, WIRED.com

- ベリサイン,「Black Hat USA 2009カンファレンス」で発表された新たなSSLに関する潜在的な脅威に対する安全性を確認

■VMwareのセキュリティ・アップデート(2009/08/20)

米ヴイエムウェアから2件(libpng,Apace HTTPサーバー)のぜい弱性問題を解決するセキュリティ・アップデートがリリースされました。

1件目は,2009年3月に報告された1.0.43,1.2.35以前のPNGリファレンス・ライブラリ(libpng)に存在するポインタの初期化に関するぜい弱性(CVE-2009-0040)です。VMware Workstation,VMware Player,VMware ACEが該当し,悪用された場合にはサービス不能や任意のコード実行につながる可能性があります。

2件目は,Windows版VMware ACEに同梱されているApace HTTPサーバーをバージョン2.0.63(2.0.x系の最新版)にすることで,それ以前のApace HTTPサーバーに存在するクロスサイト・スクリプティングなどの問題を解決しています。なおLinux版VMware ACEの場合には,ホストOSであるLinuxが提供するApace HTTPサーバーを利用しているため,ホストOS側で更新作業を実施してください。

[参考情報]

- VMSA-2009-0010: VMware Hosted products update libpng and Apache HTTP

- JVNVU#649212: libpng が適切にエレメントポインタを初期化しないぜい弱性

■ColdFusionとJRun用のセキュリティ・アップデート(2009/08/17)

米アドビ システムズから,ColdFusion v8.0.1ならびにそれ以前,JRun 4.0に存在する複数のぜい弱性を除去したセキュリティ・アップデートがリリースされました。ColdFusion v8.0.1ならびにそれ以前には,クロスサイト・スクリプティング3件,2重に符号化されたNULL文字の取り扱いに関するぜい弱性(CVE-2009-1876),セッション管理の不備の一つであるセッションIDの固定化(セッション・フィクセーション)に関するぜい弱性(CVE-2009-1878)が存在しています。

JRun 4.0には,クロスサイト・スクリプティング1件,ディレクトリ・トラバーサル1件が存在しています。JRun 4.0のディレクトリ・トラバーサルについてはlogviewer.jspに存在し,認証されたユーザーならサーバー上の任意のファイルを参照できることになります。

[参考情報]

Cyber Security Bulletin SB09-229(2009/08/17)

8月10日の週に報告されたぜい弱性の中から,WebSphere Application Serverに関するぜい弱性を取り上げます(Vulnerability Summary for the Week of August 10, 2009)。

■Websphere Application Serverに複数のぜい弱性(2009/08/13)

米IBMのWebSphere Application Server(WAS)に複数のぜい弱性が報告されています。アクセス制御機構の回避につながる可能性のある問題として,セキュリティ・コンポーネントのCSIv2 (common secure interoperability protocol version 2)における識別処理に存在するぜい弱性(CVE-2009-2085),ibm-portlet-ext.xmiに記載されているportletServingEnabledパラメータの参照処理に存在するぜい弱性(CVE-2009-2092)があります。

また,認証機構の回避につながる可能性のある問題として,Servletエンジン/Webコンテナ・コンポーネントにおいて,シングル・サインオンとdisableSecurityPreInvokeOnFiltersを設定している際の処理に存在するぜい弱性(CVE-2009-2088)があります。該当するバージョンは,6.1.0.25より前の6.1系,7.0.0.5より前の7.0系です。

[参考情報]

- Fix list for IBM WebSphere Application Server version 7.0

- Fix list for IBM WebSphere Application Server version 6.1

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。