金融サイト狙うウイルスの挙動が公開

セキュアブレインは2012年11月8日、不正ポップアップでインターネットバンキングやカード会社の暗証番号およびパスワードを入力させるウイルスの挙動を解析し、その手口を公開した。

不正なポップアップが表示される事例は、住信SBIネット銀行、みずほ銀行、三井住友銀行、三菱東京UFJ銀行、ゆうちょ銀行、楽天銀行、三菱UFJニコスなどが報道されているが、解析されたのは、ゆうちょ銀行を対象とした検体である。

解析によると、ログイン画面から次画面に移って不正ポップアップが表示され、フォームに顧客情報を入力して「完了」ボタンをクリックすると、入力された情報が暗号化され、ウクライナのサーバーへ送付されていたとのことだ。

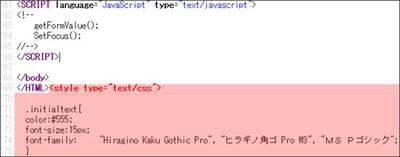

ウイルス感染前後のログイン画面のソースコードを確認したところ、不正ポップアップを表示するHTMLが追加されていることも確認できたという。

同ウイルスについてシマンテックは11月5日、同社のセキュリティ製品では、プログラムの挙動からウイルスを判定するヒューリスティック手法によって、トロイの木馬タイプのウイルス「Trojan.Zbot (別名 Zeus)」として検出される可能性があると発表した。

ウェブシャークでクレジットカード情報漏洩の可能性

アフィリエイト・サービス・プロバイダーのウェブシャークは2012年11月1日、同社が運営する「ストアミックス」と「ドクタートニー」に不正アクセスがあり、クレジットカード情報の漏洩の可能性があることを確認し、詳細を公開した。

同社は2012年8月22日、過去に注文があったクレジットカード情報が、金券や商品券を扱うネットショップで不正利用された可能性があると、クレジット決済代行会社とクレジットカード会社の調査で指摘された。調査は第三者機関によって2012年8月30日から2012年10月3日に実施された。

調査結果では、問題がアクセスログで確認されたのが98件、およびWebサーバーの通信ログに存在していたのが9万4243件だった。

攻撃手法は、2011年11月14日から11月30日にかけて中国のIPアドレスから断続的に実施された「SQLインジェクション」だった。

同社は今回の事態で、クレジットカード情報をログに一切残さない仕組みに変え、またSQLインジェクションやXSS(クロスサイトスクリプティング)への対処を強化した。

同社は影響を受けた可能性のある利用者に「カード情報漏洩についてのメールを受け取ったお客様へ」との情報も提供している。