DNSサーバーの仕組みを悪用して特定のサーバーをダウンさせる攻撃手法。家庭用のWi-Fiルーターが踏み台として悪用されるケースが目立つ。

ここ最近、ネットワーク上のコンピューターを踏み台にして、特定のサーバーをダウンさせる「DNSアンプ攻撃」が多発している。DNSアンプ攻撃とは、大量のデータを一斉に送信して対象のサーバーに多大な負荷を与える「DDoS攻撃」の一種。「DNSリフレクター攻撃」「DNSリフレクション攻撃」とも呼ばれる。

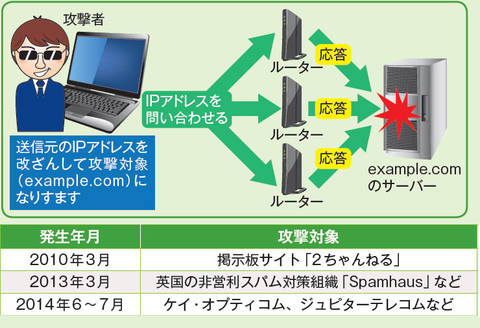

DNSアンプ攻撃の手法は古くからあった。URLとIPアドレスをひも付けて管理するDNSサーバーを「踏み台」にする。攻撃者は発信元のIPアドレスを偽装した上でDNSサーバーにIPアドレス要求パケットを送信する(図1)。要求を受けたDNSサーバーは、偽装された発信元のIPアドレスに大量の応答パケットを送ることになる。また、DNSではパケットサイズが、送信時よりも応答時の方が大きくなる特性がある。元のデータは何十倍にも増幅(アンプ)されるので、標的となったサーバーには過大な負荷がかかる。国内外のWebサービスが被害を受けており、深刻な脅威となっている。