■今回は,ターミナル・サービスのユーザーがアクセスする場合の使用制限のかけ方について解説しよう。また,サーバーをより安全に使うために,サーバーに負荷をかけないセッションの設定も解説する。

|

ユーザーの観点から見れば,ターミナル・サービス(あるいはリモート・デスクトップ接続)は,クライアントPCからサーバーを操作できて,大変便利な存在である。ところが,管理者の観点から見ると,サーバーがなんでもかんでも操作できてしまって,危険このうえない存在だ。 もちろん,システム管理者が,サーバーのリモート管理を行う場合(リモート・デスクトップ接続)は,様々な操作ができたほうがいい。ところが,複数ユーザーがアプリケーションを共有して使う場合(ターミナル・サービス)は,特定のアプリケーションの利用だけを許して,あとのサーバーの設定などは触れないようにしておきたい。 今回は,このようなターミナル・サービスを利用するために必要なセキュリティの設定について解説しよう。セキュリティの設定とは,すなわちサーバー上にある様々なオブジェクトに対するアクセス権をどのように制御するかといった問題だ。なお,ドメイン環境やグループ・ポリシーに関する知識を前提に話を進めるので,本サイトの「Active Directory」に関する解説記事(該当サイト)を参考にしてほしい。 それから,Windows Server 2003では,「ターミナル・サービス」と「リモート・デスクトップ接続」を用語として使い分けているが,ここでは特に断らない限り,「ターミナル・サービス」とあるのは,両方を意味するものとする。 ユーザー数が多いとセキュリティが重要 ターミナル・サービスにまつわるアクセス権とセッションの設定は,(1)ユーザーごと,(2)サーバーごと,(3)グループ・ポリシー――という3つのアプローチがある。(1)は前回の解説で取り上げた。さらに(2)や(3)を臨機応変に使い分けることで,設定を行っていく。以下に具体的な状況を想定して話を進めよう。

ユーザーがターミナル・サービスで接続できるようにする 前回解説したように,AdministratorsグループとRemote Desktop Usersグループに所属しているユーザーであれば,ターミナル・サーバーにログオンができる(図1)。 ただし,Remote Desktop Usersはローカル・グループなので,与えられる権利はそのサーバーだけで有効であり,他のサーバーでは利用できない。もし,ターミナル・サーバーが複数台ある場合には,同じ作業をサーバーの台数分だけ行う必要がある。そこで,これら複数台のサーバーの設定を一括で行うのが,グループ・ポリシーの[制限されたグループ]を使う方法である。 この方法では,まずOU(組織単位)を作成し,各ターミナル・サーバーをこのOUに移動する。次にOUに対してグループ・ポリシーを設定し,[制限されたグループ]に[Remote Desktop Users]グループを追加する。さらに[Remote Desktop Users]に[Domain Users]を追加すれば,OU内の各ターミナル・サーバーのRemote Desktop UsersグループにDomain Usersが一括で追加される。

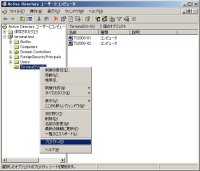

では,実際の操作手順を見てみよう。ここではあらかじめ「TerminalSV-OU」というOUが作成され,各ターミナル・サーバーはOU内に移動してある。 (1)[Active Directoryユーザーとコンピュータ]を起動する。TerminalSV-OUを選択して右クリックして現れたメニューからプロパティを選択して表示する(図2)。

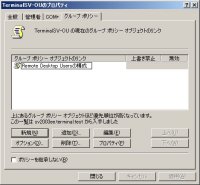

(2)[グループポリシー]タブに切り替え,[新規]ボタンをクリックし,グループ・ポリシーの名前を入力する(図3)。

(4)[コンピュータの設定]-[Windowsの設定]-[セキュリティの設定]と展開し,[制限されたグループ]を右クリックして[グループの追加]をクリックする(図4)。

(5)手前に現れた[グループの追加]画面で,「Remote Desktop Users」と入力して[OK]をクリックする(図5)。

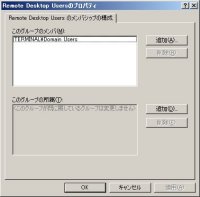

(6)[Remote Desktop Usersのプロパティ]画面の[このグループのメンバ]で[追加]をクリックし,[ドメイン名\Domain Users]と入力する(図6)。ここではドメイン名は「TERMINAL」としてある。

以上で,ドメインのユーザーはすべてリモート・デスクトップ接続が可能になる(図7)。 ここで注意が必要だ。ドメイン上のユーザーは既定でDomain Usersグループに所属するが,Domain Usersグループはドメイン・コントローラ以外のメンバー・サーバーにローカル・ログオンする権利が与えられている。つまり,ドメインのユーザーは,メンバー・サーバーであるターミナル・サーバーのマシンにローカル・ログオンできてしまう。そこでセキュリティを厳格にするために,Remote Desktop Usersにはリモート・デスクトップ接続だけを許可して,ローカル・ログオンはできないように設定しておいたほうがいいだろう。

では,グループ・ポリシーを使って,Remote Desktop Usersにローカル・ログオンを拒否する設定を見ていこう。 (1)[Active Directoryユーザーとコンピュータ]から先ほど作成したグループ・ポリシーを開く。

(4)[ユーザーまたはグループの追加]画面で[Remote Desktop Users]と入力する(図9)。

これで,設定は完了した(図10)。 これでドメインのユーザーは,OU内の各ターミナル・サーバーにリモート・デスクトップ接続はできるが,ローカル・ログオンはできなくなった。 |