情報セキュリティへの取り組みを顧客などに示すために,「情報セキュリティ管理(情報セキュリティ・マネジメント)の認証」 を取得する企業が増えている。情報セキュリティ管理の認証とは,適切なセキュリティ方針(セキュリティ・ポリシー)を作成して,きちんと運用できているかを第三者に審査してもらうことである。審査の結果,基準を満たしていれば,審査を実施した認証機関(審査登録機関)から“お墨付き”をもらえることになる。

もちろん,認証を取得すること自体が目的となっては意味がないが,セキュリティを高める目標として,情報セキュリティ管理の認証を活用することは十分意味がある。情報セキュリティ管理がきちんと実施できているかどうかを,客観的に評価してもらえるとともに,取得の過程で,社員のセキュリティ意識の向上が望める。さらに,取得後は顧客などにアピールできる。

情報セキュリティ管理の認証規格(制度)には,英BSIが制定した「BS7799-2」と日本情報処理開発協会(JIPDEC)による「情報セキュリティマネジメントシステム適合評価制度(ISMS認証基準)」が存在する。後者については,2003年4月にISMS認証基準(Ver. 2.0)が公開された。そこで今回は,2002年4月に公開されたVer. 1.0との相違点を中心に,Ver. 2.0の概要を紹介する。

Ver. 1.0との相違点

国内最初の情報セキュリティ管理の認証基準であるISMS認証基準(Ver. 1.0)は2002年4月に公開された。その後,このVer. 1.0に対して企業などから寄せられた意見や,ISMS(情報セキュリティ・マネジメント・システム)に関する国際動向などを盛り込み,「ISMS適合性評価制度運営委員会」および「ISMS適合性評価制度技術専門部会」で検討した結果として,2003年4月にISMS認証基準(Ver. 2.0)が公開された。

Ver. 1.0と比較して,Ver. 2.0には以下の特徴がある。

(1) ISMS運用プロセスを体系化している

(2) ISO 9001などの他の認証を取得している事業者に分かりやすい

(3) 経営陣責任を高めている

(4) PDCA(Plan Do Check Action)サイクル(モデル)を採用すべきことを明確にしている

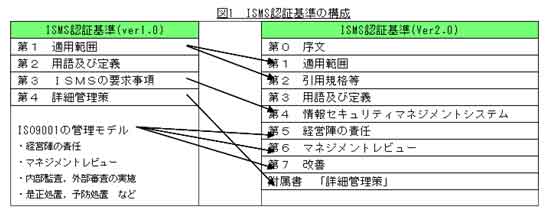

両者の違いを,もう少し具体的にみていこう。Ver. 1.0 は第1章から第4章で構成していたが,Ver. 2.0では,第0章から第7章の構成に変更した。各章の対応は図1の通り。

Ver. 2.0 で増えた第5章から第7章では,「経営陣の責任」「マネジメントレビュー」「改善」が記載されている。これらは,ISO 9001などの他の認証でも要求されていることである。これらにより,他の認証を取得している事業者にとって認証基準が理解やすくなるとともに,経営陣の責任が明確にされた。

Ver. 2.0 のポイント

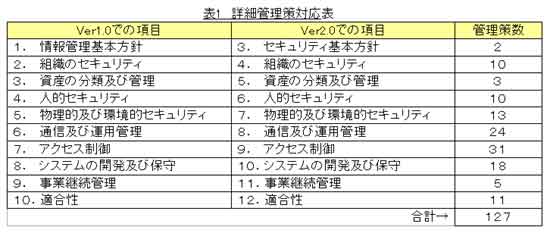

次に,Ver. 2.0 を取得する上でポイントとなる章を簡単に紹介する。まずは,具体的な管理策を記述した「詳細管理策」である。これは,Ver. 1.0 では1つの章(第4章)として扱っていたが,Ver. 2.0では「付属書」としている。しかしながら,内容自体に大きな変更はない。項目数はVer. 1.0 と同じ127である。詳細については下記の表1を参照してほしい。

PDCAモデルの確立を

もう1つのポイントが,PDCAモデルの重要性を記述した第0章と,その詳細を記述した第4章である。

セキュリティ・ポリシーを策定する際にも言われることだが,情報セキュリティ管理システムは継続しなくては意味がない。以下のようにPDCAモデル(サイクル)として回す必要がある。このことは,Ver. 2.0の第0章の2で明確にされている。ISMS認証を取得するには,PDCAモデルの確立が不可欠である。

(1) Plan--計画 (ISMSの確立)

組織の全般的な方針および目標に沿った結果を出すために,リスク・マネジメントおよび情報セキュリティの改善に関連する情報セキュリティ基本方針,目標,対象,プロセスおよび手順を確立する。

(2) Do--実施(ISMSの導入と運用)

情報セキュリティ基本方針,管理策,プロセスおよび手順を導入し運用する。

(3) Check--点検(ISMSの監視と見直し)

情報セキュリティ基本方針,目標および実際の経験に照らして,プロセスの実施状況を評価し(可能ならば定量的に測定し),その結果を見直しのために経営陣に報告する。

(4) Action--処置(ISMSの維持及び改善)

ISMSの継続的な改善を達成するために,レビューの結果に基づいて是正処置および予防処置を講ずる。

PDCAモデルの確立は,情報セキュリティ管理の“肝”といえる。そのため,Ver. 2.0 では前述のように明確化するだけではなく,第4章で詳細に解説している。以下にその概要を示す。

■ISMSの確立【Plan】

1. ISMSの適用範囲を定義する

2. ISMS基本方針を定義する

3. リスク・アセスメントに体系的な取組方法を策定する

4. リスク・アセスメント結果に対する対策方針を事前に決めておく

5. リスク・アセスメントを実施する

6. リスクを明確にし,評価する

7. リスクに関する管理目的および管理策を決める

8. 適用宣言書を作成する

9. 経営陣は残留リスクを承認するとともに,ISMSの導入および運用を許可する

■ISMSの導入と運用【Do】

1. リスク対応計画を策定する

2. リスク対応計画を実施する

3. 管理策を実施する

4. プログラム(教育・訓練)を実施する

5. 運用を管理する

6. 経営資源を管理する

7. 事件・事故を検出し,その対応策を実施する

■ISMSの監視とび見直し【Check】

1. 監視のための手順および管理策を実施する

2. 有効性に関して定期的な見直しを実施する

3. 残留シスクおよび受容可能なリスク水準の見直しを実施する

4. 内部監査を実施する

5. 定期的にレビューを実施する

6. 活動および事象を記録する

■ISMSの維持と改善【Action】

1. 認識されて改善策を実施する

2. 適切な是正処置および予防処置を実施する

3. 結果および処置を報告し,可能な限り合意を得る

4. 目標を確実に達成する

以上,ISMS認証基準(Ver2.0)の概要を,Ver. 1.0 からの変更点を中心にざっと駆け足で紹介した。詳細については,JIPDECのサイトからISMS認証基準(Ver2.0)をダウンロードして確認してほしい。

※ 参考 財団法人日本情報処理開発協会 情報セキュリティ部 情報セキュリティマネジメントシステムISMS)適合性評価制度(http://www.isms.jipdec.or.jp/)

小杉 聖一 (KOSUGI Seiichi)

NECソフト株式会社 ITソリューション事業部

iネットソリューション部

IT Proセキュリティ・サイトが提供する「今週のSecurity Check [一般編]」は,セキュリティ全般の話題(技術,製品,トレンド,ノウハウ)を取り上げる週刊コラムです。システム・インテグレーションやソフト開発を手がける「NECソフト株式会社」の,セキュリティに精通したスタッフの方を執筆陣に迎え,分かりやすく解説していただきます。