監修・NPO日本ネットワークセキュリティ協会

セキュリティ監査WG

文・夏目雅好(ネットマークス 公認情報システム監査人)

■情報資産の評価──重要性と脆弱性

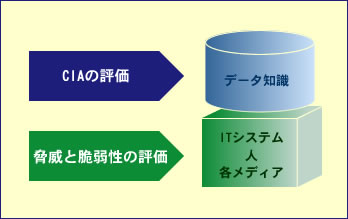

詳細なリスク分析をするには、まず情報資産を取り出さなくてはなりません。情報資産の定義は組織により異なりますが、今回は総務省のホームページにある「地方公共団体における情報セキュリティ対策に関する調査研究報告書」のIII-6に例示されている通り、「紙データ」「電子データ」「知識」を情報資産とします。しかし、データや知識はそれ単独で存在しうるものではなく、ITシステムやフロッピーディスク、DVDなどのメディアや人の記憶に保管され処理されるものです。そこで、

|

という2つの作業を実施しなければなりません。

| ※情報資産のCIA:「機密性 Confidentiality 」「保全性(完全性) Integrity」「可用性 Availability」 |

| ■図1 データとITシステムの関係 |

|

■各部署にアンケートを配布して評価を依頼

自治体が保有しているデータには、内部情報と住民情報があり、前者の例としては職員の人事・給与など人事情報や予算、決算などの会計情報が上げられます。後者の例としては戸籍や住民基本台帳に記載されている情報、地方税の納税に関わる情報、生活保護や児童福祉手当の受給に係わる情報、介護保険の認定・申請・受給などに関わる情報などがあります。これらについて、機密性、保全性(完全性)、可用性などの視点で評価するわけですが、膨大な数のデータがありますので各部署にアンケートを配布して評価を依頼するのが一般的です。

情報セキュリティ対策推進会議決定の「情報セキュリティポリシーに関するガイドライン」では(図2)のような情報資産調査票の例が載っています。

| ■図2 情報資産調査票例の抜粋 | ||||||||||||||||

|

||||||||||||||||

|

||||||||||||||||

こうした調査票を各部門に配布し、ある程度組織内で経験を積まれた方々に評価してもらうわけですが、ここで重要なのは『評価のものさし』をどうするかです。『評価のものさし』がないと、同じ情報資産についてAさんは「重要性 I」、Bさんは「重要性 III」と評価してしまう可能性があります。

ISMS(情報セキュリティマネジメントシステム)は、情報資産に対するリスクアセスメントから始まりますが(図3)、この情報資産の評価はリスクアセスメント自体の始まりですから、この時点での信頼性が低いとこの先すべての活動に影響してしまいます。

| ■図3 情報セキュリティ監査研究会報告書 | |

|

真面目にISMSに取り組む組織は必ず直面する最初のハードルです。各組織の業務に精通している者が評価を行うことは避けられませんので、大人数でバラバラに評価するための『評価のものさし』を策定しなければなりません。

以下に、いくつかの手法をご紹介します。

◎情報資産の代表的なものをいくつかサンプリングし、情報セキュリティ委員会で評価をしたものを具体例として提示します。評価者が相場観のようなものをつかめるように、サンプルが組織内で広く利用されている情報資産であると『評価のものさし』として利用し易くなります。

◎調査票の結果を情報セキュリティ委員会でレビューし、情報資産の重要性評価が評価者が違うことによるバラつきを平準化します。つまり『評価のものさし』を一部の人達のみで共有する方法です。

◎住民個人情報などデータベースの場合、重要性は情報の取り出し方次第なので、氏名、住所などの基本情報と納税、保険などの付帯情報に分け、要素の組み合わせで重要性の『評価のものさし』を決めていきます。既存の情報資産からサンプリングし、情報の要素と現在の取り扱い状況から重要性『評価のものさし』の閾値を探っていきます。

■情報セキュリティ管理基準を利用したアンケート

情報資産(今回は紙データ、電子データ、知識)は、漏れなく抽出する必要があります。情報資産の抽出方法については、オフィスのキャビネットや机の引き出しを開け書類ファイルを調査したり、サーバやPCのハードディスク内に保存されたデータを検索するのも一つの手法ですが、ここではデータフローからの抽出を紹介します。データフローとは、データを発生源から「処理」の入力と出力で追いかけ図にしていくもので(図4)、システム開発時に用いるDFD(データフローダイアグラム)と考え方は全く一緒です。

| ■図4 データフロー図 |

|

例えば、住民票の写しを発行するまでのフローを簡略化して表現してみます。図中の青文字がデータで、矢印がデータの流れ、赤丸が処理、緑四角がデータの保管先を意味します。

図4で申請者からの出力『住民票の写し交付請求書』は情報検索処理に入力され、情報検索処理終了後の出力として会計処理に入力され、会計処理後書庫へ保管されるまでの3回、各処理を経るに従い内容が更新されていく状況が把握できます。同様に『住民票の写し』や『レシート』の流れも見て取れます。

このようにキャビネットの書類を調査しただけでは、単に『住民票の写し交付請求書』として1つカウントされるだけだったものが、データフローでは3つの局面を抽出できます。最初に書きましたように情報資産はITシステムやメディアにのっています。ですから、リスクアセスメントを行う上では、データフロー上のデータの流れと各処理で使用するITシステムやメディアに関する脅威と脆弱性の評価を行わなければなりません。また、その時々の利用者も明確ですから人的対策の評価をする上でも有効です。

一般に、「ITシステムは電算担当課が面倒をみるもの」ということで、情報セキュリティ対策についても電算担当課の仕事とされてしまうことも多いのですが、このようなデータフローを各部門で書いてみることで、実はIT利用者が適切に利用することが肝であることを各部門が理解する助けともなります。

「情報オーナー」という概念は一般的に根付き難いのですが、このフロー全体のオーナーを決め、オーナーが各処理での情報資産の扱いを決めることにより、「情報オーナー」としての意識の醸成を図ることも期待できます。

一般的にセキュリティ対策は企画・設計段階で、その時点で製品化されている技術を採用します。ところが、導入時には適切なセキュリティ対策であったものが陳腐化していたり、システム化しない部分を運用でカバーするはずが、運用・利用者のセキュリティ意識や知識の差により運用方法がバラついていたりします。

情報セキュリティの状態に漠然とした不安感を抱かれている組織を管理されている方々には、このように情報資産の価値を網羅的に評価し、システムやその取り扱いに関して横串を刺して見ることで、現状のシステムや運用・利用上のセキュリティ対策の過不足を抽出できることの意義は十分理解して頂けることと思います。

そして調査を進めていくと、どのような情報資産ならどの程度の対策をすべきかの基準も見えてくることでしょう。

|

|