|

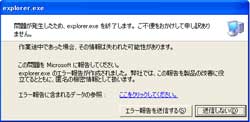

米国時間9月16日,セキュリティ関連のメーリングやWebサイトにおいて,先日公開されたセキュリティ・ホール「JPEG 処理 (GDI+) のバッファ オーバーランにより,コードが実行される (833987) (MS04-028)」を突くJPEGファイルが公開された(関連記事)。パッチ未適用のWindows XPマシンでそのファイルを開くと,Windowsのシェル(explorer.exe)が終了する。

公開されたJPEGファイルは,セキュリティ・ホールの影響を受けない環境で開くと,通常の画像ファイルとして表示される。しかし,パッチが適用されていないWindows XP環境で開くと,シェルが強制的に終了させられる。このファイルを公開した人物の投稿によると,「1年ほど前にこの問題を発見してMicrosoftにも知らせたが,何の返事もなかった」という。

公開されたJPEGファイルを開いても,プログラムなどが勝手に実行されることはない。また,すぐに別のシェルが起動するので,このJPEGファイルの危険性はそれほど高くはない。だが,セキュリティ関連のメーリング・リストには,「このコード(ファイル)を使って,ワームや不正なプログラムが短期間のうちに作られる可能性がある」といった投稿も寄せられている。

ユーザーとしては,とにかく「セキュリティ・ホールをきちんとふさぐ」「信頼できないファイルは開かない」――ことに尽きる。これらはセキュリティ対策のセオリーである。これらを守っていれば,セキュリティ・ホールを突くファイルがいくら出現しようとも,慌てる必要はない。

なお,今回のセキュリティ・ホールを突く際にはJPEGファイル(拡張子が.jpgなどのファイル。OSやアプリにJPEGファイルとして読み込ませればよいので,実際に画像である必要はない)が使われるために,一部では「JPEGファイルは危険だ」と思われているようだ。

しかし,危ないのは「セキュリティ・ホールを悪用するように細工が施されたJPEGファイル」であって,通常のJPEGファイルは全く危なくない。JPEGファイルに限らず,悪意を持って細工が施されたファイルは,そのファイル種類にかかわらず危険である。危険性から言えば,実行形式ファイルのほうがよっぽど危ない。ファイルの種類にかかわらず,信頼できないファイルは開かないようにすることが重要だ。

(勝村 幸博=IT Pro)