シスコシステムズとトレンドマイクロは5月18日,シスコシステムズが提唱する「NAC(Network Admission Control)」対応製品のデモを公開した。NACとは,セキュリティ対策に不備があるマシンをネットワークに接続させない仕組みを,複数ベンダーの製品で実現するためのアライアンス(プログラム)である。

NAC自体は2003年11月に発表されているが,国内でのデモはこれが初めて。両社のNAC対応製品(ベータ版を含む)で“自己防衛ネットワーク”を構築し,「ウイルス対策ソフトのパターンファイルが古いパソコンからのパケットは,自動的にルーターで落とす」――といったデモを実施した。

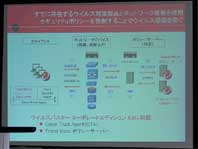

デモ用のネットワークは,クライアント・マシン(ノート・パソコン)とルーター,アクセス・サーバー(認証サーバー),ポリシー・サーバー――から構成されている(写真上:トレンドマイクロのプレゼンテーション画面)。

デモ用のネットワークは,クライアント・マシン(ノート・パソコン)とルーター,アクセス・サーバー(認証サーバー),ポリシー・サーバー――から構成されている(写真上:トレンドマイクロのプレゼンテーション画面)。

クライアント・マシンには,NACに対応したセキュリティ・ソフト「トレンドマイクロ ウイルスバスター コーポレートエディション 6.5 クライアント(ベータ版)」あるいは「Cisco Security Agent」,およびNAC対応ソフトの情報を収集して送信する「Cisco Trust Agent」がインストールされている。ルーターはCisco 2691で,NACに対応したIOSが搭載されている。なお,現在のIOSはNACに未対応。次バージョンでNACに対応するという。アクセス・サーバーには「Cisco Secure ACS」,ウイルスバスター用のポリシー・サーバーには「Trend Microポリシーサーバー(ベータ版)」,Security Agent用のポリシー・サーバーには「CSA MC(Cisco Security Agent Management Center)」を使用する。

デモでは,クライアント・マシン上で,ネットワーク上の別マシンへpingコマンドを実行し続け,クライアントの状態を変更させると,今まで送信できていたpingのパケット(ICMP echoリクエスト)が送信できなくなること――ルーターでパケットが破棄されること――を実演した(写真下)。

デモでは,クライアント・マシン上で,ネットワーク上の別マシンへpingコマンドを実行し続け,クライアントの状態を変更させると,今まで送信できていたpingのパケット(ICMP echoリクエスト)が送信できなくなること――ルーターでパケットが破棄されること――を実演した(写真下)。

具体的には,ウイルスバスターの場合には,インストールされていた最新のパターンファイルを削除する。すると,その情報がクライアントのTrust AgentからNAC対応ルーターへ送信され,ルーターからアクセス・サーバーへ送信される。

アクセス・サーバーは,ポリシー・サーバーに「最新のパターンファイルではないが,どうするか?」と問い合わせる。ポリシー・サーバーには「最新のパターンファイルでない場合にはアクセスさせない」というポリシーが設定されているので,ポリシー・サーバーはそのことをアクセス・サーバーへ返す(ポリシーは管理者が自由に設定できる。例えば,「最新でなくても,“二世代”前までのパターンファイルならアクセスを許可する」といった設定も可能)。

それを受けて,アクセス・サーバーからルーターへは「そのIPアドレスのマシンからパケットは破棄せよ」という情報が送られ,ルーターのACL(アクセス・コントロール・リスト)が変更される。そして,ルーターではパケットが破棄されて通信できなくなる。併せて,クライアント・マシンに,その旨を通知するウインドウを表示させる。その後,最新のパターンファイルをインストールすれば,ルーターのACLは再度変更され,通信できるようになる。

パターンファイルに関してだけではなく,「ウイルスバスターがインストールされているかどうか」「リアルタイム検索が有効になっているかどうか」――などで,通信の許可不許可を決めるようなポリシーも設定できる。

なお,NACに対応した「ウイルスバスター コーポレートエディション クライアント 6.5」の製品版は,7月に発表する予定である。出荷は第3四半期になる見込み。価格は現時点では未定である。

(勝村 幸博=IT Pro)