3月29日以降,国内で流行している「Netsky.Q」には, 2004年4月8日から11日までの間,特定のサイトへDoS(サービス妨害)攻撃を仕掛ける“機能”がある。社内のパソコンがNetsky.Qに感染している場合には,DoS攻撃によって発生するトラフィックでネットワークが麻痺する恐れがある。Netsky.Qは急速に感染を広げたために,ウイルス対策ソフトを利用している企業のネットワークにも,既に侵入している可能性がある。“その日”を迎える前に,社内ネットワークから一掃しておこう。

メールで感染を広げるNetskyウイルスの変種「Netsky.Q」が国内で大流行している。トレンドマイクロが同社のサイトで公開している「ウイルスTOP5」では1位になっている(4月1日現在)。読者の多くも,添付ファイルの拡張子が「pif」あるいは「zip」の,件名の最後がメール・アドレス(例えば「Delivery Error (user@example.com)」)のNetsky.Qメールを目にしたことがあるだろう。

現在ではほとんどのアンチウイルス・ベンダーが対応済みなので,最新のウイルス定義ファイル(パターンファイル)を使えば検出できる。しかしながら,Netsky.Qの出現当初は対応していなかったために,既に社内ネットワークに侵入している可能性がある。

Netsky.Qに感染したパソコン(Netsky.Qを実行してしまったパソコン)からは大量のウイルス添付メールが送信されるので,メール・サーバーが麻痺する恐れがある。それに加えて,パソコンのシステムの日時が4月8日になると,Netsky.Qは特定のサイトへDoS攻撃を開始する。具体的には,下記のサイトへDoS攻撃を仕掛ける(下記サイトの中には,社内で閲覧するには不適切と思われるコンテンツを含むサイトがあるので,アクセスしないほうがよい)。

www.edonkey2000.com

www.kazaa.com

www.emule-project.net

www.cracks.am

www.cracks.st

アンチウイルス・ベンダー各社はDoS攻撃の詳細を公表していないが,セキュリティ・ベンダー米LURHQのJoe Stewart氏がメーリング・リスト「Bugtraq」へ投稿した内容によれば,HTTPのGETリクエストを大量に送信するという。

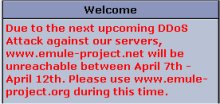

DoS攻撃が開始されれば,2004年1月に出現した「Mydoom」ウイルスのときと同様に,攻撃対象サイトへアクセスできなくなる可能性が高い(関連記事)。攻撃対象サイトの一つを運営する「eMule Project」は,一定期間アクセスできなくなるであろうことをサイトで告知し,その期間中は別サイトへアクセスするよう促している(写真)。

DoS攻撃が開始されれば,2004年1月に出現した「Mydoom」ウイルスのときと同様に,攻撃対象サイトへアクセスできなくなる可能性が高い(関連記事)。攻撃対象サイトの一つを運営する「eMule Project」は,一定期間アクセスできなくなるであろうことをサイトで告知し,その期間中は別サイトへアクセスするよう促している(写真)。

「攻撃対象サイトへアクセスすることはないから,別に問題はない」と思うかもしれないが,そうとは言い切れない。DoS攻撃のトラフィックにより,社内ネットワークが使用不能になる可能性があるからだ。DoS攻撃が始まる前に,社内からNetsky.Qを一掃しておきたい。

各パソコンにクライアント用ウイルス対策ソフトをインストールしている企業では,最新の定義ファイルに更新すること(自動的に更新される仕組みを備えている場合には不要),パソコン内にウイルスがないかどうかスキャンを実施すること――をユーザーに促したい。クライアント用ウイルス対策ソフトを導入していない企業では,アンチウイルス・ベンダーが提供するオンライン検査サービスなどを利用するとよい(ただし,シマンテックが提供する「Symantec Security Check」には,企業内では使用しないよう注意書きされている)。

Netsky.Qに感染している場合には,Netsky.Qファイルを削除するだけでは不十分である。Netsky.Qに改変されたレジストリなどを修復する必要がある。トレンドマイクロやシマンテック,日本ネットワークアソシエイツなどが無償で提供するツールを使って修復するとよい。ただし,ツールを使用する際には,使用上の注意をよく読むこと。

◎参考文献

◆「W32/Netsky」ウイルスの亜種(Netsky.Q)に関する情報(IPA/ISEC)

◆「Re: NetSky.q Virus. Looking for more detailed information on how the DOS will be performed.」(Bugtraq)

(勝村 幸博=IT Pro)