せっかくのセキュリティ対応組織が機能しない例も

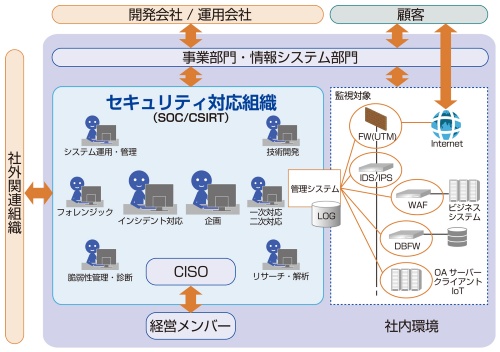

標的型攻撃を受けて機密情報や顧客情報が流出したり、システムをダウンさせるDDoS攻撃で業務停止を余儀なくされたりするなど、サイバー攻撃の被害が後を絶たない。こうしたセキュリティインシデントの発生の抑止や、発生時の被害の最小化を目的にセキュリティ対応組織(SOC:セキュリティ・オペレーション・センター/CSIRT:コンピュータ・セキュリティ・インシデント・レスポンス・チーム)を設ける企業が増えてきた。

企業がセキュリティ対応組織を立ち上げる動機は千差万別だ。自社の情報漏洩事故をきっかけにしたケースや、他社の情報漏洩事故を教訓に自社の体制を見直したケース、親会社から情報管理体制整備の指導が入るケース、監督官庁から開示されるガイドラインなどの基準に合わせるケースなど、組織によって様々だ。

セキュリティ事業部

セキュリティ対応組織支援チーム

担当課長

河島 君知 氏

「事業戦略やセキュリティ戦略も企業ごとに異なります。一口にセキュリティ対応組織といっても様々な形態があり、体系的に知識を得て実践することが難しいのが実情です。そのため、SOC/CSIRTを自社に構築しても、うまく機能させることができていない例も少なくありません」と指摘するのは、SOC/CSIRT構築を支援するNTTデータ先端技術の河島君知氏だ。

例えば、A社では経営トップの号令でSOC/CSIRTを立ち上げたものの、SOC/CSIRTメンバーは現行業務に加え想像以上に多くの業務を兼務することとなり、インシデント対応もスキル向上する時間もない形骸化したセキュリティ対応組織となってしまった。

また、B社では高度な専門スキルを要するインシデントレスポンス機能を中心にSOC/CSIRTを立ち上げたが、平時には各部門と連携ができておらず、インシデント発生時にも情報やログがうまく集まらなかった。

こうした失敗例が見受けられる一方で、「成功するセキュリティ対応組織には大きく2つの共通点があります」と河島氏は話す。