もはや限界を迎えている従来型の防御策

標的型攻撃の被害拡大が止まらない。最近ではターゲットを企業に絞り、多額の金銭を得ることを目的とした攻撃が増えており、その被害額は増加の一途をたどっている。

IPA(独立行政法人 情報処理推進機構)が公表した「情報セキュリティ10大脅威2015」※1でも、最も大きな情報セキュリティ脅威として「オンラインバンキングやクレジットカード情報の不正利用」が挙げられている。さらに警察庁が発表した2014年のインターネットバンキングの不正送金に関する報告※2でも、被害額は約29億1000万円となっており、2013年の被害額である約14億600万円の約2倍となっている。

被害拡大の背景には、標的型攻撃手法の巧妙化がある。

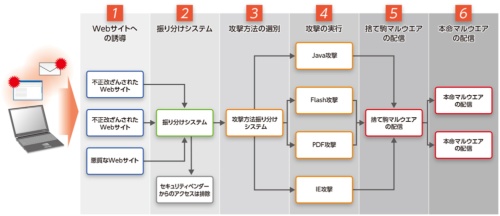

犯人は、URLリンク付きのスパムメールで、ターゲットを攻撃用のWebサイトなどへ誘導。この時点でアクセス元をチェックし、もし、セキュリティベンダーからのアクセスであった場合には攻撃を中止する。攻撃の手口が知られ、対策をとられることを防ぐためだ。

セキュリティベンダーからのアクセスでなかった場合には、ターゲットのPC環境にどのような脆弱性があるかを確認。複数の攻撃手法から最も効果の高い方法を選んで攻撃を行うわけだが、その際には膨大な数の「捨て駒マルウエア」が配信される。攻撃者はアンチウイルスの防御をくぐり抜けるため、圧倒的な種類のマルウエアを用意しており、いわば“数を打てば当たる”作戦で侵入を試みるのだ。

そして感染・侵入に成功すると、今度はこのマルウエアを本攻撃用のマルウエアへとバージョンアップさせていき、最終的にはリモート操作や情報収集といった目的を達成するのである。

このような高度化・システム化した攻撃はもはや珍しいものではない。さらに、正規のサイトが改ざんされて攻撃に悪用されるケースも増えており、「怪しいWebサイトにはアクセスしない」といった知識だけでは、感染の危険性を排除することは難しくなっているのである。

では、このように高度化・システム化した攻撃に対し、企業側はどのような対策を取ればよいのだろうか。

※1:2015年2月6日https://www.ipa.go.jp/security/vuln/10threats2015.html

※2:「平成26年中のインターネットバンキングに係る不正送金事犯の発生状況等について」http://www.npa.go.jp/cyber/pdf/H270212_banking.pdf