目的遂行型は、攻撃者が情報の取得など明確な目的を持って特定の組織を攻撃する。目的の情報は、金銭になりそうな個人情報やクレジット情報だったり、企業や国家の機密情報だったりする。日本年金機構やJTBのLANからの個人情報漏洩、2016年6月に発表されたパイプドビッツのクラウドサービスからの個人情報漏洩はこれに該当する。

目的遂行型の特徴は、(1)目的を達成するために様々な手法を組み合わせる、(2)攻撃を受ける側にそれを気付かれないようにする、(3)攻撃が長期間に及ぶ、などが挙げられる。特に(2)によって被害が判明するまで数カ月から数年かかるケースもある。目的を達成するために、手間暇を惜しまない様子がうかがえる。

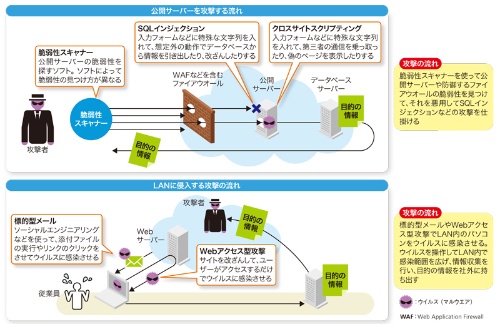

攻撃の方法は、大きく2通りである(図2-1)。公開サーバーを攻撃して、バックエンドにあるデータベースサーバーから目的の情報を取得する方法と、企業内のLANにあるパソコンをウイルスに感染させ、そこを足掛かりに情報を取得する方法である。前者は公開サーバーの脆弱性の発見、後者はLAN内へのウイルス侵入が攻撃の第一歩になる。つまり、ここが防御の最大ポイントである。

次回より、公開サーバーから情報を抜き出した事例としてパイプドビッツのインシデントを、LAN内のサーバーから情報を取得した事例として日本年金機構のインシデントを順次、詳しく見ていこう。