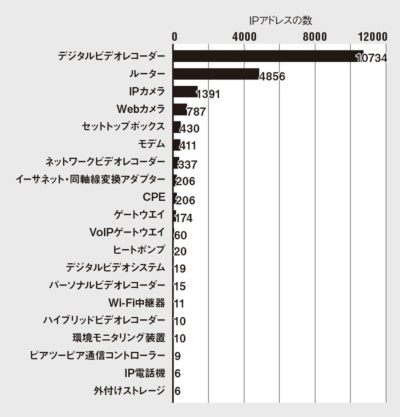

IoT機器のTelnetサービスを狙うマルウエア感染手法の詳細が分かった。多様なIoT機器のCPUに合わせたマルウエアを送り込む。ホスト機器の種類を調べたところ、60種類以上の感染が見られた。特に多かったのはデジタルビデオレコーダー(DVR)だ。

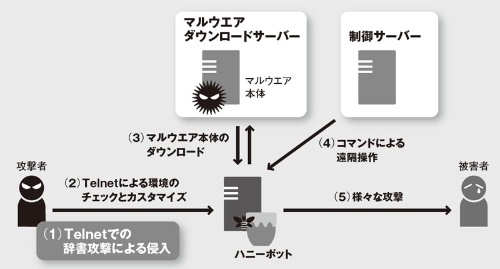

インターネット上には、マルウエアに感染している大量のIoT機器が存在する。具体的には、デジタルビデオレコーダー(DVR)や家庭用ルーター、Webカメラなどの機器である。前回、その最大の理由はTelnetサービスにあると指摘した。では、マルウエアはTelnetサービスをどのように利用して感染を広げるのか。その流れを詳しく見ていく(図1、図2)。

まず攻撃者は辞書攻撃によってTelnetサービスでの侵入を試みる。横浜国立大学大学院環境情報研究院/先端科学高等研究院の吉岡研究室が2015年に実施した観測では、いくつかの辞書攻撃のパターンが頻繁に見られた。攻撃パターンが複数あるということは、様々な攻撃者、または複数種類のマルウエアが攻撃を仕掛けていると推察できる。

辞書攻撃でTelnetサービスへの侵入に成功すると、次に攻撃者は侵入先の環境(CPUアーキテクチャー)をチェックし、マルウエア本体のダウンロードを試みる。実際の観測では、侵入先の環境に合わせたマルウエアのバイナリーコードを送り込んでくる攻撃も確認された。

観測された攻撃の中には、10種類ほどのCPUアーキテクチャー向けのマルウエアを次々と送り込み、とりあえず実行して動くものを探すという荒っぽい手法も多く見られた。これは多様なデバイスに感染させるための戦略だろう。様々なCPUアーキテクチャーが使われるIoT機器では、環境の特定は難しいからだ。Windows PC向けの攻撃では通常、送ってくるマルウエアはx86の1種類だけ済む。

このほかTelnet上でマルウエアのバイナリーコードをテキスト形式で送り込み、ファイルの後ろに付加してマルウエア送付を行う攻撃もあった。また既存コマンドを削除して、送り込んだマルウエアを削除できなくしたり、ログから侵入の痕跡を消したりするなどの手口も観測できた。