効率的にビジネスを進めるようとするとき、まずは相手を研究する。サイバー防御にも同じ流儀を取り入れるときが来ている。カギとなるのがインテリジェンスだ。攻めの防御に転換するには、どうすればいいのか。

2015年、複合機からの発信を装った攻撃メールが、日本の多くの企業や団体に届いた。インターネットバンキングからの不正送金を狙うマルウエア(悪意のあるプログラム)などを添付しており、同年の不正送金被害額が過去最悪に拡大した原因の一つとなった。

だがジャパンネット銀行や全日本空輸(ANA)グループでは、同種のメールによる被害は出なかった。流行の2カ月前にはこの攻撃メールの情報が共有され、文面や送信元といった特徴をメールサーバーや対策製品に設定できていたからだ。ANAシステムズの阿部恭一品質・セキュリティ監理室エグゼクティブマネージャは「事前に情報を得ており防げた攻撃が、2015年はこれを含めて28件あった」と明かす。

インテリジェンスは「攻撃の全体像」

サイバー攻撃対策のトレンドは「防ぐ」から「早期警戒」に変わっている。米シマンテックによれば2015年、新種のマルウエアは1秒間に13.6個作られ、組織から重要情報を盗み出そうとする「標的型攻撃」は55%増えた。

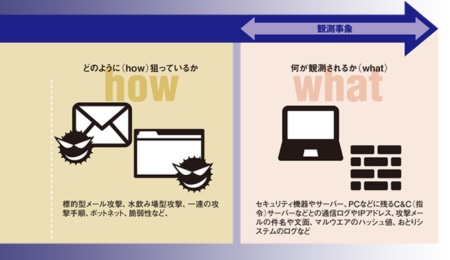

攻撃のスピードはどんどん速くなる。攻撃者は侵入後16分でデータを盗み、マルウエアを操る「C&C(指令)サーバー」を4時間で変え、攻撃そのものも2日間で終わらせる。こうした素早い展開が普通になった。

大量に出る「攻撃された」というアラートを起点に対処する従来の防御では、対処作業を進めるうちに攻撃者は目的を完了する。どこが狙われるかを先回りして知り、監視や対策を施す次世代型に変える必要がある。

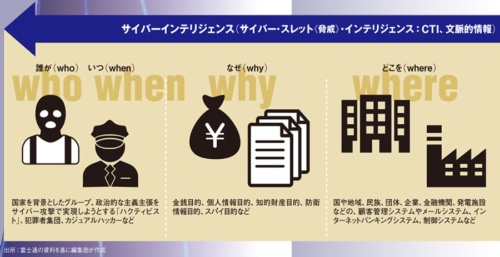

先回りの対処、すなわち「攻めの防御」に必要な道具として世界的に注目が集まっているのが、サイバーインテリジェンスだ(以下インテリジェンス)。サイバー・スレット(脅威)・インテリジェンス(CTI)とも呼ばれる。もともとインテリジェンスの定義は広い(図1)が、本記事では「誰が何の目的でどこの何をどんな手法で狙っているか」という攻撃のコンテキスト(文脈)を説明した情報と定義する。攻撃に使うサーバーのIPアドレスやマルウエアのハッシュ値、メールの文面といった、攻撃の観測事象もインテリジェンスの一部。冒頭で紹介した事例は、これを攻撃予測に役立て、被害を未然に防いだ例である。

インテリジェンスの源となるのが膨大な情報で、三種類に分かれる。ニュースや白書、マルウエア報告サイトといった誰でも手に入る公知の情報(オシント)、セキュリティ製品やセンサーが検知した情報(シギント)、攻撃者や調査官などから得る人的な情報(ヒューミント)である。

過去にセキュリティ事故(インシデント)に対応した際の経験も、インテリジェンスに生かせる。情報を攻撃者目線で分析・整理して、目に見えない攻撃者をあぶり出すのだ。

最も狙われる国、日本

インテリジェンスの活用は、米国で先行した。ここに来て日本でも活用の機運が高まり、多くのインテリジェンス関連サービスや製品が上陸している。背景には攻撃対象として、日本へ注目が集まっている事実もある。

米ファイア・アイの集計では2015年7~12月に、標的型メールを受信した顧客の割合が最も高かった地域は日本だった。「2015年9月の米中首脳会談で企業へのサイバー攻撃をしないと合意したことで、米中間の攻撃が減り、日本が相対的にトップになった」(同社日本法人の茂木正之執行役社長)。事実、セキュリティ会社は日本を狙う多数の攻撃者集団の存在を指摘している。これに対抗すべく、日本のユーザー企業でもインテリジェンスに取り組む企業が出てきている。