大規模な情報漏洩を引き起こしかねない内部不正。サイバー攻撃と並ぶセキュリティ事故であり適切な対処が必要だ。内部不正は訴訟に発展しかねないだけに、証拠保全が大切になる。法律家と協議して調査の手順を固め、調査ログも全て証拠に残そう。

CSIRTが対処すべきセキュリティ事故(インシデント)として、本連載ではこれまでサイバー攻撃によるインシデントを取り上げてきました。ですがインシデントにはコンピュータを用いた内部不正も含まれます。

「でっち上げ」と言わせない

内部不正における脅威として最初に浮かぶのが、従業員による顧客情報の持ち出しです。近年、従業員による大量データの持ち出しが発生し話題になりました。

退職者などが技術情報を持ち出す内部不正も深刻な問題です。企業が資金と時間を注ぎ込んで開発した技術がライバル企業に盗まれたのではないかという訴訟も起きています。

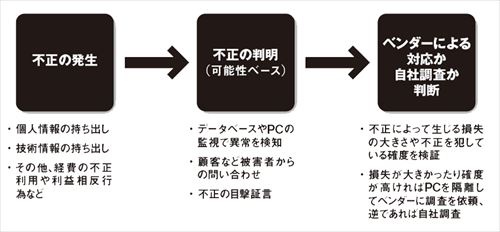

不正が表に出るタイミングはさまざまです。多くはデータベースやPCへの不審な行動を監視で検知したり、「そちらのサービスを利用し始めたら急に不審なメールを受け取るようになった」といった組織外の被害者からの問い合わせがあったり、不穏な行動を目撃した同僚から報告されたりして、判明します。

特にPCの使用状況を監視するエンドポイント向け監視ソフトは、難しい調査をしなくてもコンピュータフォレンジック(コンピュータ鑑識)に近い調査結果を得られるため、近年注目を浴びています。今後はこうした監視ツールで内部不正に気が付くケースも増えてくるでしょう。

情報を持ち出す媒体は、ほとんどの場合、ファイルなどの電子データか紙です。いずれも出力にはPCを介します。内部不正の懸念を持ったら、調査担当者は被疑者のPCについて印刷履歴やUSBポートの接続履歴、インターネット上のストレージサービスの利用痕跡など、持ち出し経路に成りうるログを調べます。

疑わしい記録を発見したら被疑者に追及する、という手順で調査を進めていきます。組織によって異なりますが、人事部門や直属の上司がこのヒアリングを実施することが多いでしょう。対策チームは「疑わしき行動」によって生じるうる損害を推測したり不正の確度を判断したりして、訴訟を見据えるのか、それとも社内で処理できるのかを考えます(図1)。

調査に当たって必須の作業があります。調査の過程でPCやサーバー内の調査に使う電子データが改変されていないことを証明することです。電子データはとても簡単に改変できます。経済事件の証拠として国会で提示されたメールが改変されたものだったり、証拠品として押収されたデータのタイムスタンプが押収者によって改変されたりしたことが過去に報じられています。ご記憶の方も多いでしょう。

内部不正を追及する組織側が改ざんしていないことを証明できない場合、被疑者が「身に覚えがない。誰かのせいにしたい会社側が証拠をでっち上げた」と反論するかもしれません。こうしたやり取りが表に出ると、被疑者に責任を追及できないだけでなく、社会からは「情報漏洩を起こした上に証拠を捏造(ねつぞう)した」とみなされかねません。

組織側が調査データを改変していないことを証明するには、内部不正の調査における適切な初動対応、つまり訴訟を見据えた証拠保全作業が欠かせません。この調査には本連載の第3回や第6回、第7回で紹介したコンピュータフォレンジック技術を使います。