前回に引き続き、マルウエア感染のインシデント対応で“最後の砦”となる「デジタルフォレンジック(コンピュータ鑑識)」を解説する。その一つのネットワークフォレンジックは何が漏洩したか明らかにする。攻撃者の隠ぺい工作の手口を知って解析を進めたい。

マルウエア(悪意のあるソフトウエア)に感染した際、「誰(どのようなプログラム)が」「いつ」「何を」「どこに」「どうした」を明らかにする「デジタルフォレンジック(コンピュータ鑑識)」を前回に続いて解説します。

前回取り上げた「コンピュータフォレンジック」と「メモリーフォレンジック」は「何を」情報漏洩させようとしたか、推察の域を出ることができません。今回は「何を」を「ネットワークフォレンジック」でどう明らかにするかを解説します。

後の祭りにしないために

ネットワークフォレンジックとは、セキュリティ事故(インシデント)に関連する通信パケットを解析して原因などを明らかにする調査作業です。実際に送受信された通信の中身を調査するため、多くの場合、具体的に「何を」送受信したのかが分かります。

インシデントが起こってからでは原因調査に使う通信パケットを取得できません。後の祭りにならないよう、インシデント発生に備えて事前に取得しておく準備が欠かせません。

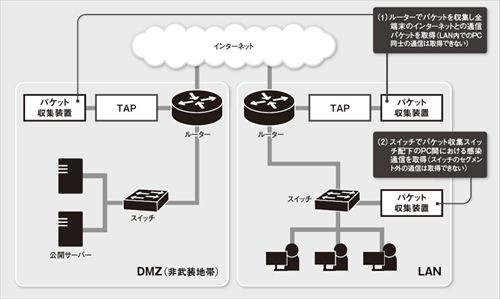

パケットを収集する箇所はネットワーク上に二つあります。インターネットと社内ネットワークの境界に設置したゲートウエイ装置と、LAN内部のスイッチです(図1)。

順に説明します。まずゲートウエイは2種類あります。公開サーバーを置くDMZ(非武装地帯)側につながるルーターと、LAN側につながるルーターです。ルーターからパケットを収集するには「ネットワークTAP」と呼ばれるハードウエア的にパケットをコピーする装置をルーターに接続し、TAPに接続したパケット収集装置にコピーパケットを保存します。

LANのスイッチから収集する場合は、スイッチの空きポートにパケット収集装置を接続します。この装置のNIC(ネットワーク・インタフェース・カード)の動作モードを、自身あてでないパケットも全て受け取れる「プロミスキャスモード」に設定して、スイッチにつながるPCやサーバーの全パケットを収集します。

パケット収集装置にはネットワークフォレンジック機器とストレージの2種類があります。ネットワークフォレンジック機器を使うメリットは、解析作業の精度向上と作業の効率化です。パケット解析機能やパケット可視化エンジンを備え、パケットの取得精度も比較的優れています。

もう一つのストレージを使うメリットは比較的安価であることです。パケットの取得・保存には「tcpdump」などの無償ツールを使います。容量の拡張しやすさもメリットといえます。

装置には容量の限界があります。パケットを保存する期間は組織で変わりますが、標的型攻撃のマルウエアは侵入から発見まで平均で200日以上かかるともいわれます。

以降はマルウエア感染インシデントを例に、ネットワークフォレンジックの進め方を具体的に説明します。