今回は、マルウエア感染におけるインシデント対応を掘り下げる。紹介するのは、マルウエアの活動の痕跡を感染PCから探し出し、丹念につなげていく「デジタルフォレンジック」と呼ばれる手法だ。無償ツールを用いて手順を踏まえて進めれば、誰にでもできる。

これまでの連載で、マルウエア(悪意のあるソフトウエア)に感染した場合におけるCSIRT(情報セキュリティインシデント対応チーム)のセキュリティ事故(インシデント)対応を解説してきました。

どんな組織でも1次対応として「感染が疑わしいPCをネットワークから隔離すること」と「攻撃者が操るC&Cサーバーやマルウエア配布サイトといった通信先への通信を遮断すること」が必要だと述べました。

さらに、感染経路、情報漏洩の有無などを短期間に調べる2次対応において、マルウエアをコードレベルから解析して影響範囲を特定するマルウエア解析の有効性にも触れました。

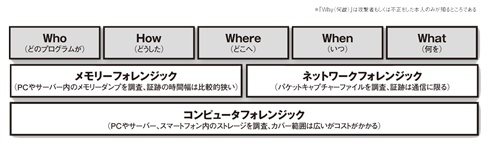

マルウエア解析はマルウエアの動作を明らかにしますが、実際のマルウエアの活動の痕跡はPCに残っています。2次対応における取り組みの一つに、痕跡を使って、「誰(どのようなプログラム)が」「いつ」「何を」「どこに」「どうした」を詳細に調査する方法の一つとして「デジタルフォレンジック(コンピュータ鑑識)」があります。

デジタルフォレンジックとは、第三者による不正アクセスや内部犯による機密情報の漏洩など、コンピュータに関する犯罪や法的紛争が生じた際に、電子的記録を収集・分析し、法的な証拠とするための技術や手続きの総称を指します。

デジタルフォレンジックと聞くと訴訟や内部不正調査を連想され、重いものと思われるかもしれませんが、今回はマルウエア感染のインシデントにおける感染原因と影響範囲の調査に用途を限定します。デジタルフォレンジックを2次対応で実施するかどうかは、予算やデジタルフォレンジックを担当できるアナリストの稼働状況、インシデントの深刻度によって変わります。

深刻度でいえば、顧客情報の流出が判明した場合は、社会や監督官庁に対する説明責任が求められるため、デジタルフォレンジックを実施すべきでしょう。以下では自組織で対応しやすいレベルの、一般的なデジタルフォレンジック手法について解説します。

三つの手法を理解する

手法としては3種類あります。 PCやサーバー、スマートフォン内のストレージを調査する「コンピュータフォレンジック」、PCやサーバーのメモリーダンプを調査する「メモリーフォレンジック」、あらかじめ収集しておいたパケットキャプチャーのファイルを調査する「ネットワークフォレンジック」̶̶です。

それぞれ得意分野が異なっています(図1)。「誰が」「どうした」に強いメモリーフォレンジック、「いつ」「何を」に強いネットワークフォレンジック、過去にさかのぼり「誰が」から「何を」までをカバーできるものの費用が多大にかかるコンピュータフォレンジックという特徴があります。

併用するのが望ましいですが、情報漏洩事故ではネットワークフォレンジックが採用されることが多いようです。また内部不正ではコンピュータフォレンジックが採用されやすいです。

マルウエア感染のインシデントにおいては、メモリーフォレンジックやネットワークフォレンジックに加え、潜伏が長期間にわたっている可能性があればコンピュータフォレンジックも併用されるケースが多いといえます。

今回は、一般的に業務で利用されることが多いXP以降のWindows OS搭載PCへのコンピュータフォレンジックとメモリーフォレンジックの両方を実施する進め方を具体的に説明します。