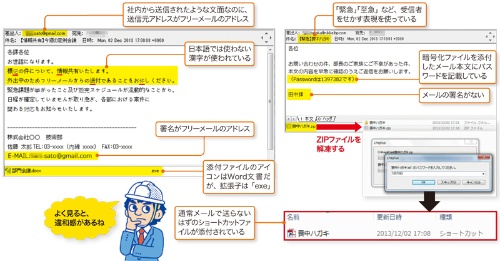

従業員から「怪しいメールを受け取った」と報告を受けたら、使っているパソコンを社内ネットワークから切り離すよう指示する。切り離しが済んだら、次に、不審なメールを調査する。調べるポイントは、メールの件名や本文、送信元のメールアドレス、添付ファイルやURLリンクの有無など(図6)。そのほか、報告者が気付いた点があれば聞いておく。

添付ファイルやURLがなければ、ウイルス感染の恐れはほぼないと考えてよい。逆に、これらがある場合には、ウイルス感染の可能性を考慮する。

メールの送信元アドレスも大きなヒントになる。社内や取引先からの業務メールに見えるのに、送信元がフリーメールのアドレスの場合には要注意だ。標的型攻撃メールの送信には、フリーメールが使われることが多い。疑われないようにするために、本文中に「外出中のためフリーメールから送ります」などと書くケースもある。

日本語では使われない漢字が本文に見られる場合も、攻撃メールの可能性がある。メール末尾の署名もポイントになる。業務上のメールに見えるのに、署名がなかったり、名字だけだったりした場合には警戒した方がよい。

添付ファイルに要注意

ファイルが添付されている場合には、そのファイル形式に注意する。例えば、アイコンがWord文書で拡張子が一見「.docx」に思えても、よく見るとその後ろに空白(ブランク)が入っていて、一番最後に「.exe」と表示されているケースがある。これは間違いなく、Word文書に偽装した実行形式のウイルスだ。

実際に文書ファイルであっても、Word文書(.doc)、Excel文書(.xls)、PDF(.pdf)などの場合には、これらを開くアプリケーションの脆弱性を突くウイルスの場合もあるので油断できない。

また、通常はメールで送らないショートカットファイル(.lnk)を使う攻撃も確認されている。ショートカットファイルには、スクリプトを含められる▼ためだ。

暗号化ファイルを添付しているメールに、そのパスワードが記載されているケースも警戒しよう。通常は、暗号化ファイルを添付したメールとパスワードを記載したメールは別々に送られるためだ。別々に送ることで、情報漏洩リスクの低減を狙う。一方攻撃者が同じメールで送るのは、暗号化だけが目的だからだ。暗号化して、ゲートウエイ型のウイルス対策製品を回避しようとする。一般的にゲートウエイ型の対策製品は、暗号化ファイルを検証できない▼。

通常は、ファイルやフォルダーのパスを記述する、ショートカットファイルの「リンク先」にスクリプトを仕込んでおけば、そのショートカットファイルをダブルクリックするだけで、その内容が実行される。つまり、ショートカットファイルには、実行形式ファイルと同様の危険性がある。例えば、攻撃者のWebサイトからウイルスをダウンロードおよび実行させるスクリプトが含まれている場合、ショートカットファイルをダブルクリックすると、ウイルスに感染してしまう。

▼検証できない

製品によっては、暗号化されていない情報から、ウイルスの有無を検証できる場合がある。