トレンドマイクロでは、Dendroidを⽤いて作成されたとみられる、実際に攻撃に使われたとみられる、インターネット上に流通していた遠隔操作アプリを確認しています。そのうちの二つを仮にサンプルI、サンプルIIとします。トレンドマイクロが検証のためにDendroidで作成した遠隔操作アプリと比べて、サンプルIもサンプルIIも接続先URLやログインパスワード、アイコンなどが異なっていました。しかし、アプリの構成やソースコードを調べると、サンプルIとサンプルIIは、DendroidのBinderで作成された不正アプリであることが推測されます。

- サンプルI 遠隔操作⽤サーバーの接続先URLは異なるものの、アイコンはオリジナルのものを使⽤

- サンプルII 遠隔操作⽤サーバーの接続先URLに加え、使⽤されているアイコンが異なるものを指定

4. 攻撃者は、Control Panelを用いて感染したスマートフォンを遠隔操作します。

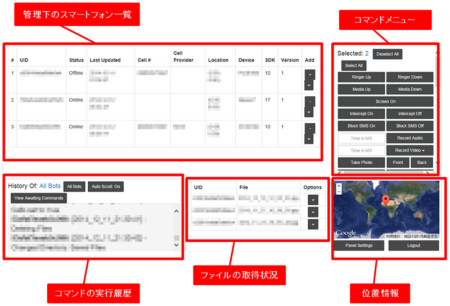

では、感染端末を遠隔操作するためのControl Panel(管理画面)を見てみましょう。操作画面は図8の通りです。一目で全体の状況が把握しやすく、また簡単に遠隔操作が行えるようにデザインされています。

- 管理下のスマートフォン一覧:攻撃者の管理下のスマートフォンの情報が表示される

- コマンドメニュー:遠隔で実行可能なコマンドの一覧が表示される

- コマンドの実行履歴:実行したコマンドの実行履歴が表示される

- ファイルの取得状況:ダウンロードしたファイルの取得状況が表示される

- 位置情報:管理下のスマートフォンの所在地が表示される