三菱電機インフォメーションネットワークの「標的型攻撃対策サービス」は、ユーザー企業の様々な機器からログを収集して分析することで、標的型攻撃を検知するサービスである。正規ユーザーのパスワード誤入力などは、攻撃として誤検知しないことが特徴だ。

これまでのログ分析では、正規ユーザーのパスワード誤入力などを攻撃として誤検知してしまうケースがあった。同社のサービスでは、従来型のログ分析ルールによる攻撃検知手法に加え、「攻撃シナリオを活用したログ分析手法」を導入することで、攻撃と正規ユーザーの活動を判別できるようにしている。

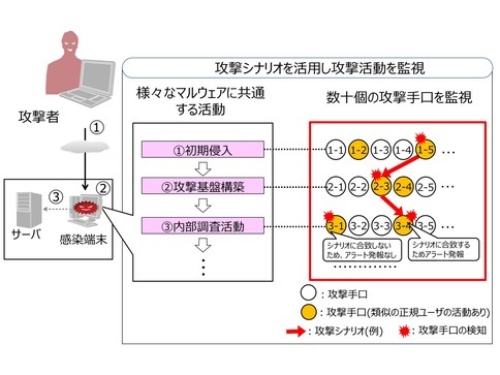

攻撃シナリオを活用したログ分析には、三菱電機が開発した「サイバー攻撃検知技術」を活用している。攻撃者が目的を達成するために必ず実行する攻撃の手口を50個ほどの要素に分類。これら50個程度の手口を監視することによって、マルウエアの活動を検知する仕組みである。

また、実際の攻撃においては、複数の手口が連続して実行されるという点に着目し、一連の攻撃をシナリオとして定義。疑わしい動きがあった場合には、それがシナリオに沿って実行されているかどうかを確認する。攻撃シナリオに沿っていなければ、正規ユーザーであると識別することによって、誤検知を減らせるとしている。

分析対象のログは、Webプロキシサーバーのログを基本に、ユーザーの環境に応じて、Active Directory(AD)、ファイアウォール、IDS(侵入検知装置)/IPS(侵入防御装置)のログを取り込める。それぞれの機器で想定される攻撃手口を、幅広く網羅したとしている。

標的型攻撃対策サービスの概要

| 用途と機能 | ユーザー企業の各種機器のログを収集して分析することによって標的型攻撃を検知するサービス |

|---|---|

| 特徴 | 正規ユーザーのパスワード誤入力などを攻撃として誤検知しないこと |

| マルウエア活動の検知方法 | 攻撃者が目的達成のために必ず実施する攻撃手口を50個程度に分類し、これら50個程度の攻撃手口を監視することによってマルウエアの活動を検知する |

| 誤検知を減らす仕組み | 一連の攻撃をシナリオとして定義し、攻撃手口がシナリオに沿って実行されているかを確認する。攻撃手口と類似した正規ユーザーの活動を、攻撃シナリオに沿っていなければ正規ユーザーであると識別することによって、誤検知を減らす |

| 分析対象のログ | Webプロキシサーバーのログをベースに、ユーザーの環境に応じて、Active Directory(AD)、ファイアウォール、IDS(侵入検知装置)/IPS(侵入防御装置)のログを取り込める |

| 価格(税別) | 月額30万円からで、分析対象のログ量により変動する。詳細は個別見積もり |

| 発表日 | 2017年8月2日 |

| 提供開始日 | 2017年8月7日 |