「うちの会社には、攻撃者が盗みたくなるような魅力的な情報はない」対策が不十分な企業の担当者がよく言うせりふだ。認識が甘すぎる。攻撃者は“周辺企業”を狙い始めている。あなたの会社に魅力が無くても、踏み台として使われる危険性があるのだ。

手口(1)

本物の業務メールを奪取

攻撃メール作成の手本に

メールを使った標的型攻撃の肝の一つが、攻撃メールの文面である。添付したウイルスを受信者に開かせるには、そのメールが正規のものだと思わせる必要がある。

そのために攻撃者が編み出した新手口が、実際にやり取りされている業務メールを盗んで、その文面を“お手本”にすることだ。

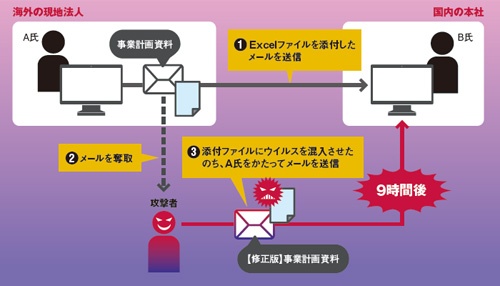

例えば、日本IBMは2013年にそのような手口を確認している。攻撃者は、ある国内製造業の海外現地法人のネットワークに侵入。現地法人の従業員から国内本社の従業員に送信されたメールを盗んで、その後の標的型攻撃に使用した(図3)。

現地法人に赴任している従業員のA氏は、国内本社に勤務するB氏に業務メールを送った。その際、ある事業計画の資料であるExcel文書ファイルをZIP形式で圧縮したファイルを添付した。

現地法人のネットワークに侵入していた攻撃者は、何らかの方法でこのメールを入手。本物のメールが送られた9時間後に、A氏からと偽ってその資料の修正版を添付したという内容のメールを、B氏に送信した。

修正版は、パスワードが設定された暗号化ZIPファイル。暗号化した理由は二つ考えられる。受信者に重要なファイルだと思わせるためと、社内LANとインターネットの境界に設置したウイルス対策ソフトのゲートウエイをすり抜けるためだ。既知のウイルスであっても、暗号化されると検出できなくなる。パスワードは、メールの本文中に書かれていた。ZIPファイルを展開して生成されるExcel文書ファイルの表示は、最初に送られたファイルと全く同じ。だが、ファイルの中にはウイルスが仕込まれていた。

実は、この攻撃は失敗に終わった。一見、A氏から送られてきたようにしか思えない攻撃メールまで作っておきながら、攻撃メールの本文に記載したパスワードが誤っていたのだ。添付ファイルを展開できないB氏がA氏に問い合わせたところ、そのようなメールを送っていないことが判明。添付ファイルなどを詳細に調査したところ、攻撃メールであることが分かったという。

日本IBMの佐藤技術担当部長によると、ユーザー企業などに標的型攻撃の説明をする際、最初は「変なメールが送られて来たら、すぐに気付くから大丈夫」などと他人事のようだった態度の人も、この事例を話すと「このような手口を使われたら、送られてきても分からない」と認識を変えるという。

同様の手口として警察庁では、標的とした企業の取引先に侵入して、メールを盗んだ事例を公表している。攻撃者は、取引先企業の従業員のPCにウイルスを感染させ、そのPCから別企業宛てに送られた業務メールを奪取。文面の宛名を標的企業名に差し替え、ウイルスを添付して送信した。本物のメールが送られてから11時間後のことだった。