標的型攻撃は、ウイルスを使ったサイバー攻撃の一種。だが、不特定多数にウイルスメールを送る一昔前の攻撃とは大きく異なる。2013年に国内で初めてIEの「ゼロデイ脆弱性」が使われるなど、相手をだます“成功確率”の向上を狙って、数々の“工夫”が施されている。

「2013年以降は、今まで以上に日本が狙われていると感じる」。日本IBM ITSデリバリー マネージド・セキュリティー・サービス Tokyo SOCの佐藤功陛 技術担当部長は警告する。同様のコメントは、今回取材した専門家の多くから聞かれた。特定の企業や組織を狙った「標的型攻撃」の猛威は、国内の企業や組織にも及んでいる。

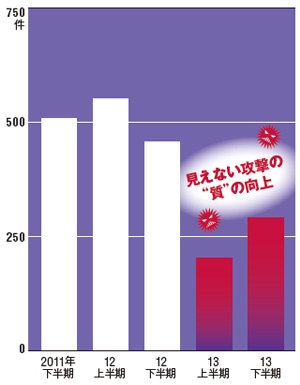

例えば警察庁によると、2012年中に全国の警察に届け出があった、標的型攻撃を目的としたメールの件数は1000件を超えた(図1)。もちろんこれらは氷山の一角だ。多くの企業や組織は、攻撃メールを見つけてもわざわざ届け出ないと考えられる。被害に遭っているのに、攻撃メールに気付いていない可能性もある。実数ははるかに多いだろう。

警察庁の発表資料では、2013年に届け出件数が半減しているが、攻撃自体が減っているわけではないという。攻撃メールの数を増やせば、“成功の確率”を高められるが、一方で攻撃が発覚しやすくなる。そこで最近では、攻撃メールの配信数を絞る一方で、“質”を上げることで成功確率の向上を図っているというのが大方の見方だ。

専門家の証言だけではない。Internet Explorer(IE)の「ゼロデイ脆弱性」を使った標的型攻撃が、2013年8月に国内で初めて確認されたことも証拠として挙げられる。ゼロデイ脆弱性とは、ソフトメーカーが対策(セキュリティ更新プログラムや修正版など)を用意していない脆弱性のことだ。

ご存じのように、IEは世界中で非常に多くのユーザーに使われているので、そのゼロデイ脆弱性に関する情報は、アンダーグラウンドで高値で取り引きされていると言われている。そのような“貴重な”脆弱性が、国内企業を狙った攻撃に惜しげもなく使われた。

標的型攻撃の典型的な手口では、ウイルス(マルウエア)添付メールを使う。攻撃者はウイルスを添付したメールを従業員宛てに送付。従業員がウイルスを開くと、PCにウイルスが感染し、攻撃者に乗っ取られる。攻撃者はその感染PCを踏み台にして、社内ネットワークに侵入。その企業・組織が保有する機密情報や知的財産、顧客情報などを狙う。

メールにウイルスを添付して不特定多数のユーザーに送り付ける攻撃は、10年以上前から存在するが、標的型攻撃はどこが違うのか。それは、後者の方が、ウイルス添付メールを受け取った従業員が疑いなく開くように仕向けるために、様々な細工を施していることだ。