Webサイトの改ざんが相次いでいる。だが、すぐには対応されずウイルスをまき散らし続けているWebサイトが後を絶たない。ほとんどの企業にはセキュリティ担当者がいるはずだ。それにもかかわらず、なぜ放置されてしまうのだろうか。

エイチ・アイ・エス、ワコールホールディングス、はとバス、トヨタ自動車、環境省――。2013年以降、Webサイトを改ざんされた企業や組織の一例だ。エイチ・アイ・エスのWebサイトが改ざんされたのは2014年5月。外部委託先のサーバーへの不正アクセスが原因だった。ワコールのWebサイトは2014年3月に改ざんされた。改ざん判明後、同社はグループのWebサイトを全て閉鎖。主要サイトの再開までに約1カ月を要した。はとバスのWebサイトは2014年2月に改ざんされ、17日間閉鎖。大きな機会損失を被ったという。

これらの例に限らず、Webサイトを改ざんされて、ウイルス感染のわなを仕込まれるケースが頻発している。大手企業でさえ相次ぎ被害に遭う現状を見ると、いくら守りを固めても、100%防ぐのは難しいことが分かるだろう。今、企業のセキュリティ体制の在り方が根本から問われている。

届かないインシデント情報

分からない脆弱性の影響度

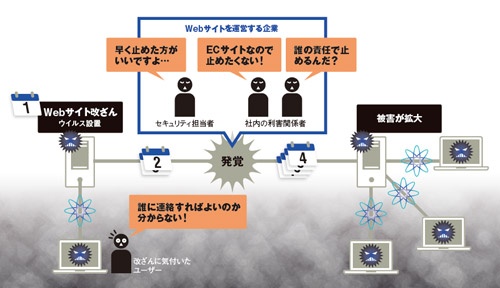

Webサイトにウイルスのわなが仕込まれても、Webページの表示は変わらないので気付きにくい。このため、そのWebサイトに実際にアクセスした一般のユーザーが、改ざんの第一発見者になることが多い。だが、誰に連絡すればよいのか分からないことがほとんどだろう(図1)。

国内のセキュリティ組織であるJPCERTコーディネーションセンター(JPCERT/CC)早期警戒グループ情報分析ライン リーダーの満永拓邦氏は次のように証言する。「JPCERT/CCが、特定の企業を狙ったインシデント(セキュリティ上の事件・事故)の情報をつかみ、その企業に報告しようとしても、窓口を用意していない企業が多い。そういった企業に対しては代表番号に電話をするが、話がなかなか通じない。怪しまれたり、セールスの電話だと思われたりして、切られることもある」。

セキュリティ担当者に何とか情報が伝わっても、次の難関が待ち受ける。社内調整である。Webサイトの改ざんなどが報告されると、通常は、社内の利害関係者を集めて、対応を協議することになる。セキュリティ担当者としては、被害を拡大させないためにWebサイトの停止を“進言”するが、WebサイトがECサイトの場合には売り上げに影響するので、運用している事業部門が「止めることを渋る可能性がある」(満永氏)。

誰の責任で止めるのかも問題になる。誰しもサイト停止を判断したことで、売上減少の責任を負わされたくないからだ。JPCERT/CCが聞いたある企業の事例では、取締役、部長、課長などが一堂に会して対応を協議したが、責任の押し付け合いに終始。2時間にわたって会議をしたものの決まらず、「では次週、また会議をしよう」といって終了したという。このような事態になれば、対応は遅れ、ウイルス感染などの被害が拡大する。