ソフトバンクテレコム(旧:日本テレコム)は今年6月、日本版SOX法(J-SOX)対応に向けた全社プロジェクトを立ち上げた。ただし、「大がかりな対応は必要ない」と同社は見る。ISOやISMS、ITILといった認証規格の取得に向けた取り組みを生かせるからだ。

ソフトバンクテレコムは、東証一部上場のソフトバンクの子会社で、かつ有価証券報告書の提出が義務付けられている。このため、日本版SOX法への対応は避けられない。適用が始まる2009年9月期に向けて、全社的な日本版SOX法対応プロジェクトを6月に立ち上げた。

プロジェクトは、責任者(オーナー)とリーダー、事務局、四つのワーキンググループ(WG)で構成する。業務処理統制に関するWGは、売り上げ/費用計上プロセスWG(事業統括企画・管理部、購買部から4人)と、資産計上プロセスWG(ネットワーク本部、コミュニケーションネットワーク本部、法人ネットワーク運用本部、情報システム本部、購買部から6人)の二つ。

加えて、IT全般統制に関するシステムWG(情報システム本部の3人)と、全体にかかわる法務リスク分析WG(情報システム本部、法務部、CSR推進部から3人)を置いた。プロジェクトには、監査部のメンバーを含む総勢27人が参加している。

|

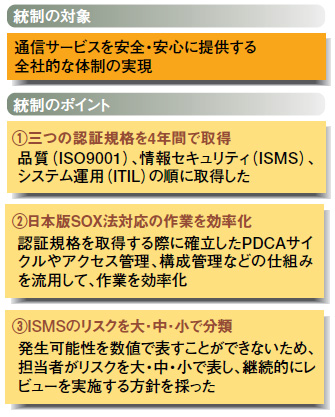

| 統制の対象と統制のポイント |

既存の取り組みを生かせる

この体制で、業務処理統制に関しては07年9月までに一通りの作業を完了する計画だ。並行して、IT全般統制についても見直しを進めていく。プロジェクトの主要メンバーの一人である、尾崎雅彦CSR推進部課長は、「作業範囲は広いが、これまでの経験が生かせる。大がかりな対応作業は必要ないと見ている」と話す。(図1)。

|

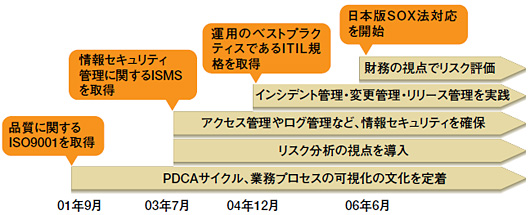

| 図1●ソフトバンクテレコム(旧 日本テレコム)は段階的に取得した認証規格をSOX法対応に生かす [画像のクリックで拡大表示] |

というのも、ソフトバンクテレコムは01年に品質管理の国際標準規格「ISO9001」を、03年に情報セキュリティに関するマネジメント規格「ISMS(ISO27001)」を、04年にシステム運用のベストプラクティス/標準規格「ITIL(ISO20000)」を取得。そのための活動で得られた成果が、日本版SOX法対応に役立つと見ているからだ。

例えば同社は、ISOやISMSなどへの対応作業を通じて、33の業務プロセスを図示する作業をすでに完了している。ここには、電話やネットワーク、ISP(インターネット・サービス・プロバイダ)、情報システムの受託開発、ユーザー・サポートといったサービス提供事業、営業、購買、経理、社内システム開発、サービス状況の社内監査といった、同社の主要業務が含まれる。

日本版SOX法対応プロジェクトでは、この成果物を「業務フロー図」のひな型として生かしていく。まず、既存の業務プロセス図を財務報告にかかわるかどうかの観点でレビューし、「どのプロセスが関係するか」、「プロセスの記述にあいまいな部分や漏れがないか」をチェックする。

その上で、財務報告にかかわるリスクを洗い出し、「日本版SOX法に関係する」と同社が判断したリスクに対してコントロール(統制)を定義する、という流れで進めていく。「文書化は、最も手間がかかる作業の一つ。既存の成果を生かせるメリットは大きい」と、尾崎課長は見る。

IT全般統制についても、ISOやIS MS、ITILへの対応を通じて、アクセス管理や構成管理、ログ管理などの仕組みを整備済み。それらを基に、不足している部分を補強していく方針という。

これらに加えて、「認証規格の取得を通じて、『PDCAサイクルを繰り返す』、『必要な文書を整える』といった文化が全社的に根付いていることが大きい」と、尾崎課長は言う。「内部統制を確立するには、単に仕組みを作ればよいわけではなく、いかに社内に定着させるかがカギを握る。当社には、そのための土壌がすでにある」(同)。

「リスク評価」のやり方を自力で模索

ソフトバンクテレコムが認証規格の取得に乗り出したのは、2000年のこと。「安全かつ安心な通信サービスを提供できるように、全社のプロセスを確立する」とトップが号令をかけたことが、きっかけだった。

まずサービスの品質向上を狙い、電話やネットワーク、ISP、カスタマ・サービス、情報システム構築などの主要業務でISO9001を取得。続いてISO 9001を補う狙いで、03年7月から順次、ISMSの取得を始めた。「個人情報や、通信の秘密にかかわるデータを多数保有する当社にとって、ISMSで機密性・完全性を保証するのは不可欠と判断した」(尾崎課長)。

同社はこのときに、日本版SOX法対応における主要な作業の一つである「リスク評価」に初めて取り組んだ。IS MSにおけるリスク評価とは、保護すべきデータに関して重要性や脅威、脆弱性を分析して、セキュリティ対応策を検討することを指す。

同社の頭を悩ませたのは、「リスクをどのように表すか」だった。ISMSはリスク評価が必要なことをうたっているが、具体的な評価方法までは規定していない。「そもそもリスクを定量的に数値で表すことは困難。リスク評価について、実務に役立ちそうな書籍も見つからなかった。どうすればリスクを表すことができるのか、内部で議論を重ねた」(尾崎課長)。

最終的に同社は、「現場が感覚的にリスクを『大・中・小』のレベルでとらえれば十分」(同)と判断した。「リスクの大きさは時間の経過とともに変わるので、きっちりと定義するのは現実的でない。リスクの判定が誤っていたとしても、PDCAサイクルのレビュー段階で是正すればよい」(同)。

まずISMSの認証を受けたのは、顧客情報を多く扱う渉外部門。続いて03年12月に、法人向けネットワークを運用する部門が取得した。その後、ISP事業の「ODNサービス」を運用するコンシューマネットワーク運用本部サーバ運用部や情報システム本部、5カ所のデータセンターが相次いで取得した。

ITILで運用の仕組みを盤石に

さらに法人向けネットワークやISPの運用部門は、04年4月からITILの取得に向けた活動を始めた。情報セキュリティの仕組みを、システム運用の面で盤石にするのが狙いだ。

例えば、05年4月にITILを取得したコンシューマネットワーク運用本部サーバ運用部は、03年9月にISO9001を取得したものの、「日々の障害対応や不具合の修正といった変更作業に追われ、思うように品質を向上できなかった」(荒川雄司部長)。そこでITILの取得により、システム・トラブルを引き起こさない仕組み作りを目指した。

サーバ運用部は約2カ月をかけて、システムの変更管理やリリース管理のプロセスを標準化して業務に取り込んだ。加えて、ITILのインシデント管理の仕組みを新たに作った。過去の障害事例を参考に、今後障害が起こりそうな項目に対処していった。

ISO、ISMS、ITILに関する規格取得の活動で中心的な役割を果たしてきた尾崎課長は、「必ずしも仕組みが万全になったわけではない」としながらも、「“安全・安心な通信サービスを提供する”との考え方を経営者から末端の社員までに浸透させたり、過去の障害を分析して対策を立てる障害対策委員会などでPDCAサイクルを繰り返すことはできているのではないか」(同)と話す。同社はこれらの成果を生かし、日本版SOX法対応にまい進していく考えだ。

(次回へ)