IDSは,ただ単に設置しただけでは,うまく活用することができない。IDSを活用するためには,自社システムに合わせたチューニング作業が不可欠になる。Part3では,IDSのチューニング方法を見てみる。

ここまでIDSのしくみについて見てきたが,もう一つ押さえておきたいことがある。それは,シグネチャのチューニング作業である。

チューニングは不可欠

IDSを設置し,アラート(警報)を送るようにすることは比較的簡単にできる。ネットワークに正しく設置すれば,IDSはすぐに数々のアラートを送り出すだろう。しかし,これは長い道のりの終わりではなく始まりである。アラートが出るたびに調査・調整を行い,本当の攻撃と誤検知を見極める必要があるからだ。

この作業を行うには,大変な時間と労力,そしてそれなりの経験と知識が必要になる。典型例としては,存在しないIPアドレスに対する攻撃を無視するようにしたり,自社システムには関係がない攻撃を無視するように,あるいはアラート・レベルをHighからLowに下げるといったチューニングがある。例えば,Nimda(ニムダ)の攻撃は通常のUNIXマシンあてならアラート・レベルを下げても大丈夫だ。NimdaはWindowsマシンを攻撃するだけで,UNIXマシンには関係ないからだ。

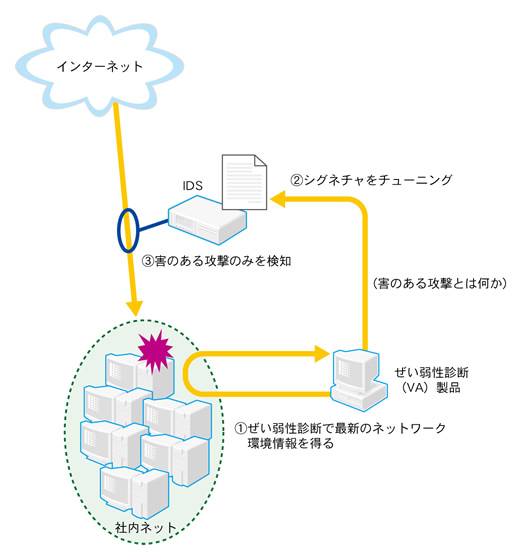

このようなチューニング作業でやっかいなのは,ネットワークに構成変更などがあった場合に,チューニングし直さなければならないことである。また,新たな攻撃手法が見つかれば,それに合わせたチューニングも必要になる。そこで,考えられているのが,IDSのチューニングを自動化する手法だ。あらかじめ,ネットワークの構成を自動的に調べる方法を用意しておき,それに合わせてIDSをチューニングする。図1に示した例は,ぜい弱性診断(VA)の結果をIDSのチューニングに利用する方法である。実際に,このような方法は実現されつつあり,IDSの運用負荷を軽減させる方法として注目されている。