2008年3月に入ってから,SQLインジェクション攻撃によるWeb改ざんが相次いでいる。例えば,セキュリティ対策ベンダーのトレンドマイクロは3月12日,同社のウイルス情報ページが改ざんされ,午前11時30分に同ページを閉鎖したことを発表した。実際にウイルス情報ページが改ざんされたのは3月9日の午後9時頃。同社はぜい弱性対策を施した後,13日午前8時30分からページ公開を再開した(関連記事)。

攻撃の標的になったのは,国内サイトだけではない。同様の手口による大規模Web改ざんが,世界中で確認された。米マカフィーは3月13日時点で,2万ページ近くのWebページが改ざんされたと推測した(関連記事)。

これらは,いったいどのような攻撃手法だったのだろうか。それについて,セキュリティ対策ベンダーのラックが説明会を開催した。この説明会については,ニュースとして記事化したが(関連記事),詳細についてはお伝えしきれなかった部分もある。そこで今回は,ラックの説明会の内容を中心に,3月に大規模に発生した一連のWeb改ざん事件を詳しく見ていこう。

1年ほど前からSQLインジェクション攻撃が桁違いに増加

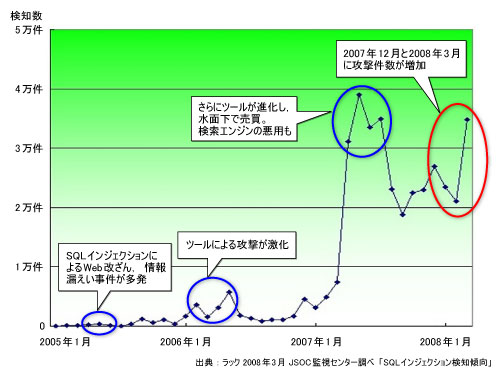

まずは図1のグラフをご覧いただきたい。これは,ラックが同社のセキュリティ監視センター「JSOC(Japan Security Operation Center)」で日々,監視している約400の顧客企業/組織に関して発生したSQLインジェクション攻撃の件数を,月ごとにまとめたものである。これを見て分かるのは,2007年に入ってから攻撃が急増していることだ。

|

| 図1●SQLインジェクションによる攻撃件数の変遷 ラックのJSOC(Japan Security Operation Center)で検知した月間のSQLインジェクション攻撃件数。監視対象は同社の顧客,約400社/団体・約760システム。検知には,JSOCが2004年から活用しているJSOC独自の検知パターン(シグネチャ)「JSIG」を使っている。 [画像のクリックで拡大表示] |

SQLインジェクションといえば,2005年に「価格.com」などのWebサイトが被害に遭い,メール・アドレスなどの情報を盗まれるという事件が発生した(関連記事,なおカカクコムは手口をSQLインジェクションとは明言しなかった)。だが件数から言えば,当時とは比較にならないほどの桁違いのSQLインジェクション攻撃が起こっていることが一目瞭然である。

ラックのJSOC事業部 技術部 JSOCチーフエバンジェリスト セキュリティアナリストの川口洋氏によると,SQLインジェクション攻撃の大半は,サーバーから顧客情報などを不正に取得するための攻撃だという。攻撃者の目的は,情報を取得し,それをブラック・マーケットなどに流すことで対価を得ることだ。だが数は少ないものの,2007年頃から攻撃手法が変化してきたのだと川口氏は説明する。Webサイトに,別サーバーに誘導するスクリプトを埋め込み,Webサイトにアクセスしてきたエンドユーザーのパソコンにウイルスなどの不正プログラムを送り込んで,そこから情報を不正取得しようという手法である。

2008年3月に問題になったWeb改ざんも,こうした攻撃手法で行われたものだった。そして特に「2007年11月以降の攻撃は悪質化している」と川口氏は指摘する。SQLインジェクションに,企業などに設置されているIDS(侵入検知システム)やIPS(侵入防止システム)による検知を回避するような工夫が施されているからだという。具体的には,IDSやIPSが攻撃パケットを見つける際の手がかりにする検知パターン(シグネチャ)にひっかからないようにしている。

このようにして,普段から何気なくアクセスしているなじみのWebサイトが知らぬ間に改ざんされて“わな”が仕掛けられる。普段歩いている道に,いきなり「落とし穴」が仕掛けられるようなものだ。ある意味,落とし穴よりもやっかいかもしれない。なぜなら,被害に遭ったエンドユーザーは,落とし穴に落ちたことにすら気付かないからである。