少し前,「記者のつぶやき」というコラムで,公衆無線LANサービス「FON」の接続実験の結果をリポートした(関連記事:GWに大実験,住宅地のFON APはどれぐらい使えるのか)。今回は,その続編とでもいうべき記事である。前回の「記者のつぶやき」では,FONにはセキュリティ上の問題点があり,それが無線LAN アクセス・ポイント(AP)の地図上の位置を意図的に偽る動機になると述べた。このセキュリティ上の問題と,その対策について今回は考えてみたい。

その前に,まずはFONとは何かについて簡単におさらいをしておこう。FONとは2005年にスペインでサービスが始まり,日本でも2006年12月に本格展開を開始した公衆無線LANサービスである。他の公衆無線LANサービスと大きく違う点は,インターネット接続のインフラをユーザー自身が担うことだ。FONには,ユーザーが自らのAPを無償で公開する代わりに,他者のAPを無償で利用できる「ライナス」サービスというものがある。このライナス・ユーザーが公開するAPが,インターネットへの入り口となる。

FONのサービスには,ライナスのほかに,ユーザーのAPを有償で公開する代わりに他者のAPも有償で利用する「ビル」と,APを立てずに他者のAPを有償で利用する「エイリアン」というメニューがある。ただし,現在のところ日本で提供されているのはライナス・サービスだけである。余談ではあるが,このライナスとはLinuxカーネルの開発者であるLinus Torvalds氏をもじったもので,ビルとはマイクロソフトのBill Gates氏をもじったものらしい。一方は無償で,もう一方は有償というわけだ。なんとも人を食ったネーミングである。

善意のユーザーが犯罪者に間違われる?

話をFONのセキュリティ問題に戻そう。

APを無償公開してライナス・ユーザーになるには,フォンが販売している「La Fonera」を購入して自宅などに設置し,それをフォンに届け出ることで可能になる。このLa Foneraは,ユーザーが自宅からのインターネット・アクセスに使うこともでき,外のライナス・ユーザーがサービスとしてFONを使う場合とはLAN上で明確に分けられている。このため,外のライナス・ユーザーが自宅内のパソコンなどにアクセスすることはできない。このへんのセキュリティは,きちんと確保されている。

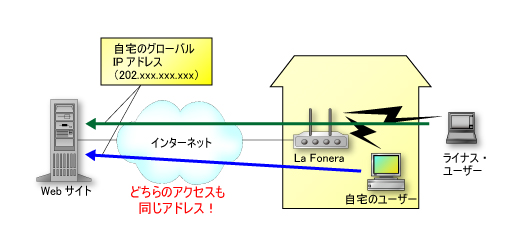

しかし筆者が問題になり得ると考えているのは,外のユーザーがインターネットにアクセスする際のグローバルIPアドレスが,自宅からインターネット・アクセスする際のものとまったく同じだという点である(図1)。APを使う外のユーザーが,違法行為を行った場合などに問題となる。

|

| 図1●外のライナス・ユーザーがインターネットにアクセスする際のグローバルIPアドレスは,APを公開してるユーザーのものとまったく同じになる |

例えば外のユーザーが,どこかの掲示板に企業や個人に対する脅迫文を書き込んだり,企業のサーバーに対して不正アクセスを行ったような場合を考えてみる。こうした違法行為に対して警察による捜査が行われるとしたら,まずは掲示板への書き込みや不正アクセスをした際のIPアドレスを基に容疑者を割り出そうとするだろう。真っ先に疑われるのは,La Foneraを公開しているユーザーである。もちろん,それだけで犯人とされてしまうことはないだろうが,ある日突然,警察から連絡があり事情を聴取されるようなことが起こらないとも限らない。できることなら,そういった事態はご勘弁願いたい。

インターネット・カフェや,集客などのために無償公開されている公衆無線LANサービスなど,匿名性の高いインターネット接続環境はほかにもある。悪意を持った人物が,あえてFONを利用するかどうかは分からない。とはいえ,FONも明確な本人確認のないままユーザーとなることができるため,匿名性の高いネット接続環境の選択肢の一つにはなる。

こうした犯罪行為でFONのユーザーに嫌疑がかけられた,などといった事例が存在するかどうかをフォン・ジャパンに聞いたところ,それはないという。ただし,問題になり得るという認識は示していた。そこでフォンは,大きく二つの対策を考えているという。

一つは,FONユーザーの利用ログをインターネット接続事業者(ISP)のログと付き合わせて,FONユーザーの利用動向を追跡するという方法である。現状でもフォンは,FONユーザーのログイン時間とログアウト時間を把握している。これをISPのログと見比べてみることで,インターネットに接続していたのがISPのユーザー(つまりAPを公開しているユーザー)なのか,FONユーザーなのかを類推するというわけだ。

フォン・ジャパンは,この手法についてISPとの共同実験を行うとしている。ただし時期および,どのISPと実験を行うのかは未定だという。

APを公開しているユーザーにとっては,外のユーザーによる違法行為が行われた場合に,FONが利用された可能性があるということをISPが証明してくれるだけでも,かなり状況は変わってくるだろう。とはいえログだけでは,完全に自分の“無実”を証明することはできない。ISPに流れるIPパケットには“色”は付いていないからだ。APを公開しているユーザーのデータなのか,FONユーザーのデータなのかは,ISP側では完全には区別できない。あくまでも“状況証拠”が示されるだけである。

有力なVPN方式,しかし実現には高いハードル

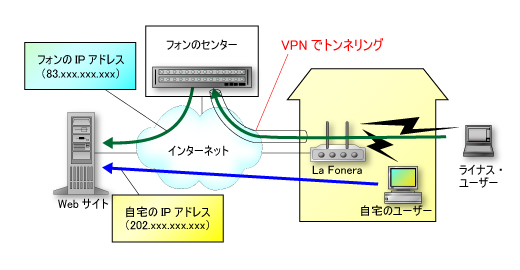

そこで,もう一つ有効な対策をフォンは考えているという。VPN(仮想閉域網)を使うやり方である。La Foneraを外のユーザーが使う際は,La Foneraとフォンのデータ・センターのルーターの間でVPNを張り,フォンのデータ・センターを通ってインターネットに抜ける形をとる(図2)。そうすることで,外部のFONユーザーからのアクセスであることを明確にする。

|

| 図2●フォンのセンターとの間にVPN(仮想閉域網)トンネルを張れば,フォン経由のインターネット・アクセスとなる |

こうすれば,外のユーザーがWebサイトなどにアクセスする際のIPアドレスは,フォンが割り当てられているグローバルIPとなる。たとえ違法行為が行われたとしても,APを公開している善意のユーザーに嫌疑がかけられる可能性はなくなる。

FONの善意のユーザーとしては,早急にこうした仕組みを取り入れてほしいところだが,フォン・ジャパンによると,まだ構想段階だという。実現時期についても未定としている。しかも,ちょっと考えるだけでも,実現には高いハードルが存在しそうだ。

まず,センター設備をどこに置くかは別として,フォンはVPN機能を持った高性能なルーターを世界的に,かなり大規模に導入しなければならない。加えて,センターのインターネット接続も大幅に増強しなければならない。というのも,一人のFONユーザーが,“入”と“出”の両方を使うことになるからだ。いずれにしても,フォンにとっては大きなコスト負担になる。

それほど高性能なルーターを使わず,インターネット接続の帯域を大幅に増やさなくても,公衆無線LANサービスは提供できるかもしれない。しかしそれでは,スループットの低下に直結する。入り口がいくらブロードバンドでも,フォンのセンターがボトルネックとなって,エンド・ツー・エンドではスループットが出なくなる可能性があるのだ。そうなると無線LANサービスとしての魅力は半減する。

また,日本では1980円という低価格で販売されているLa Foneraも,VPN機能を搭載した新La Foneraとなることによって価格が上昇するかもしれない。初期導入コストが低いからこそ,ライナス・ユーザーとなってインフラの一翼を担う人が現れる。高い無線LAN機器を買わなければならなくなったとしたら,FONサービスのビジネスモデル自体が崩れてしまう恐れがある。フォンとしても,おいそれとVPN方式には手を出しにくい事情がありそうだ。

ユーザーの余剰リソースを活用することによって,草の根的にインフラを広げていき,無償あるいは低価格の無線LAN接続サービスを提供する──。フォンの持つこうしたコンセプトは,ユーザー参加型のWeb 2.0にも相通じるものがあり,次世代の通信インフラの形として非常に興味深いものがある。その一方で,セキュリティ上の不安はどうしても残る。

悪意を持ったユーザーに自宅のAPを使われる可能性は,万に一つかもしれない。「杞憂」だと笑う人もいるかもしれない。それでもFONを使うユーザーは,現状では,そういった危険があるということをきちんと認識すべきだろう。そしてフォンには,なんらかの対策を早急に打ち出して,ユーザーに安心して使ってもらえる環境を構築することを望みたい。