ボットネット研究で知られるNTTコミュニケーションズの小山覚氏。小山氏の新しい研究対象は「Winnyネットワークの実態」だ。小山氏は「悪意のある人物がワームを撒き散らしているWinnyネットワークは『真っ黒』としか言いようがない」と指摘する。小山氏にWinnyネットワークに関する最新事情を聞いた(聞き手は中田 敦=ITpro)。

小山さんは最近,Winnyネットワークの調査を始められているそうですね。

|

|

| 小山覚氏 NTTコミュニケーションズ 企画戦略部門 部門長 |

私は常々,人々がなぜ「自爆型情報漏えいソフト」をインストールしているのか,不思議でなりませんでした。そこで,Winnyを使っているユーザーがなぜ「Antinny」のようなウイルスに感染するのか。またウイルスがどのようにWinnyネットワークに分布しているのか,調べてみたのです。

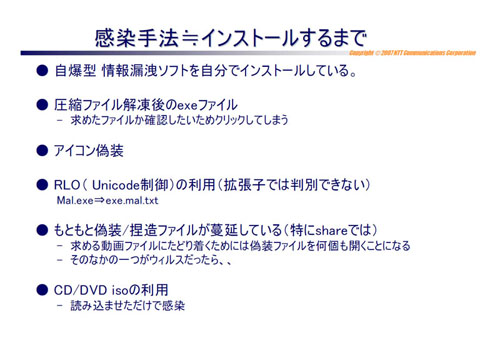

高度化するファイル偽装の手法

ユーザーがなぜウイルスに感染するのか。その要因を図1のようにまとめてみました。

|

| 図1●Antinnyの典型的な感染パターン [画像のクリックで拡大表示] |

ユーザーの多くは,動画ファイルなどに偽装された実行ファイル(exeファイル)をクリックしてしまうことで,Antinnyなどに感染してしまうわけですが,その偽装の手口はますます高度化しています。

例えば最近,ファイルを偽装する手法として,Unicodeの「RLO(Right to Left Override)」という制御文字を悪用する手法が広まっています。ご存じですか?

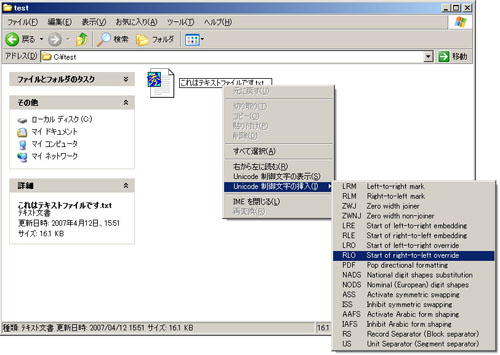

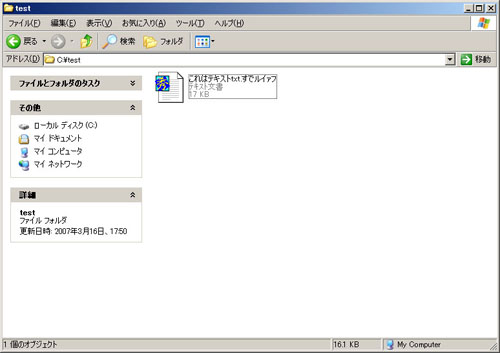

Unicodeには,アラビア語のように右から左に文字を読む言語に対応するために,文字の流れる順番を,英語圏の「左から右」ではなく「右から左」に変える「RLO」という制御文字が備わっています。Windowsはファイル名にUnicodeを使っていますから,RLOは当然使用できます。

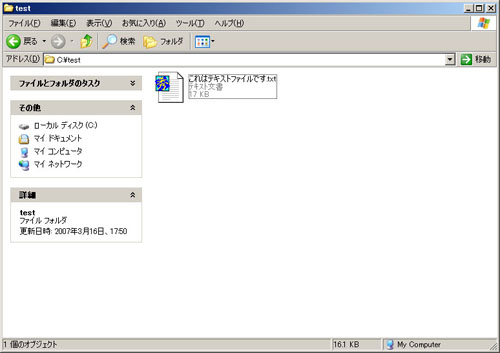

RLOを使うと,図2~図4のように,ファイル名の文字が流れる順序をひっくり返してしまえます。つまり,ファイル名の最後に「.exe」という文字が表示されていなくても,本当の拡張子が「.exe」であるファイルを作れるのです。

|

| 図2●拡張子が「txt」であるテキスト・ファイル [画像のクリックで拡大表示] |

|

| 図3●ファイル名の途中にUnicode制御文字を挿入する(検証環境は標準状態のWindows XP)。 [画像のクリックで拡大表示] |

|

| 図4●途中からファイル名の文字の並びが右から左に変化したため,拡張子がないファイルのように見えている [画像のクリックで拡大表示] |

私(記者)も,2006年12月に「はてなブックマーク」で話題になった「それUnicodeで」というWebの文章を読んで,RLOのことを知ったばかりでした。

私も2006年12月の「Internet Week 2006」でRLOの実演をしたのですが,多くの方に驚かれました。Internet Weekのような技術者が多く集まるイベントでも話題を呼んでいたので,まだまだRLOのことが知られていないと感じました。

RLOを使って拡張子を偽装したウイルスが,Winnyネットワークに広がっているのですか?

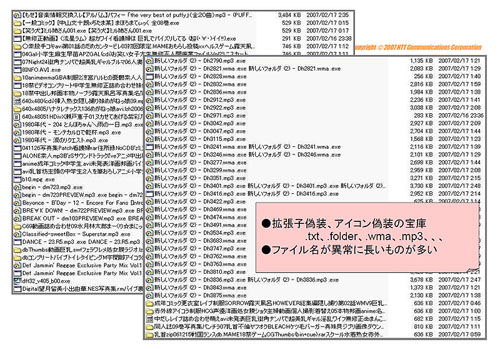

既に広まっています。アイコン偽装に拡張子偽装,RLO。偽装の手法もこれだけ高度化すると「一般ユーザーなら,誰でも感染してしまう」と思わざるを得ません(図5)。しかも,Winnyユーザーの多くはキーワードを使って多くのファイルを一括ダウンロードして,手当たり次第にファイルの中身を確認している。非常に危険な状態だと思います。

|

| 図5●Winnyネットワークにおけるファイル偽装の現状 [画像のクリックで拡大表示] |

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)