2013年12月29日1時頃(UTC)に、www.openssl.orgサイトでページ改ざんが発生しました。OpenSSLサーバーは、他のユーザーとハイパーバイザーを共有する仮想サーバー上に構築されていたとのことです。調査から、ホスティング業者の脆弱なパスワードを足がかりに、ハイパーバイザー管理コンソールが制御され、仮想サーバーを操作されたとしてます。ソースコードのリポジトリーには影響はなかったとしています。

さて、ここからは2014年1月12日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

OpenSL 1.0.1f、OpenSSL 1.0.0lリリース(2014/01/06)

OpenSL 1.0.1fでは、サービス拒否攻撃を許してしまう3件の脆弱性を解決しています。脆弱性(CVE-2013-6449)は、TLS 1.2 PRF(pseudo random function)とハッシュアルゴリズムを判定する際に、異なる構造体を利用してバージョン番号を参照することに起因する問題です。脆弱性(CVE-2013-6450)は、DTLS(Datagram Transport Layer Security)の再送処理に存在する問題です。脆弱性(CVE-2013-4353)は、不正なTLSハンドシェイク手順によって例外処理が発生する問題で、悪用された場合、OpenSSLクライアントがサービス拒否状態に陥る可能性があります。OpenSSL 1.0.0lでは、サービス拒否攻撃を許してしまう脆弱性(CVE-2013-6450)を解決しています。

- OpenSSL:OpenSSL 1.0.1 Branch Release notes

- OpenSSL:OpenSSL 1.0.0 Branch Release notes

- OpenSSL:OpenSSL vulnerabilities

米シスコ小規模オフィス向けルーターWAP4410N(2014/01/10)

小規模オフィス向けルーターであるRVS4000、WRVS4400N、WAP4410Nには、リモートから管理者権限での不正なアクセスを許してしまう脆弱性(CVE-2014-0659)が存在します。この問題は、ポート番号32764/TCPで稼働するドキュメントに記載されていないテストインタフェースに対して、不正なデータを送信することで、ルーターの設定リセットなどの任意のコマンド実行ができてしまうことに起因します。

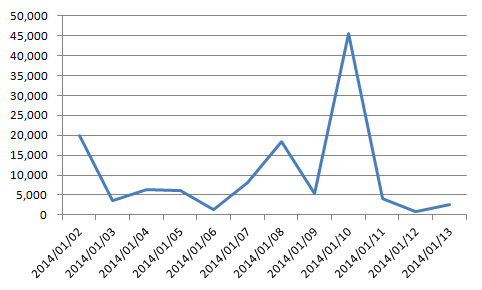

同様の問題が、Linksys WAG120N、Netgear DG834B、Netgear DGN2000、Netgear WPNT834などのルーターにも存在していることが確認されています。また、Internet Storm Center(ISC)は、2014年1月2日から、ポート番号32764を対象としたスキャンが急増していると報告しています(図1)。

- シスコ:cisco-sa-20140110-sbd: Undocumented Test Interface in Cisco Small Business Devices

- Internet Storm Center(ISC):Scans Increase for New Linksys Backdoor(32764/TCP)