3月29日、US-CERTから、DNSサーバーを用いた分散協調型サービス拒否(DDoS)攻撃について、注意喚起が発行されました。この注意喚起に関連するインシデントとして、3月中旬にスパム対策組織Spamhausに対するDNSサーバーを用いた大規模なDDoS攻撃がありました。Spamhausを支援したCloudFlareのブログでは、約3万のDNSサーバーから平均2.5Mビット/秒のデータを受信していたことから、合計75Gビット/秒のトラフィックが発生していたとしています。また、ISC Diaryのブログでは、300Gビット/秒規模のDDoS攻撃が発生していたと書かれています。

攻撃手法は、Open DNS Resolverと呼ばれている「再帰的問い合わせがあれば、誰にでも回答を返信するDNSサーバー」を利用したDNS Amp攻撃です(図1)。DNS Amp攻撃は、DNSサーバーを増幅器として利用する方法で、図1の例では、79バイトのDNSクエリーに対して、DNSレスポンスは1514+1334=2848バイトとなります。つまり、DNSサーバーによって約36倍に増幅されたことになります。

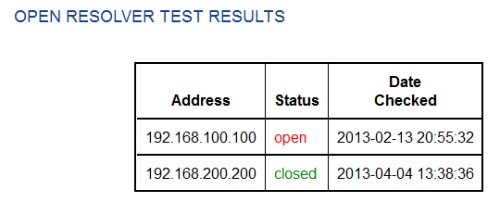

DNSサーバーがOpen DNS Resolverかどうかは、Open Resolver Test(http://dns.measurement-factory.com/cgi-bin/openresolvercheck.pl/)を利用することでチェックできます。DNSサーバーがOpen DNS Resolverの場合には、「open」と表示されます(図2)。

ここからは、3月31日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

米シスコ IOSに複数の脆弱性(2012/03/27)

Cisco ISO関連では、7件のセキュリティアセドバイザリーを公開し、7件のセキュリティ問題を解決しています。脆弱性による影響はサービス拒否攻撃7件です。

■cisco-sa-20130327-nat

Cisco IOSのVRF(Virtual Routing and Forwarding)対応ネットワークアドレス変換(NAT)実装には、サービス拒否攻撃を許してしまう脆弱性(CVE-2013-1142)が存在します。この問題は、IPv4パケット処理が引き起こすメモリー枯渇状態に起因しています。

■cisco-sa-20130327-rsvp

Cisco IOSおよびCisco IOS XEのRSVP(Resource reSerVation Protocol)機能には、MPLS-TE(Multiprotocol Label Switching with Traffic Engineering)を有効にした装置上で使用した場合に、サービス拒否攻撃を許してしまう脆弱性(CVE-2013-1143)が存在します。

■cisco-sa-20130327-ike

Cisco IOSのIKE(Internet Key Exchange)バージョン1の処理に、サービス拒否攻撃を許してしまう脆弱性(CVE-2013-1144)が存在します。

■cisco-sa-20130327-cce

Cisco IOSのSIP(Session Initiation Protocol)パケットのインスペクション処理にサービス拒否攻撃を許してしまう脆弱性(CVE-2013-1145)が存在します。対象となるポート番号は5060/UDP、5060/TCP、5061/TCPです。

■cisco-sa-20130327-smartinstall

Cisco IOSのスマートインストール機能には、サービス拒否攻撃を許してしまう脆弱性(CVE-2013-1146)が存在します。対象となるポート番号は4786/TCPで、TCPコネクションの確立処理が終了した後、不正なパケットを受信した場合に、この脆弱性の影響を受けるとしています。

■cisco-sa-20130327-pt

Cisco IOSのプロトコル変換機能には、サービス拒否攻撃を許してしまう脆弱性(CVE-2013-1147)が存在します。該当デバイス上のプロトコル変換を不正に利用された場合に、この脆弱性の影響を受けるとしています。

■cisco-sa-20130327-ipsla

Cisco IOSのIP SLA(IP Service Level Agreement)機能には、サービス拒否攻撃を許してしまう脆弱性(CVE-2013-1148)が存在します。ポート番号1167/UDPにおいて、不正なIPv4、IPv6パケットを受信した場合に、この脆弱性の影響を受けるとしています。

BIND 9.8.4-P2、BIND 9.9.2-P2リリース(2013/03/25)

BIND 9.8.4-P2、BIND 9.9.2-P2では、BIND 9.7以降のlibdnsライブラリーに存在するサービス拒否攻撃を許してしまう脆弱性(CVE-2013-2266)を解決しています。BIND 9.7、9.8.0~9.8.5b1、9.9.0~9.9.3b1が稼働するコンテンツサーバー(権威DNSサーバー)並びにキャッシュDNSサーバーに影響があります。なお、ISCでは、BIND 9.7のサポートは終了していることから、セキュリティ修正プログラムはリリースしないことを公表しています。

DHCP 4.2.5-P1リリース(2013/03/26)

DHCP 4.2.5-P1では、libdnsライブラリーに存在するサービス拒否攻撃を許してしまう脆弱性(CVE-2013-2494)を解決しています。この問題は、ダイナミックDNSを利用するに当たり、過度のメモリー消費問題が存在するBIND 9のlibdnsライブラリーを使用していることに起因します。

Unbound 1.4.20リリース(2013/03/22)

キャッシュDNSサーバーの一つであるUnboundのバージョン1.4.20がリリースされました。ルートヒントファイルのD.ROOT-SERVERS.NETのIPアドレス更新、SSL関連処理のバグなどを修正しています。セキュリティアップデートは含まれていません。

VMwareセキュリティアップデート:VMSA-2013-0004(2013/03/28)

VMwareセキュリティアップデートでは、ESXiに同梱されているサードパーティー製ライブラリーlibxml2に存在し、サービス拒否攻撃や任意のコード実行を許してしまう脆弱性(CVE-2012-5134)を解決しています。

Tomcat 7.0.39リリース(2013/03/26)

Tomcat 7.0.39では、バグ修正のほか、文字変換やアノテーションスキャンニング処理の改善、Commons Daemon 1.0.14、Commons IO 2.4、Commons FileUpload r1458500へのアップデートがありました。リリース時点で、セキュリティアップデートの報告はありません。また、バージョン7.0.38は欠番となっています。

制御システム系製品の脆弱性

■シーメンスのCP 1604、CP 1616(2013/03/25)

シーメンス(siemens.com)のCP 1604とCP 1616では、ファームウエアのデバック用インタフェースがデフォルトで有効になっており、リモートからデバックポートへのアクセスが可能です(CVE-2013-0659)。このため、ポート番号17185/UDPにおいて不正なパケットを受信した場合に、サービス拒否攻撃や任意のコード実行を許してしまう可能性があります。CP 1604は、PC/104インターフェースにPROFINETを接続するためのPC/104-Plusボードに、CP 1616はPC接続用PROFINET PCIボードに搭載されています。

Cyber Security Bulletin SB13-084(2013/03/25)

3月18日の週に報告された脆弱性の中から、IBMのTivoli Endpoint Managerの脆弱性を取り上げます(Vulnerability Summary for the Week of March 25, 2013)。

■IBMのTivoli Endpoint Manager(2012/12/19)

エンドポイント・ライフサイクル管理の簡素化と自動化を支援するTivoli Endpoint Manager

には、クロスサイトスクリプティングの脆弱性(CVE-2013-0453)が存在します。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

『 HIRT(Hitachi Incident Response Team)とは 』

HIRTは、日立グループのCSIRT連絡窓口であり、脆弱性対策、インシデント対応に関して、日立グループ内外との調整を行う技術専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動、インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは、日立の製品やサービスのセキュリティ向上に関する活動に力を入れており、製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。