前回、持続的標的型攻撃はサイバー攻撃者によって綿密に計画が練られた、一連の作戦活動であることを示した。世界規模だった「Luckycat」も「IXESHE」も、決して行きあたりばったりの無秩序な攻撃ではない。

こうしたサイバー攻撃は日本も蚊帳の外ではない。トレンドマイクロは日本国内の組織に行われた持続的標的型攻撃を複数確認している。今回は2012年上半期、日本をターゲットにした持続的標的型攻撃の傾向と、その中で攻撃用の遠隔操作ツールとして最も多く確認された「PoisonIvy」について解説する。

標的メールに添付された不正ファイルの7割が脆弱性を悪用

2012年上半期における国内の持続的標的型攻撃では、メールに不正なファイルを添付したタイプが依然として多く確認されている。持続的標的型攻撃において、サイバー攻撃者は対象を選定し、攻撃に向けて入念な事前準備を行う。

準備段階で、サイバー攻撃者は攻撃のためのインフラを整える。準備すべき攻撃インフラとしては、攻撃ツールの開発やC&Cサーバーの確保、ドメインの確保などがある。

同時に、標的組織に所属する人物が利用するソーシャルネットワーキングサイトや標的の身辺を念入りに調査する。そうした調査の上で、標的にとって関連深い内容のメールを送信する。すべては標的の内部ネットワークへの侵入を成功させるためだ。

2012年に発生した事例では、組織内部で流通したメールを転用したものや、メール不着時にシステムから自動送信されるメールを偽ったものなどが実際に確認された。受信者がメール本文を見ても不正なメールであることに気づけなかったり、心理的に受信内容を信じやすかったりする手段が利用されている。

こうした標的メールは日本語で記載されており、一見して分かる従来のスパムメールとは明らかにレベルが異なる。標的の手元に届けられた不正メールの添付ファイルがクリックされると、攻撃の第一段階が組織内部のネットワークに着弾する。

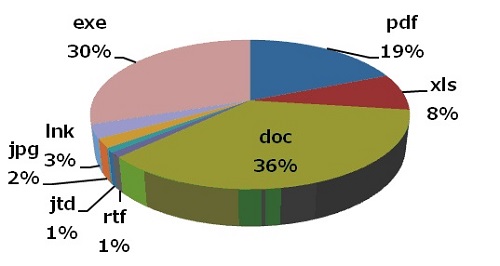

攻撃に用いられた不正な添付ファイルの種別を分類したものが、図1である。脆弱性を利用する実行コードを含む文書ファイル(pdfやdoc、xls)などが約7割を占めていた。exe形式の実行型ファイルではなく、文書ファイルの方が一般的にメールに添付される可能性が高いことがその理由として考えられる。

exeファイルであっても、「XXX.doc.exe」のように二重拡張子をファイル名に設定したり、アイコンを偽装したりすることで、一見すると文書ファイルに見えるような偽装が行われている。

多くのケースでは、添付された不正ファイルが端末上で実行されると「バックドア」や「RAT(Remote Administration Tool)」と呼ばれる遠隔操作ツールが標的のコンピュータ内にインストールされる。一発でインストールされるのではなく、ある不正プログラムが別の不正プログラムをダウンロードするような複雑な動作を経ることもある。

以上のように、遠隔操作ツールを使ってサイバー攻撃者は標的組織内の端末を制御下に置く。制御下の端末を起点にして、組織内のネットワークで潜伏を続けながら、情報の探索、収集、窃取を試みる。