遠隔操作ウイルスに感染したパソコンから犯罪を予告する投稿が行われ4人が誤認逮捕された事件で、2013年2月10日、東京都江東区の男が逮捕された。誤認逮捕を引き起こしたなりすまし投稿を防止する手立てはあるのか。なりすまし投稿の手口と、Webサイト側で可能な対策を、Webアプリケーションセキュリティの第一人者が解説する。(編集部)

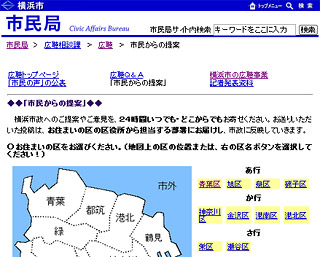

写真1●被害者になりすまして犯行予告が書き込まれた横浜市のWebサイト

横浜市のサイト「市民からの提案」は、市民から様々な意見を集める目的で運営されている(写真1)。なりすまし犯行予告により、無実の一般市民が相次いで誤認逮捕された一連の事件では、ここが犯行現場の1つになった。2012年6月、横浜市立の小学校を襲撃するという予告が書き込まれたのだ。 |

大きな実害はないはずの問題が…

用いられたのは、クロスサイトリクエストフォージェリー(CSRF)という攻撃手法である。犯人は匿名掲示板2chなどを介して、一般市民の被害者を罠サイトに誘導し、そこに仕掛けたJavaScriptを実行させた。すると被害者が知らないうちに横浜市のサイトに襲撃予告が書き込まれ、あたかも被害者が書いたかのように見せかけられた。具体的には、被害者のWebブラウザーからのアクセスによって、被害者PCのIPアドレスが横浜市サイトのアクセス履歴に残ったのだ。捜査当局はそのIPアドレスをたどって、被害者を誤って逮捕してしまった。

CSRF自体は専門家の間では、よく知られた攻撃手法であり、Webサイト側で対策すれば防げる。しかし従来は対策しなくても、大した実害はないと考えられていた*1。誰でも書き込める掲示板や送信フォームに、何かを書き込まれても、通常は嫌がらせ程度にしかならないからだ。ところが今回は襲撃予告が書き込まれ、一般市民の誤認逮捕という事態にまで発展してしまった。

より強固な安全対策が必要に

そもそも今回の事件では、IPアドレスだけに頼るという捜査自体に問題があった。捜査当局もやり方を見直していくと考えられる。しかし今後も実際に犯行予告などが投稿された場合、IPアドレスが有力な捜査の材料になることに変わりないだろう。なりすまされた被害者は、仮に逮捕や起訴はなくても、任意で事情を聞かれたりするかもしれない。それは決して愉快なことではない。

従ってWebサイトの運営者は、できる対策をしておいた方がよい。横浜市も「市民からの提案」に対してCSRFの対策を施したとしている。本記事では、なりすましにより第三者のIPアドレスを残される危険性がある問題(脆弱性)に的を絞り、その仕組みと対策を解説しよう。

また今回の事件では、Torと呼ばれる匿名ネットワークが悪用されたことでも話題になった。犯人が被害者を誘い込む書き込みを2chにした際も、Torを悪用したとされている。Torの仕組みと対処方法については を参照してほしい。