9月2日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

Firefox 15.0、Firefox ESR 10.0.7リリース(2012/08/28)

Firefox 15.0では、メモリー破損、メモリーの解放後使用(use-after-free)に起因し、サービス拒否攻撃や任意のコード実行を許してしまう脆弱性など、16件のセキュリティアドバイザリーに含まれる計32件の脆弱性を解決しています。Firefox ESR 10.0.7では、10件のセキュリティアドバイザリーに含まれる計26件の脆弱性を解決しています。

Thunderbird 15.0、Thunderbird ESR 10.0.7リリース(2012/08/28)

Thunderbird 15.0では、メモリー破損、メモリーの解放後使用(use-after-free)に起因し、サービス拒否攻撃や任意のコード実行を許してしまう脆弱性など、12件のセキュリティアドバイザリーに含まれる計28件の脆弱性を解決しています。Thunderbird ESR 10.0.7では、9件のセキュリティアドバイザリーに含まれる計25件の脆弱性を解決しています。

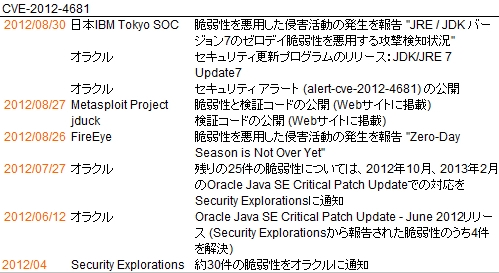

Java SE 7 Update 7、Java SE 6 Update 35リリース(2012/08/30)

Java SE 7 Update 7では、WebブラウザーでJavaを利用する場合に影響する脆弱性(CVE-2012-4681、CVE-2012-1682、CVE-2012-3136)を解決しています。これらの脆弱性は、認証操作なしでリモートからの攻撃を許してしまうものです。既に、脆弱性を悪用した侵害活動が確認されています(図1)。Java SE 6 Update 35では、GUIアプリケーションを作成するためのクラスライブラリーであるAWT(Abstract Windowing Tools)に関する脆弱性(CVE-2012-0547)を解決しています。

- オラクル:Oracle Security Alert for CVE-2012-4681

- オラクル:Java SE 7 Update 7リリースノート

- オラクル:Java SE 6 Update 35リリースノート

米アドビ システムズPhotoshop CS6(13.0.1)リリース:APSB12-20(2012/08/30)

Windows、Macintosh版Adobe Photoshop CS6(13.0)には、バッファオーバーフローに起因する任意のコード実行を許してしまう脆弱性(CVE-2012-4170)が存在します。

OpenSSH 6.1、OpenSSH 6.1p1リリース(2012/08/29)

OpenSSH 6.1、OpenSSH 6.1p1は、ssh、sshdに存在するバグの修正を目的としたリリースで、セキュリティアップデートは含まれていません。このバージョンでは、sshd_configでUsePrivilegeSeparation=sandboxが選択されるようになり、認証前のサンドボックス化が有効になりました。また、sshdの条件設定用のMatchディレクティブ、ssh-keygenなどの機能強化が施されています。

VMwareのセキュリティアップデート:VMSA-2012-0013(2012/08/30)

このセキュリティアップデートでは、JRE、OpenSSL、サービスコンソール、Apache strutsに存在する脆弱性、計40件以上を解決しています。

JREでは、vCenter/ESXのバージョンをJRE 1.6.0 Update 31に、vCenter Update ManagerをJRE 1.5.0 Update 36にアップデートします。OpenSSLについては、ESX/ESXiのOpenSSLライブラリーをバージョン0.9.8tに、ESXサービスコンソールのOpenSSL RPMを0.9.8e-22.el5_8.3にアップデートします。ESXのサービスコンソールでは、カーネルに存在する脆弱性14件を解決し、perl、libxm2、glibc、GnuTLS、popt、rpm、rpm-libs、rpm-pythonのRPMを更新します。Apache Strutsでは、バージョン2.3.4にアップデートします。

制御システム系製品の脆弱性

■GarrettComのMagnum MNS-6K Management(2012/08/30)

GarrettComのMagnum MNS-6K Managementには、アクセス権限の昇格を許してしまうハードコーディングされたパスワードの脆弱性(CVE-2012-3014)が存在します。

Cyber Security Bulletin SB12-240(2012/08/27)

8月20日の週に報告された脆弱性の中から、ヒューレット・パッカードのHP SAN/iQの脆弱性を取り上げます(Vulnerability Summary for the Week of August 20, 2012)。

■HP SAN/iQ(2012/08/17)

HP Virtual SANアプライアンスのHP SAN/iQ 9.5のpingには任意のコマンド実行を許してしまう脆弱性(CVE-2012-2986)、ハードコーディングされたパスワードの脆弱性(CVE-2012-4362)が存在します。パスワードの脆弱性は、ポート番号13838/tcpで稼働する管理サービスのアクセスに悪用される可能性があります。HP SAN/iQは、IP-SAN用の製品です。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

『 HIRT(Hitachi Incident Response Team)とは 』

HIRTは、日立グループのCSIRT連絡窓口であり、脆弱性対策、インシデント対応に関して、日立グループ内外との調整を行う技術専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動、インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは、日立の製品やサービスのセキュリティ向上に関する活動に力を入れており、製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。