8月26日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

Apache HTTPサーバー 2.4.3リリース(2012/08/21)

Apache HTTPサーバー 2.4.3では、2件の脆弱性を解決しています。脆弱性(CVE-2012-3502)は、mod_proxy_ajp、mod_proxy_httpが、エラー処理時に必ずしもバックエンドサーバーとの接続を終了させないために発生する問題です。応答データの中にバックエンドサーバーからの複数の情報が混在する場合、情報漏洩を許してしまう可能性があります。また、脆弱性(CVE-2012-2687)は、クライアントの能力に最も合うドキュメントを選択するmod_negotiationモジュールを使用したときに発生するクロスサイトスクリプティングの問題です。いずれも、バージョン2.4.2、2.4.1に影響があります。

MS-CHAPv2のセキュリティ問題(2012/08/21)

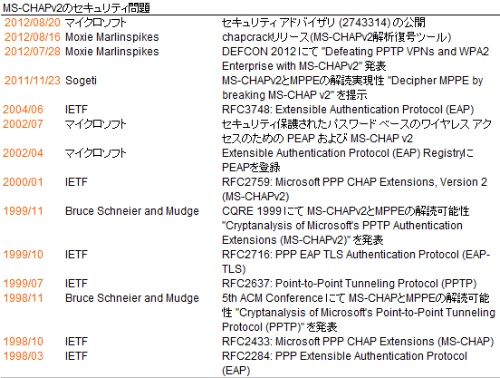

2012年7月28日、セキュリティカンファレンスDEFCON 2012の「Defeating PPTP VPNs and WPA2 Enterprise with MS-CHAPv2」において、MS-CHAPv2のパスワード解読が可能であることが発表され、8月16日にはMS-CHAPv2解析復号ツールchapcrackがリリースされました。マイクロソフトは、この状況を踏まえて8月21日、アドバイザリーを発行しました。MS-CHAPv2に関連する対応経緯を図1に示します。

MS-CHAPv2(Microsoft Challenge Handshake Authentication Protcol)は、RFC 2759: Microsoft PPP CHAP Extensions, Version 2に規定された認証方式で、VPNや無線LANの認証方式として利用されています。このMS-CHAPv2の認証と暗号化の強度については、ユーザーの設定したパスワード強度に依存しているという問題が1999年から指摘されてきました。今回、パスワード強度に関係なく、パスワード解読の可能性が出てきたという状況です。

問題解決の一つとして、PEAP(Protected Extensible Authentication Protocol)を使用して、MS-CHAPv2を暗号化通信路でカプセル化するアプローチがあります。これは、TLSで暗号化通信路を確立した後にMS-CHAPv2を使用するという方法(PEAP-MS-CHAPv2)で、第三者はMS-CHAPv2の通信を見ることはできません。

- マイクロソフト:マイクロソフト セキュリティ アドバイザリー(2743314):カプセル化されていないMS-CHAP v2認証により、情報漏洩が起こる

- セキュリティ アドバイザリー 2743314 カプセル化されていないMS-CHAP v2認証により、情報漏洩が起こる を公開

Apple Remote Desktop 3.6.1リリース(2012/08/20)

Apple Remote Desktop 3.5.2以降には、VNC(Virtual Network Computing)サーバーに接続する場合に「全ネットワークデータの暗号化」を指定しても、データが暗号化されない脆弱性(CVE-2012-0681)が存在します。脆弱性を悪用された場合、情報漏洩を許してしまう可能性があります。

PostgreSQL 9.1.5、9.0.9、8.4.13、8.3.20リリース(2012/08/17)

セキュリティアップデート版であるPostgreSQL 9.1.5、9.0.9、8.4.13、8.3.20がリリースされました。これらのバージョンではXML処理に関する2件の脆弱性を解決しています。脆弱性(CVE-2012-3489)は、xml_parse関数が外部に置かれた任意のDTD検証用ファイルやURLを読み込めてしまう問題です。脆弱性(CVE-2012-3488)は、xslt_process関数が任意のファイルの読み込みや書き込みができてしまうというものです。

今回の修正により、組み込みXML機能による外部に置かれたDTD検証用ファイルの取得、xslt_process関数による外部に置かれた文書やスタイルシートの取得ができなくなります。これらの機能を利用している場合には代替策を検討する必要があります。また、9.1系ではセキュリティ関連を含む約30件の問題を、そのほかのバージョンでは15件~20件の問題を修正しています。

制御システム系製品の脆弱性

■RuggedComのRugged Operating System(ROS)(2012/08/31)

8月21日、RuggedCom(rugged.com)のRugged Operating System(ROS)に、RSA SSL秘密鍵がハードコーディングされているという問題が注意喚起として報告されました。

8月31日、RuggedComによる製品調査の結果、新たにRX1000、RX1100シリーズのROX I OSファームウエア、RX5000、RX1500シリーズのROX II OSファームウエア、Win7000、Win7200、Win5100、Win5200で使用されているRuggedMaxOSファームウエアにも同様な問題が存在することがわかりました。

- ICS-CERT:ICS-ALERT-12-234-01: Key Management Errors in Ruggedcom’s Rugged Operating System

- RUGGEDCOM:Latest news on ROS Device Security Issue

Cyber Security Bulletin SB12-233(2012/08/20)

8月13日の週に報告された脆弱性の中から、アマゾンのAmazon Kindle Touchの脆弱性を取り上げます(Vulnerability Summary for the Week of August 13, 2012)。

■Amazon Kindle Touch(2012/08/12)

Amazon Kindle Touchには、シェルのメタ文字を利用して任意のコマンド実行を許してしまう脆弱性(CVE-2012-4249)と、NPAPI(Netscape Plugin Application Programming Interface)プラグインインタフェースへの適切なアクセス制限が実装されていないためにリモートからの侵害を許してしまう脆弱性(CVE-2012-4248)とが存在します。影響を受けるのは、5.1.2よりも前のバージョンです。

- JVN iPedia:JVNDB-2012-003552: Amazon Kindle Touch における脆弱性

Hitachi Incident Response Team

チーフコーディネーションデザイナ

『 HIRT(Hitachi Incident Response Team)とは 』

HIRTは、日立グループのCSIRT連絡窓口であり、脆弱性対策、インシデント対応に関して、日立グループ内外との調整を行う技術専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動、インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは、日立の製品やサービスのセキュリティ向上に関する活動に力を入れており、製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。