8月12日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

Microsoft 1024ビット未満の暗号キーをブロックする更新プログラム(2012/08/14)

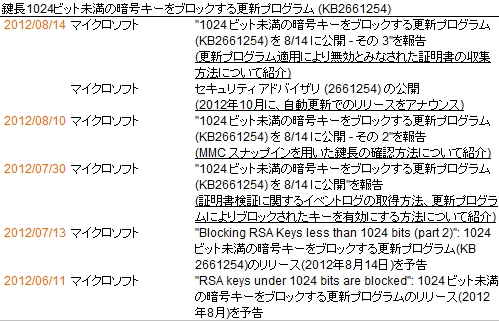

7月13日、マイクロソフトのブログに、RSAアルゴリズムに対する強化策の記事が掲載されました。その内容は、2012年8月14日に、鍵長1024ビット未満の暗号キーをブロックする更新プログラム(KB2661254)をリリースするというものでした(図1)。

通称:暗号2010年問題、いわゆる旧世代暗号移行問題は、米国政府標準暗号を2010年までに2key Triple DES、SHA-1や1024ビット鍵RSAなどの暗号(80ビット安全性)を、3key Triple DES、SHA-224や2048ビット鍵RSAなどの暗号(112ビット安全性)に移行するという勧告でした。今回の更新プログラムでは、より安全性の低い暗号アルゴリズム、具体的には、512ビット鍵RSAの使用を実質的に止めるというものです。なお、更新プログラムは、2012年8月14日時点で手動更新(ユーザー自身がダウンロードした後、適用する形態)ですが、2012年10月に、自動更新でのリリースが予定されています。

- マイクロソフト:マイクロソフト セキュリティ アドバイザリー(2661254): 証明書の鍵長の最小値に関する更新プログラム

- マイクロソフト:1024ビット未満の暗号キーをブロックする更新プログラム(KB2661254)を8/14に公開 - その3

- 日立:HIRT-PUB12001:旧世代暗号移行問題(通称:暗号2010年問題)に関する2011年のトピックス

オラクルデータベースに脆弱性(2012/08/10)

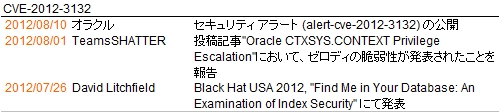

オラクルデータベースのRDBMSコンポーネントには、アクセス権限の昇格を許してしまう脆弱性(CVE-2012-3132)が存在します。この脆弱性は、2012年7月に開催されたBlack Hat USA 2012で報告されたものです(図2)。脆弱性そのものの特性を評価するCVSS基本評価値は、攻撃元区分=ネットワーク、攻撃条件の複雑さ=低、攻撃前の認証要否=単一、機密性・可用性・完全性への影響=部分的となります。

Google Chrome 21.0.1180.83リリース(2012/08/21)

7月31日にリリースされたChrome 21(Windows版21.0.1180.60、MacintoshならびにLinux版21.0.1180.57)では、3件のメモリーの解放後使用(use-after-free)、領域外メモリー参照(out-of-bounds read)、領域外メモリーへの書き出し(out-of-bounds write)、整数オーバーフロー、バッファオーバーフローなど、計15件の脆弱性(CVE-2012-2846~CVE-2012-2860)を解決しています。

8月8日にリリースされたChrome 21.0.1180.75は、10件以上のバグ修正と、メモリーの解放後使用、領域外メモリーへの書き出しの脆弱性(CVE-2012-2862、CVE-2012-2863)を解決しています。これら脆弱性は、メモリーエラーを検出するツールAddressSanitizerで確認されたものです。

8月13日にはバグを修正したChrome 21.0.1180.77、翌14日には、Adobe Flash Playerの脆弱性(APSB12-18)を解決したChrome 21.0.1180.79、8月21日には7件のバグを修正したWindows版21.0.1180.83、Linux版21.0.1180.81がリリースされました。

- Google:Stable Channel Release(21.0.1180.83/21.0.1180.81)

- Google:Stable Channel Release(21.0.1180.79)

- Google:Stable Channel Release(21.0.1180.77)

- Google:Stable Channel Release(21.0.1180.60/21.0.1180.57)

- Google:Stable Channel Release(21.0.1180.75)

- AddressSanitizer: a fast memory error detector

MySQL Community Server 5.1.65リリース(2012/08/09)

MySQL Community Server 5.5.24では、ビルド処理に存在するバグを修正しています。また、MySQL Community Server 5.5.27同様、年の桁数表示に関して、2桁表示を推奨しないこととし、今後、機能を削除していくことを明らかにしています

Samba 3.6.7リリース(2012/08/06)

Samba 3.6.7は、バグ修正を目的としたリリースで、約20件のバグを修正しています。セキュリティアップデートは含まれていません。

日立製品に脆弱性(2012/08/08)

サービスサポートの視点からITサービスを統合管理するJP1/Integrated Management - Service Supportには、クロスサイトスクリプティングの脆弱性が存在します。この脆弱性そのものの特性を評価するCVSS基本評価値は、攻撃元区分=ネットワーク、攻撃条件の複雑さ=中、攻撃前の認証要否=単一、機密性・可用性への影響=なし、完全性への影響=部分的となります。

Cyber Security Bulletin SB12-219(2012/08/06)

7月30日の週に報告された脆弱性の中から、PlixerのScrutinizeに存在する脆弱性を取り上げます(Vulnerability Summary for the Week of July 30, 2012)。

■Plixer Scrutinize(2012/07/11)NetFlowやsFlowを用いたフロー収集ツールであるScrutinizerには、複数の脆弱性が存在します。報告された脆弱性は、HTTP認証処理を迂回できる問題(CVE-2012-2626)、任意のファイルをアップロード可能な問題(CVE-2012-2627)、クロスサイトスクリプティング問題(CVE-2012-3848)、文書化されていないMySQL管理アカウントの存在(CVE-2012-3951)、SQLインジェクション攻撃を許してしまう脆弱性(CVE-2012-2962)です。最新版はScrutinizer 9.5.2です。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

『 HIRT(Hitachi Incident Response Team)とは 』

HIRTは、日立グループのCSIRT連絡窓口であり、脆弱性対策、インシデント対応に関して、日立グループ内外との調整を行う技術専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動、インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは、日立の製品やサービスのセキュリティ向上に関する活動に力を入れており、製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。