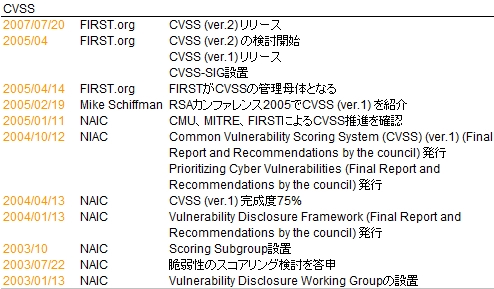

共通脆弱性評価システムCVSS(Common Vulnerability Scoring System)は、脆弱性の深刻度を共通の尺度からスコアリングするシステムです(図1)。米国家インフラストラクチャ諮問委員会(NIAC:National Infrastructure Advisory Council)が、脆弱性情報の開示フレームワーク(Vulnerability Disclosure Framework)を検討する中で提案しました。

CVSSとは

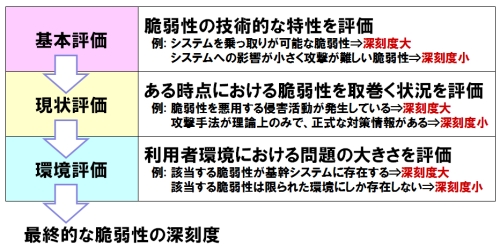

CVSSでは、(1)脆弱性の技術的な特性を評価する基準(基本評価:Base Metrics)、(2)ある時点における脆弱性を取り巻く状況を評価する基準(現状評価:Temporal Metrics)、(3)利用者環境における問題の大きさを評価する基準(環境評価:Environmental Metrics)を順番に評価していくことで、最終的な脆弱性の深刻度を0(低)~10.0(高)の数値で表します(図2)。

■脆弱性の技術的な特性を評価する「基本評価」

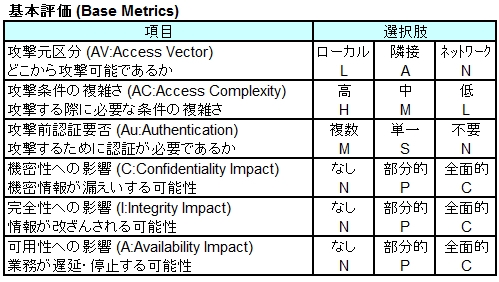

「基本評価」は、脆弱性の技術的な特性を評価する基準で、時間(現状評価)や利用方法(環境評価)に依存しない項目「攻撃元区分、攻撃条件の複雑さ、攻撃前認証要否、機密性/完全性/可用性への影響」で評価します(図3)。「基本評価」の項目選択値は、JVN iPediaやNVDなどの脆弱性対策データベース、製品開発ベンダー、セキュリティベンダーのWebサイトから入手できます。

■ある時点における脆弱性を取り巻く状況を評価する「現状評価」

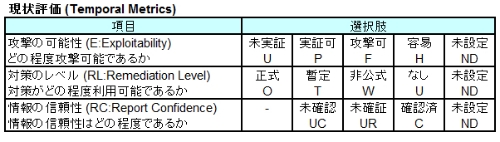

「現状評価」は、攻撃コードの出現有無や対策情報が利用可能であるかといった、ある時点における脆弱性を取り巻く状況を評価する基準で、時間とともに変化する項目「攻撃の可能性、対策のレベル、情報の信頼性」で評価します(図4)。「現状評価」の項目選択値は、US-CERTやセキュリティベンダーのWebサイトから入手できます。なお、US-CERTの「現状評価」は、脆弱性が発見された時点での項目選択値となっています。

■利用者環境における問題の大きさを評価する「環境評価」

「環境評価」は、攻撃を受けた場合の2次的な被害の大きさや、組織での対象製品の使用状況といった利用者環境における問題の大きさを評価する基準で、利用方法により変化する項目「2次的な被害、システムの範囲、機密性/完全性/可用性の要求度」で評価します(図5)。「環境評価」の項目選択値は、各サイトの管理者が選択する必要があるため、公開された情報として入手はできません。なお、US-CERT Vulnerability Notes Databaseは、2012年3月27日にCVSSによる深刻度の評価を開始し、その中で「環境評価」の項目選択値を提示しています。ここでの「環境評価」はあくまでも、インターネット全体を見たときの評価であることに留意してください。

- US-CERT Vulnerability Notes Database

- US-CERT Vulnerability Notes Database Field Descriptions: CVSS Metrics

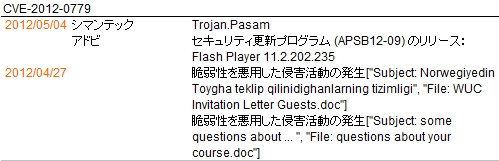

Adobe Flash Playerの任意のコード実行を許してしまう脆弱性(CVE-2012-0779)を例にとり(図6)、2012年5月5日時点でのCVSSの基本評価、現状評価、環境評価のスコアを算出しましょう。

「基本評価」についてはJVN iPedia、「現状評価」についてはISS X-Force Databaseから選択値を入手しました。ただし、「攻撃の可能性」については、悪質なファイルを添付した電子メールによる侵害活動が確認されていることから、「未実証(U)=>容易(H)」に変更しています。また、Adobe Flash Playerが利用されているのは主にクライアントパソコンであることから、「環境評価」については中程度の影響と判断しています。CVSSのスコアは「基本評価」が10.0であっても、時間(現状評価)や利用方法(環境評価)による視点を加味することで、深刻度が下ったことになります(表1)。

パラメーターの短縮表記

CVSSに関する情報を眺めていると、(AV:N/AC:L/Au:N/C:P/I:P/A:P)のような表記を見かけることがあります。これは、CVSSのパラメーターが短縮表記されたものです。各評価の項目とその選択肢には、短縮名が付与されています(図3~図5)。例えば攻撃元区分の項目名はAV、選択肢はローカル:L、隣接ネットワーク:A、ネットワーク:Nです。(AV:N/AC:L/Au:N/C:P/I:P/A:P)は、「攻撃元区分:ネットワーク、攻撃条件の複雑さ:低、攻撃前認証要否:不要、機密性/完全性/可用性への影響:部分的」を意味します。

パラメーターの短縮表記を使って、代表的なCVSS計算機にアクセスすると、該当する項目に選択値が設定され、各評価のスコアが0~10の範囲で算出されているはずです。それでは、パラメーターの短縮表記を使って脆弱性(CVE-2012-0779)のスコアを算出してみましょう(写真1、写真2)。

- http://nvd.nist.gov/cvss.cfm?vector=(AV:N/AC:L/Au:N/C:C/I:C/A:C/E:H/RL:O/RC:C/CDP:LM/TD:M/CR:M/IR:M/AR:M)&version=2

- http://jvndb.jvn.jp/cvss/ScoreCalc2.swf?vector=(AV:N/AC:L/Au:N/C:C/I:C/A:C/E:H/RL:O/RC:C/CDP:LM/TD:M/CR:M/IR:M/AR:M)&lang=ja&g=d

JVN.jpに記載されている脆弱性分析とCVSS

脆弱性分析はJVN.jpにも記載されています。CVSSの「基本評価」に相当します。ただJVN.jpには、CVSSには用意されていない項目「攻撃成立に必要なユーザーの関与」があります。これは攻撃手法のタイプ判定に利用でき、「攻撃条件の複雑さ(AC)」の一部とみることができます。具体的には、攻撃者が脆弱性への攻撃を直接仕掛ける「能動型攻撃」か、ユーザーが攻撃者の用意したリソースにアクセスした際に、脆弱性への攻撃を仕掛ける「受動型(誘導型)攻撃」かです。前者はワーム(Blasterなど)が感染活動の際に、後者はホームページ誘導型マルウエア(Gumblarなど)やメール添付型マルウエア(Krezなど)が感染活動の際に利用しています。

JVN.jpに記載されている脆弱性分析をCVSSに対応付けると、表2のようになると考えています。JVN.jpに記載されている脆弱性分析とCVSSは、項目数も選択値も1対1対応ではありませんが、対応付けは可能です。また、選択肢を検討する際に、JVN.jpに記載されている脆弱性分析は参考になることは間違いありません。いずれにしても、スコアという数値だけにとらわれることなく、どのような視点で深刻度が評価されているのかを読み取り、対処していくことが重要です。

- 米国政府の脆弱性対策に関する取り組み =1=<2007年08月21日>

- 米国政府の脆弱性対策に関する取り組み =2=<2007年09月11日>

- 米国政府の脆弱性対策に関する取り組み~CVE~<2007年10月16日>

- 米国政府の脆弱性対策に関する取り組み~CCE~<2008年1月22日>

- 米国政府の脆弱性対策に関する取り組み~CCE(その2)~<2008年01月29日>

- 米国政府の脆弱性対策に関する取り組み~CPE~<2008年02月12日>

Hitachi Incident Response Team

チーフコーディネーションデザイナ

『 HIRT(Hitachi Incident Response Team)とは 』

HIRTは、日立グループのCSIRT連絡窓口であり、脆弱性対策、インシデント対応に関して、日立グループ内外との調整を行う技術専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動、インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは、日立の製品やサービスのセキュリティ向上に関する活動に力を入れており、製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。