6月17日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

Java SE 7 Update 5、Java SE 6 Update 33リリース(2012/06/12)

Java SE 7 Update 5、Java SE 6 Update 33には、14件のセキュリティアップデートが含まれています。このうち12件は、認証操作なしでリモートからの攻撃を許してしまう脆弱性を解決するものです。影響を受けるサブコンポーネントは、2D、Deployment、Hotspot、Swing、CORBA、Libraries、JAXP、Security、Networking、Java Runtime Environmentです。

自動更新では、32bit版Windowsの場合にはJava 6 Upadate 33へ、64bit版Windowsの場合にはJava 7 Upadate 5へアップデートされます。また、自動更新を使用してJava 7 Upadate 5をインストールすると、Java 7より一つ前のバージョンがアンインストールされますので、自動更新完了後に、インストールの状況を確認してください。

- オラクル:Oracle Java SE Critical Patch Update Advisory - June 2012

- オラクル:Java SE 7 Update 5リリースノート

- オラクル:Java SE 6 Update 33リリースノート

米アップル製品に複数の脆弱性

■iTunes 10.6.3(2012/06/11)

iTunes 10.6.3では、メモリー破損、バッファオーバーフローに起因し、任意のコード実行やサービス拒否攻撃を許してしまうiTunes、WebKitの計2件の脆弱性を解決しています。

■Java for OS X Lion、Java for Mac OS Xセキュリティアップデート(2012/06/12)

Java SE 7 Update 5、Java SE 6 Update 33リリースに合わせて、Java for OS X Lion、Java for Mac OS X 10.6のセキュリティアップデートがリリースされました。このアップデートでは、Java 1.6をバージョン1.6.0_33に更新し、任意のコード実行を許してしまう問題など、計11件の脆弱性を解決しています。

またMac OS X v10.6.8、OS X Lion v10.7.4では、JavaブラウザープラグインとJava Web Startが最低限の安全基準を満たしていない場合に無効化する措置、さらにMac OS X v10.6.8では、JavaブラウザープラグインとJava Web Startが35日間使われていない場合に無効化する措置が組み込まれています。

Firefox 13.0.1、Thunderbird 13.0.1リリース(2012/06/15)

Firefox 13.0.1では、Windows版Adobe Flash Player 11.3のインストールに起因し、動画が再生できない、日本語が入力できないなどの問題のうち、Firefoxの終了時にFlash Playerが異常終了する問題を解決しています。Thunderbird 13.0.1では、安定性と表示に関するバグの修正を目的としたリリースで、いずれも、セキュリティアップデートは含まれていません。

マイクロソフト2012年6月の月例セキュリティアップデート(2012/06/13)

6月の月例セキュリティアップデートでは、7件のセキュリティ更新プログラムを公開し、27件のセキュリティ問題を解決しています。脆弱性による影響は、リモートからの任意のコード実行14件、サービス拒否1件、アクセス権限の昇格8件、情報漏洩5件です。

マイクロソフトXMLコアサービスの脆弱性(2012/06/12)

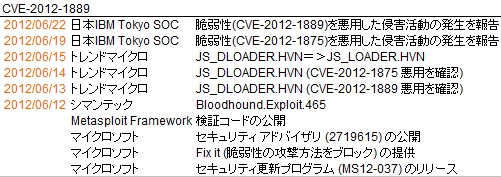

マイクロソフトXMLコアサービス(MSXML)3.0、4.0、5.0および6.0には、任意のコード実行を許してしまう脆弱性(CVE-2012-1889)が存在します。この問題は、初期化されていないメモリー内のオブジェクトにMSXMLがアクセスしようとするときに発生します。MSXMLがメモリー内のオブジェクトにアクセスするコードを含んだ不正なWebページをInternet Explorerで表示すると、任意のコードを実行されてしまう可能性があります。報告された脆弱性は、同時期に明らかとなったInternet Explorerの脆弱性(MS12-037、CVE-2012-1875)とともに、既に侵害活動に利用されています(図1)。

米アドビ システムズColdFusionに脆弱性:APSB12-015(2012/03/13)

ColdFusion 8.0、8.0.1、9.0、9.0.1には、HTTPレスポンス分割の脆弱性(CVE-2012-2041)が存在します。

VMwareセキュリティアップデート:VMSA-2012-0011(2012/06/14)

VMware Workstation、Player、Fusion、ESXi/ESXのセキュリティアップデートがリリースされました。このアップデートでは、メモリー破損に起因し、不正なチェックポイントファイルを読み込んだ際に、ホスト上で任意のコード実行を許してしまう脆弱性(CVE-2012-3288)、リモート仮想デバイスから不正なトラフィックを受信した際に、サービス拒否攻撃を許してしまう脆弱性(CVE-2012-3289)を解決しています。

PHP 5.4.4、PHP 5.3.14リリース(2012/06/14)

PHP 5.4.4、PHP 5.3.14では、crypt関数のDESモジュールに存在する脆弱性(CVE-2012-2143)、PHPアプリケーション全体をphar(PHP Archive)ファイルにまとめるphar拡張モジュールに存在する整数オーバーフローの脆弱性(CVE-2012-2386)の解決と、30以上のバグを修正しています。このうち、crypt関数の問題は、パスワード文字列に0x80が含まれているとそれ以降の文字を無視するために、パスワード長が短くなってしまう可能性があるというものです。

PostgreSQL 9.1.4、9.0.8、8.4.12、8.3.19リリース(2012/06/04)

セキュリティアップデート版であるPostgreSQL 9.1.4、9.0.8、8.4.12、8.3.19がリリースされました。これらのバージョンでは、crypt関数のDESモジュールに存在する脆弱性(CVE-2012-2143)、手続き言語の呼び出しハンドラーにおいてSECURITY DEFINERとSET属性の処理に起因し、サービス拒否攻撃を許してしまう脆弱性(CVE-2012-2655)を解決しています。また、9.1系ではセキュリティ関連を含む42件の問題を、そのほかのバージョンでは20件~30件の問題を修正しています。

Tomcat Native 1.1.24リリース(2012/06/13)

TomcatからJava Native Interface(JNI)経由でApache Portable Runtime(APR)を利用するためのライブラリーであるTomcat Native 1.1.24がリリースされました。per-socketタイムアウト処理が追加されています。

日立製品に複数の脆弱性(2012/06/15)

Cosminexus Developer's Kit for Javaを構成部品として使用しているCosminexus製品には、複数の脆弱性が存在します。脆弱性は、Java SE 7 Update 5、Java SE 6 Update 33のリリースで解決されたセキュリティ問題です。

制御システム系製品の脆弱性

■InnominateのmGuard(2012/06/15)

Innominate(innominate.com)の産業用ネットワークのセキュリティ製品であるmGuard系シリーズには、HTTPならびにSSHの暗号鍵の強度が十分ではないという脆弱性(CVE-2012-3006)が存在します。

■Sielco SistemiのWinlog(2012/06/14)

Sielco Sistemi(sielcosistemi.com)のSCADAシステム用HMI(Human Machine Interface)製品であるWinlogには、不正なパケットを受信した際に、サービス拒否攻撃や任意のコード実行を許してしまう脆弱性が存在します。報告された脆弱性は、ポート番号46824/TCPで稼働するRuntime.exeに存在し、バッファオーバーフローに起因しています。

Cyber Security Bulletin SB12-163(2012/06/11)

6月4日の週に報告された脆弱性の中から、EMC AutoStartの脆弱性を取り上げます(Vulnerability Summary for the Week of June 4, 2012)。

■EMC AutoStart(2012/06/01)

計画的または予期しないサービス停止が発生した場合に、代替サーバーでアプリケーションを再起動させるEMC AutoStart 5.3.x、5.4.xには、オーバーフローに起因するサービス拒否攻撃、任意のコード実行を許してしまう脆弱性(CVE-2012-0409)が存在します。不正なパケット受信が引き金となり、AutoStartエージェントにおいて、脆弱性が悪用される可能性があるというものです。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

『 HIRT(Hitachi Incident Response Team)とは 』

HIRTは、日立グループのCSIRT連絡窓口であり、脆弱性対策、インシデント対応に関して、日立グループ内外との調整を行う技術専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動、インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは、日立の製品やサービスのセキュリティ向上に関する活動に力を入れており、製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)