Androidスマートフォンのユーザーが急拡大している。2011年12月には、公式のAndroidMarket(現在はGoogle Play)からダウロードされたアプリの数が100億に達した。こうした中で、金銭目的のサイバー犯罪者たちにとってAndroidスマートフォンは「格好のターゲット」となりつつある。

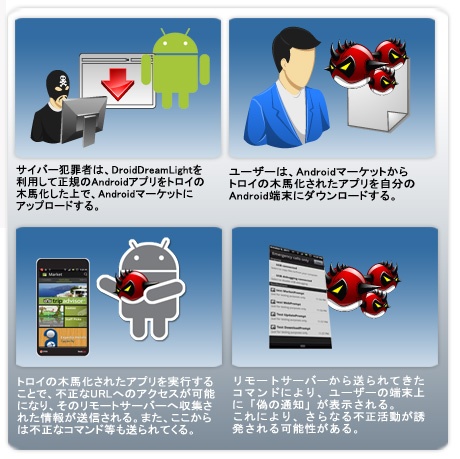

攻撃者がAndroid端末を狙う際によく使うのが「DroidDreamLight」である。DroidDreamLightはAndroid端末向けの各種アプリをトロイの木馬化する不正プログラム。ユーザーにデータ漏洩などの深刻なリスクをもたらす脅威だといえる。Googleの公式アプリストアであるAndroidMarket(現在はGoogle Play)からも、DroidDreamLightによってトロイの木馬と化したアプリが配布された。犯罪者は、できるだけ多くの端末に感染させるために、開発者として登録すれば比較的自由にアプリを登録できるGoogle Playを使い、その中で特に人気のあるアプリを選んでトロイの木馬化。不正アプリを正規アプリと装って配布する。

DroidDreamLightはいずれの亜種も、通話ログや、コンタクトリスト、SMSのメッセージ(テキストメッセージ)など、ユーザーの個人情報を収集して犯罪者に送信することで知られている。2011年6月に「ANDROIDOS_DORDRAE.L」が確認されて以来、亜種がいくつも登場しているが、次第に機能が改善されて情報収集の機能が向上しているほか、検出がより困難になっている。表1は、これまでに確認されたDroidDreamLightの亜種について動作などをまとめたものである。

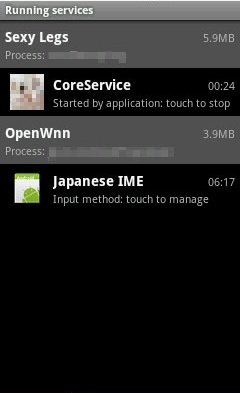

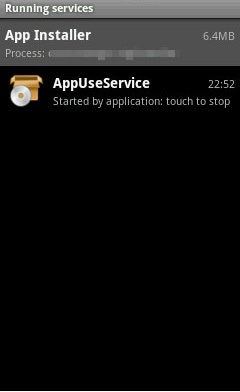

最初に確認された「ANDROIDOS_DORDRAE.L」および「ANDROIDOS_DORDRAE.M」の場合、ユーザーによる通話の発着信を契機に不正な活動が実行される。これに対して2011年9月に発見された「ANDROIDOS_DORDRAE.N」は、通話の発着信時だけでなく、ユーザーがAndroid端末の電源を入れた時にも実行される。トロイの木馬化されたアプリは、CoreServiceやAppUseService、CelebrateServiceといった亜種ごとに異なるサービスを起動する。簡単に検知・削除されないよう、一見しただけでは不正なものと見分けがつかないサービス名が付けられているわけだ。

アプリのインストールの際に表示される「アクセス許可項目」についても機能追加が見られ、2011年9月の「ANDROIDOS_DORDRAE.N」では前の2種より多くの情報にアクセスできるようになっている。具体的には、DroidDreamLightに感染すると主に以下のような情報が収集される。

- Android端末のモデル

- 設定言語や国に関する情報

- 端末識別番号(IMEI)

- 国際携帯機器加入者識別情報(IMSI)

- ソフトウエア開発キット(SDK)のバージョン情報

- SMSのメッセージ(inboxおよびoutbox内の情報)

- 発着信の通話ログ

- コンタクトリスト

- 保存されたGoogleアカウントの情報

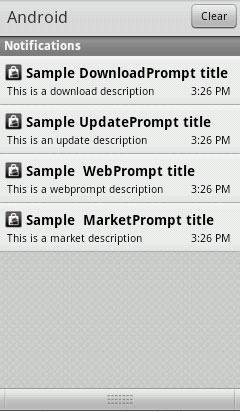

DroidDreamLightの亜種はいずれも、環境設定ファイルを暗号化した状態で保持している。このファイルには、収集された情報をアップロードして保存する先のURLが記されており、収集された情報は最終的に不正リモートサーバーに送られる。また、不正リモートサーバーからは、感染した端末に向けてコマンドが送信され、これにより以下のような偽の通知が表示される。ユーザーに対して他のアプリのインストールや不正なサイトへのアクセス促すことが目的である。

- Market Notification(マーケットに関する通知)

- Website Notification(Webサイトに関する通知)

- Update Notification(更新に関する通知)

- Download Notification(ダウロードに関する通知)

なお2011年10月には「DroidKungFu」と呼ばれる新たな不正プログラムファミリーの登場を確認した。当社では「ANDROIDOS_KUNGFU.CI」として検出するこの不正アプリは、その後の調査で「DroidDreamLightの亜種を見つけ出して削除する」という活動を行うことが判明している。自身が活動するにあたってDroidDreamLightの存在が不都合なのか、その真意は不明だが、新たな脅威として引き続き監視が必要である。

2011年6月にDroidDreamLightの最初の亜種が確認された際、3万から12万ものモバイル端末がこの不正アプリに感染したと見られている。今後、さらに多くの正規アプリがトロイの木馬化されれば、より多くのユーザーがDroidDreamLightに感染し、最終的には個人情報やその他の機密情報を奪われかねない。

最近は、個人所有のモバイル端末の業務利用を認めようとする動きが一部で見られる。そうした面でのセキュリティ上のポリシーを明確に定めていない企業は、不正アプリの被害に遭う可能性が高い。また、端末を使用するユーザー自身も、以下のような対策を取ることをお勧めする。

- 「Wi-Fi」の自動接続を無効にすること。信頼のおけないネットワークへのアクセスは、セキュリティ上のリスクを招くことになる

- モバイル端末用のセキュリティアプリを導入すること。これにより、不正プログラムの検知や削除を効果的に行えるだけでなく、モバイル端末内に保存された重要情報を保護することもできる

- アプリをダウンロードする際は、入手元のマーケットが公式・非公式のどちらであるかによらず、細心の注意を払うこと。DroidDreamLightのように、公式のAndroidマーケットから正規アプリに見せかける形でダウンロードされるケースもあるからだ。正規のアプリかどうかを判断する際は、ダウンロードの前に必ず、そのアプリに関するオンライン上の評価やレビューを確認しておくこと

- アプリをインストールする際、「アクセス許可項目」の内容をチェックする。正規アプリに見せかけている場合、元の正規アプリに比べて、そのアプリの機能とは本来関係のない項目が表示されている場合がある

- 「パターン」「パスワード」「PIN」による「スクリーンロック設定」など、Android端末の標準装備のセキュリティ機能を使用する

- DroidDreamLightによる感染可能性の有無を確認したい場合は、「設定」→「アプリケーション」→「実行中のサービス」と進み、「CoreService」や「AppUseService」、「CelebrateService」といったDroidDreamLightに関連するサービスが実行中でないかをチェックする

なおAndroid端末のセキュリティに関するさらなる詳細は、セキュリティデータベースや「5 Simple Steps to Secure Your Android-Based Smartphones (Androidスマートフォンのセキュリティに関する5つのステップ)」というe-bookをご参照いただきたい。

参考:今回の脅威に関するウイルス情報はこちら

http://about-threats.trendmicro.com/Malware.aspx?language=jp&name=ANDROIDOS_DORDRAE.L

http://about-threats.trendmicro.com/Malware.aspx?language=jp&name=ANDROIDOS_DORDRAE.M

http://about-threats.trendmicro.com/Malware.aspx?language=jp&name=ANDROIDOS_DORDRAE.N

http://about-threats.trendmicro.com/Malware.aspx?language=jp&name=ANDROIDOS_KUNGFU.CI

http://about-threats.trendmicro.com/Malware.aspx?language=jp&name=ANDROIDOS_DORDRAE.O

その他の関連情報(英語)はこちら:

http://blog.trendmicro.com/analysis-of-droiddreamlight-android-malware/

http://blog.trendmicro.com/droiddreamlight-variant-pretends-to-manage-apk-files/

http://blog.trendmicro.com/massive-code-change-for-new-droiddreamlight-variant/

http://blog.trendmicro.com/12-for-2012-what-will-the-new-year-bring/

http://us.trendmicro.com/imperia/md/content/us/trendwatch/research

http://blog.trendmicro.com/checking-the-legitimacy-of-android-apps/

http://about-threats.trendmicro.com/ebooks/when-android-apps-want-more-than-they-need/

http://about-threats.trendmicro.com/ebooks/5-simple-steps-to-secure-your-android-based-smartphones/#/1/

その他の関連情報(日本語)はこちら:

http://about-threats.trendmicro.com/ThreatEncyclopedia.aspx?language=jp&tab=malware

Copyrights (C) 2012 Trend Micro Inc. All rights reserved. 本記事の内容は執筆時点のものであり、含まれている情報やリンクの正確性、完全性、妥当性について保証するものではありません。

◆このコラムでは、トレンドマイクロのウイルス解析研究機関であるフィリピンのトレンドラボの研究者が、最近のセキュリティインシデントについて解説します。記事はすべて新たに書き下ろしたものです。